Uwaga na złośliwy łańcuch malware o nazwie Raspberry Robin

Badacze cyberbezpieczeństwa z grupy Red Canary odkryli nowe złośliwe oprogramowanie dla systemu Windows rozprzestrzeniane za pomocą wymiennych urządzeń USB.

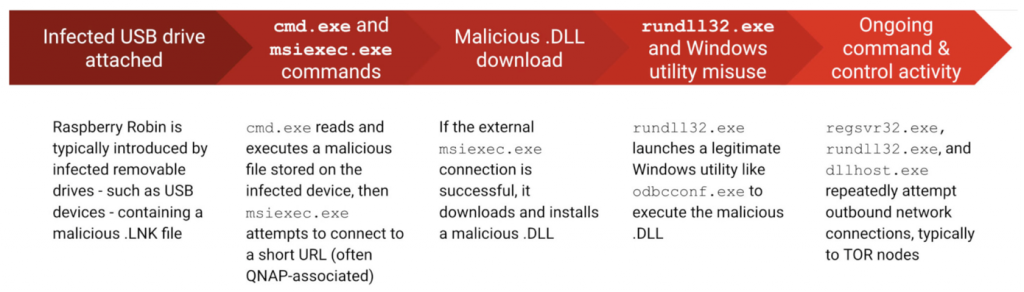

„Raspberry Robin” to nazwa własna wymyślona przez grupę Red Canary oznaczająca klaster czy też schemat aktywności, który po raz pierwszy zaobserwowano już we wrześniu 2021 roku. Całość sprowadza się do robaka, który jest instalowany za pośrednictwem dysków USB. Łańcuch aktywności opiera się na procesie msiexec[.]exe. Ten wywołuje swoją infrastrukturę (często jest to zhackowany serwerów QNAP) za pomocą żądań http, zawierających nazwy użytkowników i urządzeń ofiary. Zaobserwowano również, że Raspberry Robin używa węzłów wyjściowych TOR jako dodatkowej infrastruktury dowodzenia i kontroli (C2).

Red Canary twierdzi, że do tej pory obserwowali Raspberry Robina w organizacjach powiązanych z technologią i produkcją. Podzielili się swoimi odkryciami aby budować świadomość tego malware. Nazwa „Raspberry Robin” używana jest w odniesieniu do całego łańcucha działań opisanego poniżej, w tym początkowej metody dostępu, samego robaka oraz kolejnego wykonania i komunikacji z C2.

Początkowa infekcja

Raspberry Robin jest zwykle wprowadzany za pośrednictwem zainfekowanych dysków wymiennych, najczęściej poprzez USB. Robak pojawia się jako skrót do pliku .lnk podszywającego się pod prawdziwy folder na zainfekowanym urządzeniu USB.

Wkrótce po podłączeniu do systemu zarażonego dysku, aktualizowany jest wpis do rejestru UserAssist po to, aby rejestrował wykonanie zaszyfrowanej wartości ROT13, która po odszyfrowaniu odwołuje się do pliku .lnk.

Uruchomienie

Raspberry Robin najpierw używa cmd[.]exe do odczytywania i wykonywania pliku przechowywanego na zainfekowanym dysku zewnętrznym. Polecenie jest spójne we wszystkich wykrytych przypadkach Raspberry Robin, co czyni je wiarygodnym dowodem na potencjalną aktywność tego malware. Zazwyczaj wiersz poleceń zawiera cmd /R

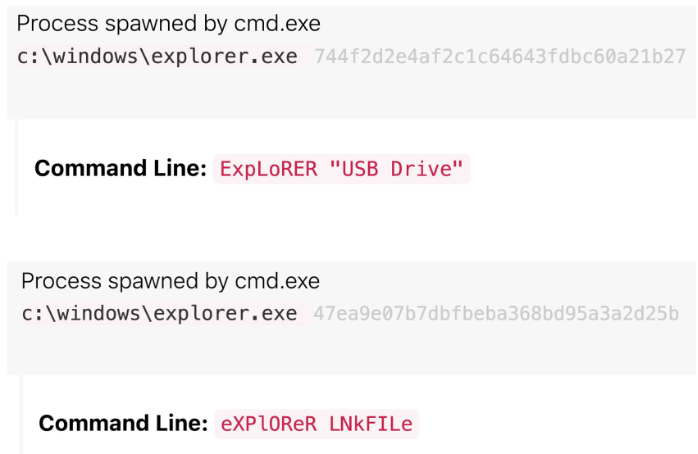

Następnie cmd[.]exe zazwyczaj uruchamia explorer[.]exe i msiexec[.]exe. W przypadku Raspberry Robina, wiersz poleceń explorer[.]exe może być odniesieniem do urządzenia zewnętrznego o różnej wielkości liter; imię osoby, np. LAUREN V; lub nazwę pliku .lnk, jak na poniższym rysunku. Nazwa tutaj została zmieniona z nazwy pliku .lnk na LNkFILe.

Command & Control

Przyjrzyjmy się szczegółowo poleceniu msiexec[.]exe Raspberry Robina, ponieważ informuje ono o pierwszej okazji do wykrycia złośliwego zachowania.

Podczas gdy msiexec[.]exe pobiera i uruchamia legalne pakiety instalacyjne, atakujący wykorzystują go również do dostarczania złośliwego oprogramowania. Raspberry Robin używa msiexec[.]exe do próby komunikacji sieciowej ze złośliwą domeną do celów C2. Wiersz poleceń ma kilka kluczowych funkcji, które widzieliśmy w wielu podobnych złośliwych aktywnościach:

- Użycie składni z mieszanymi literami (jest to kolejny przykład użycia mieszanej wielkości liter przez Raspberry Robina)

- Używanie krótkich, niedawno zarejestrowanych domen zawierających tylko kilka znaków, na przykład v0[.]cx

- Domeny C2 hostowały strony logowania do urządzeń QNAP NAS w czasie aktywności Raspberry Robina. Oznacza to, że może on używać zhackowanych urządzeń QNAP dla infrastruktury C&C.

- Użycie portu 8080, niestandardowego portu usługi internetowej HTTP, w adresie URL

- Użycie ciągu losowych znaków alfanumerycznych jako podkatalogu adresu URL, po którym często następuje nazwa hosta i nazwa użytkownika ofiary

Poniżej zmodyfikowany przykład pełnego złośliwego wiersza poleceń msiexec[.]exe Raspberry Robin, który spełnia wszystkie powyższe kryteria. Losowy ciąg został zmodyfikowany, a nazwa hosta ofiary zastąpiona nazwą HOSTNAME, chociaż nazwa domeny pozostaje oryginalną zaobserwowaną.

Podsumowanie

W kolejnych krokach malware Raspberry Robin zachowuje się jeszcze bardziej podejrzanie, na przykład instalując złośliwe DLL. Nie opisujemy dalej tego zachowania, ponieważ sami odkrywcy wirusa nie wiedzą jeszcze do czego dalsze kroki służą. Malware już na etapie komunikacji z C2 jest samowystarczalny i zachował trwałość w środowisku. Z pewnością warto przyglądać się temu zagrożeniu i zapoznać się z IOC i schematem MITRE na blogu RedCanary.