Nowy malware DTrack ukrywa się w legalnym pliku wykonywalnym i atakuje komputery

Jeszcze nie tak dawno, bo w zeszłym miesiącu, pisaliśmy o ataku grupy Lazarus na komputery z wykorzystaniem błędu w sterownikach sprzętowych DELL. Jakiś czas temu grupa wymyśliła nową technikę – malware, który ukrywa się w legalnym pliku wykonywalnym. Dzięki niej może atakować firmy z dużo większą skutecznością.

Krótko o grupie Lazarus

Przypominamy, że Lazarus to jedna z najbardziej wyrafinowanych północnokoreańskich grup APT, aktywna od 2009 roku. Odpowiada za wiele głośnych kampanii, przez co ściągnęła na siebie uwagę całego świata. W ostatnim czasie hakerzy przeprowadzili atak na organizacje w Europie oraz Ameryce Łacińskiej przy użyciu nowej wersji backdoora o nazwie DTrack.

DTrack – co to takiego?

DTrack to wykryty po raz pierwszy w 2019 roku backdoor, nadal będący w użytku. Hakerzy wykorzystują go do ataków przeciwko szerokiej gamie celów. Widzieliśmy jego zastosowanie między innymi w środowiskach finansowych, gdzie doszło do naruszenia bankomatów, w atakach na elektrownię jądrową, a także w ukierunkowanych atakach ransomware. Zasadniczo wszędzie tam, gdzie grupa Lazarus wierzy, że może osiągnąć jakiś zysk finansowy.

Oprócz swojej modułowej natury, DTrack oferuje następujące kluczowe funkcje:

- Keylogger,

- tworzenie zrzutów ekranu,

- pobieranie historii przeglądarki,

- szpiegowanie procesów w systemie,

- pobieranie informacji o adresach IP,

- pobieranie informacji o połączeniu sieciowym,

- przesyłanie, pobieranie, uruchamianie lub usuwanie plików na hoście ofiary.

Dzięki takiemu zestawowi narzędzi przestępcy mogą wykonywać ruchy boczne w infrastrukturze ofiar, na przykład aby pozyskać kompromitujące informacje, za które potem żądają okupu.

Co nowego w DTrack?

DTrack wykorzystywany jest jako backdoor umożliwiający dostęp do różnych systemów. Pozostaje nadal w użytku, mimo że od jego wykrycia minęły już trzy lata. Sam nie zmienił się zbytnio na przestrzeni czasu, niemniej istnieje kilka interesujących modyfikacji, na które chcemy zwrócić tutaj uwagę. Przede wszystkim obecny DTrack ukrywa się w pliku wykonywalnym wyglądającym jak legalny program, a przed uruchomieniem szkodliwego oprogramowania jest kilka etapów odszyfrowywania.

Jak wygląda wektor ataku DTrack?

Eksperci ds. bezpieczeństwa z Kaspersky Security Lab wykryli backdoora już w sierpniu 2022 roku i powiązali go z północnokoreańską grupą hakerską o pseudonimie Andariel. Odkryto, że wdrożyła ona ransomware Maui w sieciach korporacyjnych w USA i Korei Południowej.

Poniżej wymieniamy wszystkie etapy z wektora ataku malware:

1. Etap pierwszy – wszczepiony kod

DTrack rozpakowuje złośliwe oprogramowanie w kilku krokach. Drugi etap jest przechowywany w pliku PE złośliwego oprogramowania. Aby go uzyskać, istnieją dwa podejścia:

- oparte na offsetach,

- oparte na zasobach.

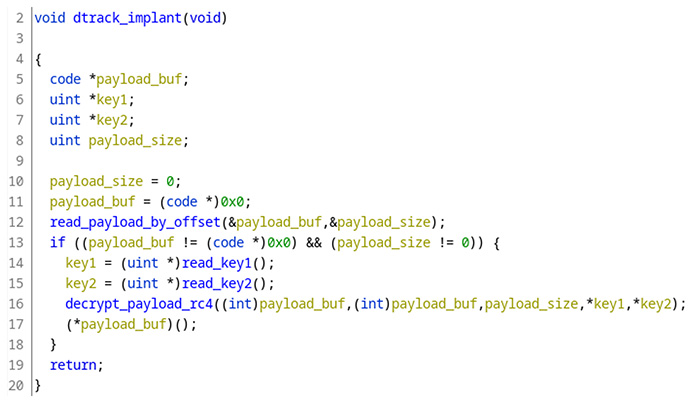

Pomysł polega na tym, że DTrack pobiera ładunek, czytając go z przesunięcia w pliku lub z zasobu w pliku binarnym PE. Przykład zdekompilowanej pseudofunkcji, która pobiera dane przy użyciu podejścia opartego na przesunięciu, można znaleźć poniżej.

„Po pobraniu lokalizacji kolejnego etapu i jego klucza, złośliwe oprogramowanie odszyfrowuje bufor (za pomocą zmodyfikowanego algorytmu RC4) i przekazuje mu kontrolę. Aby określić przesunięcie ładunku, jego rozmiar i klucze deszyfrujące, DTrack ma specjalną strukturę binarną (nazwaliśmy ją „Decrypt config”) ukrytą w niepozornej części pliku PE” – napisał Kaspersky na swoim blogu.

2. Drugi etap – shellcode

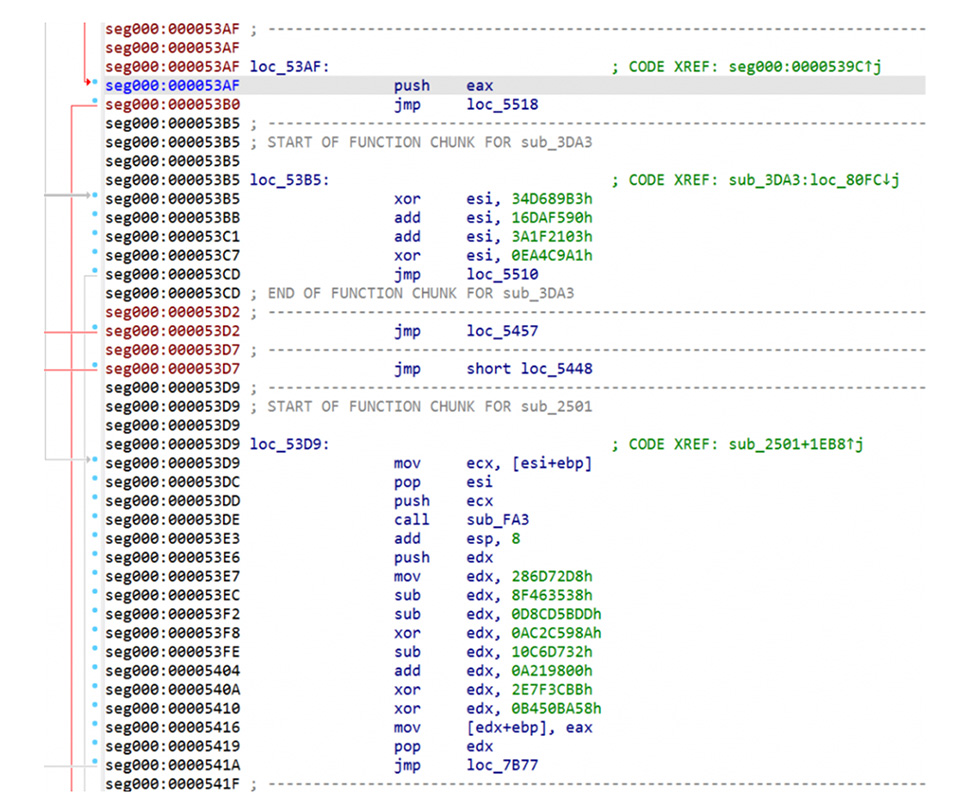

Jak sama nazwa wskazuje, ładunek ataku drugiego etapu składa się z większości ataku, który jest mocno zaciemnionym kodem powłoki używanym w głównym ładunku ataku. Istnieje różnica między każdą próbką w odniesieniu do metody szyfrowania używanej przez drugą warstwę.

Poniżej pokazujemy ładunek drugiego etapu składający się z mocno zaciemnionego kodu powłoki:

3. Trzeci etap – kod powłoki i końcowy plik binarny

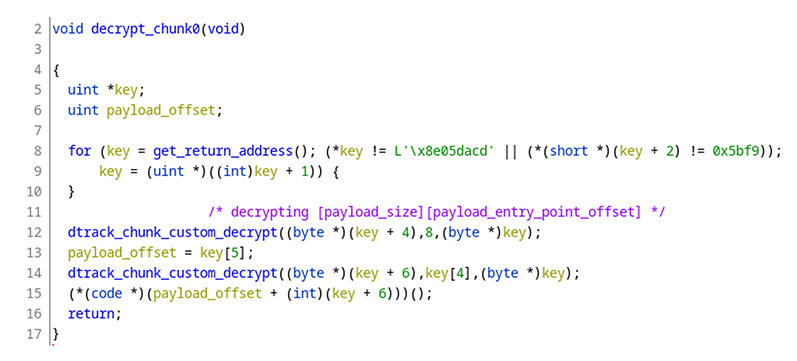

Aby uczynić analizę kodu powłoki trudniejszą, wykorzystuje on kilka dość interesujących sztuczek zaciemniających. Za każdym razem, gdy program się uruchamia, pierwszą czynnością, jaką wykonuje, jest szukanie początku klucza w celu odszyfrowania. Po jego odnalezieniu Shellcode odszyfrowuje osiem bajtów bezpośrednio po kluczu. Jako część informacji konfiguracyjnych będzie to służyć za drugi próg do określenia rozmiaru i przesunięcia, przy którym ładunek powinien zostać wprowadzony do systemu.

DTrack – końcowy payload

Po odszyfrowaniu końcowego ładunku biblioteka DLL może zostać załadowana do programu „explorer.exe” przy użyciu metody drążenia procesu (z ang. Process Holowing), podczas gdy biblioteki ładowane przez próbki DTrack były wcześniej zakodowane jako zaciemnione ciągi.

„Haszowanie API jest używane w nowszych wersjach oprogramowania, aby zapewnić ładowanie właściwych bibliotek i funkcji. Dodatkowo nastąpiła niewielka zmiana w liczbie używanych serwerów C2; to znaczy zamiast sześciu stosuje się trzy” – pisze Kaspersky.

Ofiary DTrack

Stwierdzono, że ten modułowy backdoor był używany do atakowania kilku krajów. Poniżej znajduje się lista najpopularniejszych z nich:

- Niemcy,

- Brazylia,

- Indie,

- Włochy,

- Meksyk,

- Szwajcaria,

- Arabia Saudyjska,

- Turcja,

- Stany Zjednoczone.

Istnieją również dowody na to, że DTrack rozprzestrzenia się w nowych regionach na całym świecie, co wskazuje na jego sukces.

Wśród sektorów atakowanych przez cyberprzestępców są:

- edukacja,

- produkcja chemiczna,

- rządowe ośrodki badawcze,

- rządowe instytuty polityczne,

- dostawcy usług IT,

- dostawcy mediów,

- firmy telekomunikacyjne.