Poważna dziura w routerach NETGEAR! Pozwala na dostęp do dowolnych usług uruchomionych na urządzeniu

W routerach NETGEAR wykryto lukę pozwalającą na nieograniczony dostęp do uruchomionych na urządzeniach usług, które mogą w nienadzorowany sposób nasłuchiwać ruch w sieci za pośrednictwem protokołu IPv6. Łatajcie swoje sprzęty.

W czym tkwi problem?

Winowajcą okazuje się tutaj błędna konfiguracja sieci, w której dla interfejsu WAN domyślnie włączony jest protokół IPv6. Problem dotyczy urządzeń z serii NETGEAR RAX30 AX2400 (w wersjach wcześniejszych niż 1.0.9.90).

Chociaż w interfejsie urządzenia istnieją możliwe do skonfigurowania ograniczenia dla zapory, dotyczą one dostępu jedynie dla ruchu IPv4. Badacze odkryli, że nie mają zastosowania do interfejsu WAN dla IPv6. Skutkiem błędnej konfiguracji jest umożliwienie atakującemu interakcji z usługami, które powinny być dostępne tylko dla klientów w sieci lokalnej, takich jak serwery SSH i Telnet, domyślnie działających na portach 22 i 23.

Wydane łatki i co dalej?

Na stronie medium.com James Sebree pisze o dość dziwnym przypadku upublicznienia oficjalnych łatek tuż przed rozpoczęciem konferencji Pwn2Own. Jak twierdzi autor wpisu, jest to popularne działanie stosowane przez producentów oprogramowania lub sprzętu w celu pokrzyżowania planów i udaremnienia ustaleń badaczy, w szczególności, jeśli ich odkrycie wzbudza duże zainteresowanie innych „obserwujących go badaczy bezpieczeństwa”.

Widzimy, że tylko w tym roku zarówno TP-Link, jak i NETGEAR udostępniły w ostatniej chwili aktualizacje swoich urządzeń biorących udział w wydarzeniu Pwn2Own.

„Łatka wydana przez firmę NETGEAR na dzień przed terminem rejestracji zadała śmiertelny cios naszemu łańcuchowi exploitów i niestety unieważniła nasze zgłoszenie. Kilka postów na Twitterze i komunikacja z innymi stronami wydają się wskazywać, że ta ostatnia łatka dotknęła również innych prelegentów na konferencji”.

James Sebree wyjaśnia:

„Chociaż nie jesteśmy świadomi wszystkiego, co zostało załatane lub zmienione w tej aktualizacji, wiemy, która luka uniemożliwiła prawidłowe działanie całego łańcucha exploitów. […] Po patchowaniu możemy jednak zobaczyć, że zostały zastosowane odpowiednie reguły ip6tables, aby uniemożliwić dostęp. Ponadto protokół IPv6 jest teraz domyślnie wyłączony na nowo skonfigurowanych urządzeniach”.

Autor zwraca również uwagę, że w chwili publikacji artykułu funkcja automatycznej aktualizacji urządzenia nie rozpoznaje, że są dostępne aktualizacje po wersji 1.0.6.74.

Wszyscy konsumenci polegający na automatycznych aktualizacjach lub mechanizmach „Sprawdź dostępność aktualizacji” tych urządzeń prawdopodobnie pozostaną narażeni na ten problem, a także wszelkie inne, o których będzie mowa w nadchodzących dniach Pwn2Own Toronto 2022.

Więcej informacji na temat innych wykrytych luk otrzymamy od badaczy po zakończeniu skoordynowanego procesu ich ujawniania.

Jak sobie radzić z problemem?

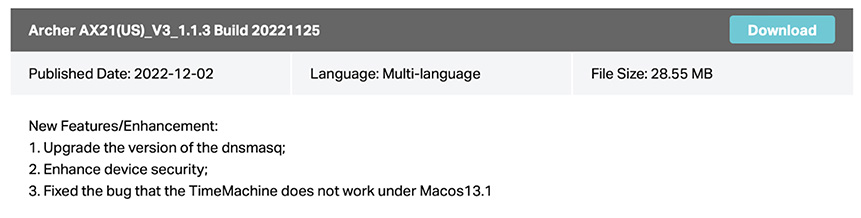

Zastosuj najnowszą poprawkę dostarczoną przez dostawcę. W chwili obecnej można znaleźć ją tutaj. Należy pamiętać, że (na dzień publikacji tego artykułu) mechanizmy automatycznej aktualizacji i opcja „Sprawdź dostępność aktualizacji” urządzenia nie wykrywają dostępności tej poprawki. Trzeba wprowadzić ją ręcznie.