Google udostępnia nową metodę uwierzytelniania bez hasła – Passkeys

W Światowy Dzień Hasła, który przypada 4 maja, Google uruchomiło nową funkcję o nazwie „klucze dostępu” (Passkeys), zapewniającą użytkownikom uwierzytelnianie bez hasła.

Jak wspominaliśmy rok temu w tym oraz tym artykule, Google współpracuje z FIDO Alliance, Apple i Microsoftem w celu obsługi kluczy dostępu na ich platformie.

Od teraz wszystkie główne platformy korzystające z kont Google do logowania będą miały dodatkową opcję kluczy dostępu obok haseł, weryfikacji dwuetapowej (2SV) i innych metod.

Czym jest Passkeys?

Klucze dostępu (Passkeys) to nowy interesujący sposób logowania się do aplikacji i witryn internetowych bez użycia haseł. Jest to łatwiejsze i bezpieczniejsze niż tradycyjna metoda z hasłem, które musimy pamiętać przy każdym logowaniu na konto.

Klucze dostępu przypominają odblokowywanie urządzenia za pomocą identyfikatora twarzy, odcisku palca lub kodu PIN blokady ekranu.

Google twierdzi, że Passkeys są odporne na phishing oraz inne ataki online i są znacznie bezpieczniejsze niż kody SMS OTP (hasła jednorazowe).

Wcześniej platformy takie jak Docusign, Kayak, PayPal, Shopify i Yahoo Japan usprawniły już tę metodę dla swoich użytkowników.

Opisywana metoda uwierzytelniania jest teraz dostępna dla użytkowników Google, którzy chcą logować się bez hasła.

Co należy zrobić, aby móc używać Passkeys?

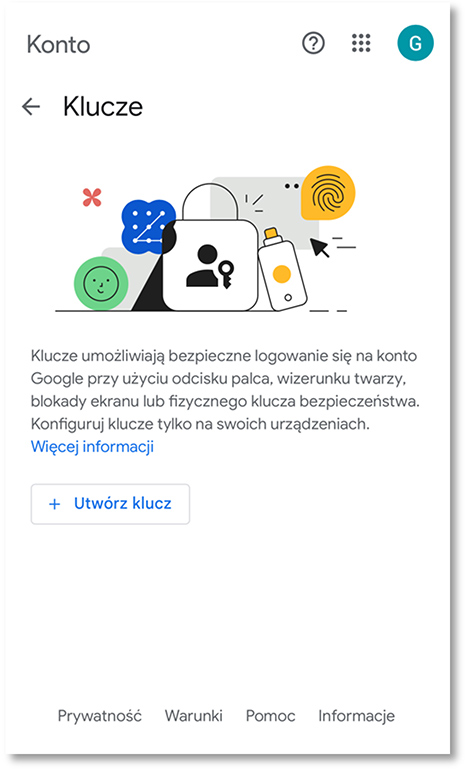

W celu skonfigurowania metody uwierzytelniania opartej na Passkeys na swoim koncie Google należy odwiedzić witrynę, która początkowo poprosi Cię o zalogowanie się na konto Google w celu skonfigurowania kluczy dostępu.

Konieczne kroki do wykonania:

1. Otwieramy przeglądarkę internetową na naszym urządzeniu na stronie kluczy dostępu Google – g.co/passkeys.

2. Wprowadzamy swój adres Gmail oraz hasło.

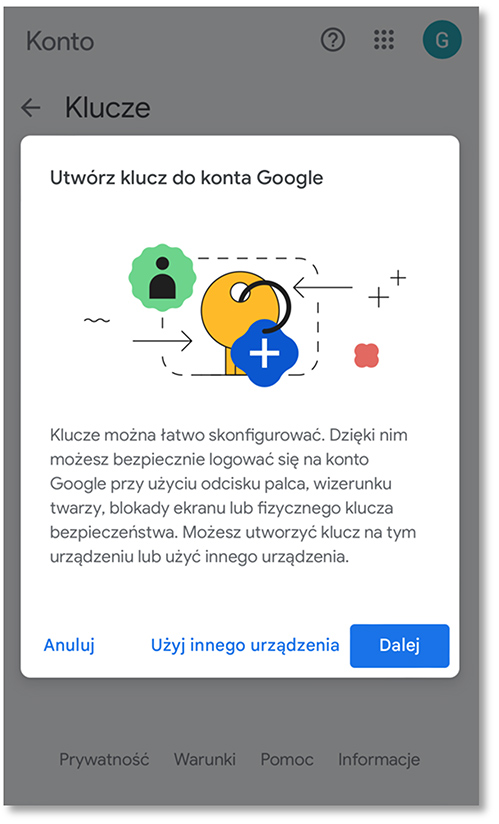

3. Klikamy na polecenie „Utwórz klucz”.

4. Klikamy na polecenie „Dalej”.

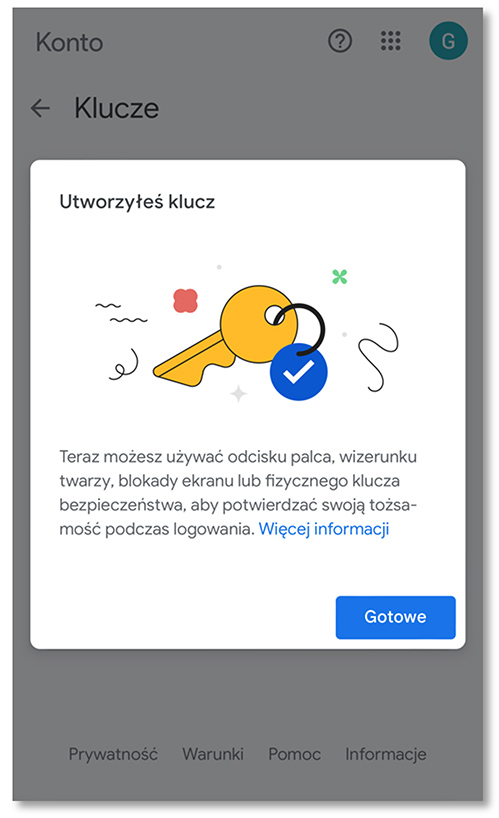

5. Gotowe! Otrzymujemy komunikat potwierdzający możliwość logowania się przy użyciu odcisku palca, wizerunku twarzy, blokady ekranu czy fizycznego klucza bezpieczeństwa.

Po skonfigurowaniu kluczy dostępu do konta Google są one gotowe do użycia w celu zalogowania się na to konto.

Proste, prawda?

Urządzenia obsługiwane przez klucze dostępu

- laptop lub komputer PC z systemem Windows 10 lub macOS Ventura (macOS 13),

- urządzenie obsługujące system iOS 16 lub Android 9,

- sprzętowy klucz bezpieczeństwa obsługujący protokół FIDO2 np. firmy Yubico 😊 .

Przeglądarki obsługiwane przez klucze dostępu

- Chrome 109 lub nowszy,

- Safari 16 lub nowsza,

- Edge 109 lub nowsza.

Wraz ze spełnieniem tych wymagań urządzenie musi mieć dostępną blokadę ekranu i Bluetooth.

Google udostępnił tę funkcję w ramach swojego przyszłego programu bez hasła. To kolejny krok w kierunku nowej funkcji.

Wkrótce administratorzy będą mogli włączyć klucze dostępu dla swoich użytkowników końcowych podczas logowania się na konta Google Workspace.

„Oczywiście, jak każdy nowy początek, zmiana kluczy dostępu zajmie trochę czasu. Dlatego hasła i weryfikacja dwuetapowa będą nadal działać na kontach Google” – zapowiada firma