Pełna automatyzacja kompromitacji domeny z modułami Empire i DeathStar

Jak już wiemy, Mimikatz to bardzo potężne narzędzie post-exploitation pozwalające atakującym wykradać poświadczenia i przemieszczać się po zaatakowanej organizacji. Istnieje jednak kilka ograniczeń co do tego, co sam Mimikatz jest w stanie zrobić. Jeśli włamaliśmy się do komputera, ale nie posiadamy uprawnień administratora, nie będziemy w stanie pozyskać żadnych poświadczeń. Dodatkowo, jeśli na przejętej stacji roboczej włączone są zabezpieczenia PowerShell’a może to uniemożliwić wykonywanie komend z Mimikatz. I najważniejsze – zdobycie poświadczeń to tylko połowa sukcesu, trzeba jeszcze rozgryźć, gdzie można ich użyć. Właśnie dlatego stworzono zestawy narzędzi, które wykorzystują Mimikatz jako element framework’u, a dodatkowo wspomagają się innymi znanymi metodami post-exploitation. Jednym z takich narzędzi jest Empire, które pozwala na skuteczniejsze obejście zabezpieczeń i łamanie poświadczeń użytkowników.

Empire

Empire daje możliwość wdrażania i uruchamiania agentów PowerShell’a na zaatakowanych komputerach bez konieczności używania powershell.exe. Uruchamiane mogą być różnorodne moduły począwszy od key loggerów do Mimikatz w celu eskalacji uprawnień, kradzieży poświadczeń czy lateral movement. Narzędzie zapewnia także kilka sposobów na ominięcie tradycyjnych mechanizmów kontroli bezpieczeństwa, o których powiemy trochę później.

Empire działa na Linuxie i komunikuje się z agentami na kilka sposobów, na przykład przez skonfigurowany port HTTP. Do zarządzania grupą agentów służy prosty interfejs konsolowy. Aby utworzyć nowego agenta wystarczy uruchomić plik .batch na skompromitowanej maszynie, która połączy się z Empire za pomocą określonego z góry listenera. Empire pozwala monitorować, gdzie są agenty i jak są skonfigurowani. Cała obsługa narzędzia ogranicza się do wybrania agenta oraz wydania mu polecenia jakie ma wykonać. Wszystko odbywa się zdalnie za pośrednictwem protokołu HTTP, więc jest łatwe do przeprowadzenia i trudne do kontroli. Empire ułatwia kradzież poświadczeń Mimikatz’em i pozwala na używanie ich między agentami.

Wykonując polecenia Mimikatz, Empire automatycznie pobierze wszystkie hasła i hashe z pamięci wybranego komputera. Wspiera również DCSync, w celu kradzieży poświadczeń z AD przez podszywanie się pod kontroler domeny i żądanie replikacji danych o koncie. W ten sposób możemy pobrać na przykład dane wprost z kontrolera domeny, pomimo że nie ma tam agenta. Bardzo ciekawą opcją jest możliwość wyświetlenia wszystkich skradzionych poświadczeń w tabeli przy pomocy komendy „creds”. Tabela zawiera hasła zapisane czystym tekstem oraz hashe. Stąd możemy przeprowadzić atak pass-the-hash, wpisując komendę „pth” oraz id wiersza w tabeli z poświadczeniami.

Ograniczanie praw administratora do systemu to najlepszy sposób na powstrzymanie atakujących od kradzieży poświadczeń. Bez uprawnień admina na stacji Mimikatz nie zadziała. Istnieje jednak kilka sposobów przejścia od zwykłego użytkownika do administratora przy użyciu technik eskalacji uprawnień. Empire zapewnia do tego kilka modułów:

- BypassUAC – daje atakującemu możliwość wykonania „Uruchom jako administrator” w swoim procesie

- PowerUp – sprawdza czy w systemie Windows występuje kilka podatnych na atak luk w zabezpieczeniach, które pozwolą zwiększyć uprawnienia

- GPP – szuka haseł zapisanych czystym tekstem w Group Policy Preferences, które można wykraść i wykorzystać do podniesienia uprawnień.

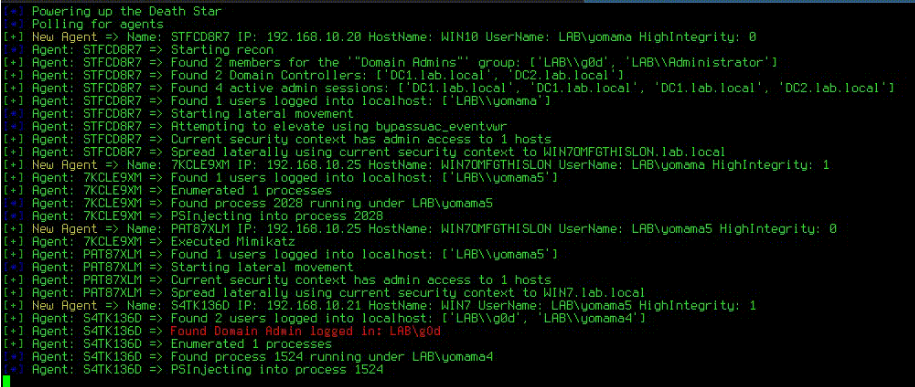

DeathStar

DeathStar (link) to kolejne narzędzie opracowane jako dodatek do Empire, które zapewnia całkowitą automatyzację procesu kompromitacji domeny. Wykorzystywane bardzo często przez testerów penetracyjnych chcących szybko sprawdzić czy dana domena podatna jest na Mimikatz. Instalacja DeathStar dodaje do Empire niestandardowy listener HTTP. Po utworzeniu i wdrożeniu agenta razem ze „słuchaczem”, skomunikuje się on z modułem DeathStar i zacznie automatycznie mapować ścieżkę ataku przy użyciu tych samych algorytmów, które wykorzystuje BloodHound. Następnie program zacznie wykonywać kradzieże poświadczeń i lateral movement, aż nie zdobędzie konta administratora domeny. DeathStar automatycznie używa odpowiednich komend Empire wykonując rozpoznanie, podnoszenie uprawnień, pass-the-hash, prowadząc do przejęcia kontroli nad domeną. Atakujący nie musi się głowić nad planem i wstukiwać komend. Może tylko siedzieć i patrzeć. Poniżej widzimy DeathStar w akcji: