Malware na Androida kradnący dane z obrazów za pomocą OCR

Zaobserwowano nowy szczep złośliwego oprogramowania na Androida o nazwie CherryBlos, wykorzystujący techniki optycznego rozpoznawania znaków (OCR) do zbierania poufnych danych przechowywanych na obrazach.

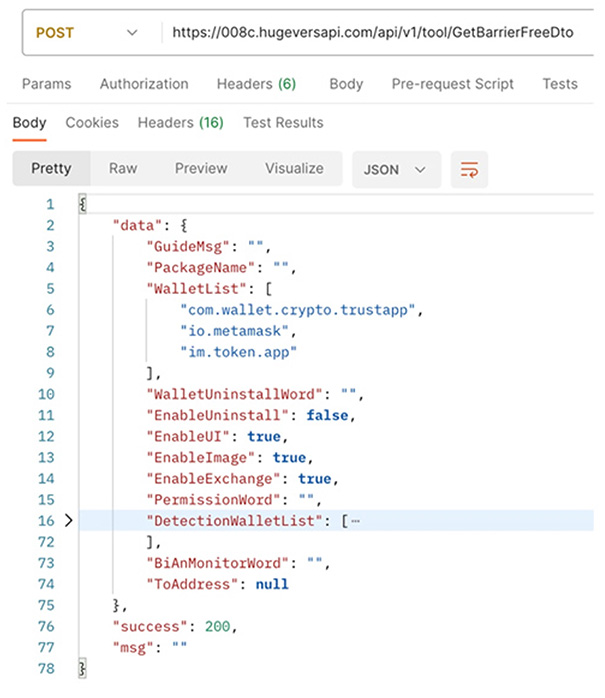

Według Trend Micro CherryBlos jest dystrybuowany za pośrednictwem fałszywych postów na platformach społecznościowych. Ma możliwość kradzieży danych uwierzytelniających związanych z portfelami kryptowalut i działa jako narzędzie do przechwytywania adresów portfela, gdy ofiara kopiuje ciąg znaków pasujący do predefiniowanego formatu.

Oprócz wyświetlania fałszywych nakładek na legalnych aplikacjach portfeli kryptowalut w celu kradzieży danych i dokonywania fałszywych przelewów, CherryBlos wykorzystuje OCR do rozpoznawania potencjalnych fraz mnemonicznych z obrazów i zdjęć przechowywanych na urządzeniu. Wyniki z OCR są okresowo przesyłane na serwer atakującego.

Sukces kampanii opiera się na fakcie, że użytkownicy robią zrzuty ekranu fraz odzyskiwania portfela na swoich urządzeniach, co tak naprawdę pozwala przestępcom na pełne przejęcie tych portfeli po pozyskaniu takich plików.

Trend Micro twierdzi, że znalazło również aplikację opracowaną przez cyberprzestępców CherryBlos w sklepie Google Play, ale bez wbudowanego złośliwego oprogramowania. Aplikacja o nazwie Synthnet została usunięta przez Google.

Ujawnienie pojawiło się, gdy McAfee szczegółowo opisało opartą na SMS-ach kampanię phishingową wymierzoną w japońskich użytkowników Androida, w ramach której przestępcy podszywali się pod firmę zajmującą się infrastrukturą energetyczną i wodną, aby zainfekować urządzenia złośliwym oprogramowaniem o nazwie SpyNote. Kampania miała miejsce na początku czerwca bieżącego roku.

„Po uruchomieniu złośliwego oprogramowania aplikacja otwiera fałszywy ekran ustawień i prosi użytkownika o włączenie funkcji ułatwień dostępu” – poinformował w zeszłym tygodniu badacz McAfee Yukihiro Okutomi.

Zezwalając na uruchomienie usługi ułatwień dostępu, złośliwe oprogramowanie wyłącza optymalizację baterii, dzięki czemu może działać w tle, i automatycznie przyznaje nieznanemu źródłu pozwolenie na instalację innego złośliwego oprogramowania bez wiedzy użytkownika.

Nie jest niespodzianką, że autorzy złośliwego oprogramowania nieustannie poszukują nowych sposobów wabienia ofiar i kradzieży poufnych danych w stale ewoluującym krajobrazie zagrożeń cybernetycznych. W zeszłym roku Google zaczęło podejmować kroki mające na celu ograniczenie niewłaściwego wykorzystywania interfejsów API ułatwień dostępu przez niezaufane aplikacje na Androida w celu potajemnego zbierania informacji z zaatakowanych urządzeń.

Ważne jest, aby użytkownicy zachowali czujność podczas pobierania aplikacji z niepewnych źródeł, weryfikowali informacje o deweloperach i analizowali recenzje aplikacji w celu ograniczenia potencjalnych zagrożeń.

Fakt, że nic nie stoi na przeszkodzie, aby cyberprzestępcy tworzyli fałszywe konta w Sklepie Play w celu dystrybucji złośliwego oprogramowania, nie pozostał przez Google niezauważony. Na początku tego miesiąca gigant technologiczny ogłosił, że będzie wymagał, aby wszystkie nowe konta deweloperskie rejestrujące się jako organizacja podały ważny numer D-U-N-S przypisany przez Dun & Bradstreet przed przesłaniem aplikacji, w celu zbudowania zaufania użytkowników. Zmiana wchodzi w życie 31 sierpnia 2023 roku.