Nowa taktyka phishingu i technika ukrywania hakerów wykorzystująca Google AMP. Omija zabezpieczenia poczty

Odkryto nową taktykę phishingu, wykorzystującą Google Accelerated Mobile Pages (AMP) oraz techniki ukrywania, które skutecznie omijają infrastrukturę bezpieczeństwa poczty e-mail.

Co to takiego Google AMP?

Framework HTML typu open source o nazwie Google AMP służy do tworzenia stron internetowych kompatybilnych z urządzeniami mobilnymi i przeglądarkami. Strony AMP są hostowane na serwerach Google, gdzie treść jest uproszczona, a niektóre cięższe elementy multimedialne wstępnie ładowane w celu szybszego dostarczania.

Złośliwe maile z linkami AMP

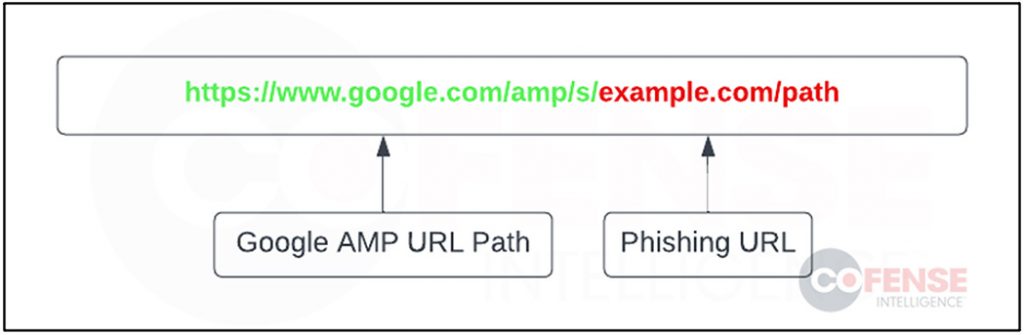

W ramach nowej strategii cyberprzestępcy zaczęli używać adresów URL Google AMP jako linków w swoich wiadomościach phishingowych.

Celem wykorzystania adresów URL Google AMP w wiadomościach phishingowych jest uniemożliwienie technologii ochrony poczty e-mail oznaczania wiadomości jako złośliwych lub podejrzanych ze względu na ich dobrą reputację Google.

Adresy URL AMP powodują przekierowanie do złośliwej witryny wyłudzającej informacje, a ten dodatkowy krok dodaje również warstwę zakłócającą analizę.

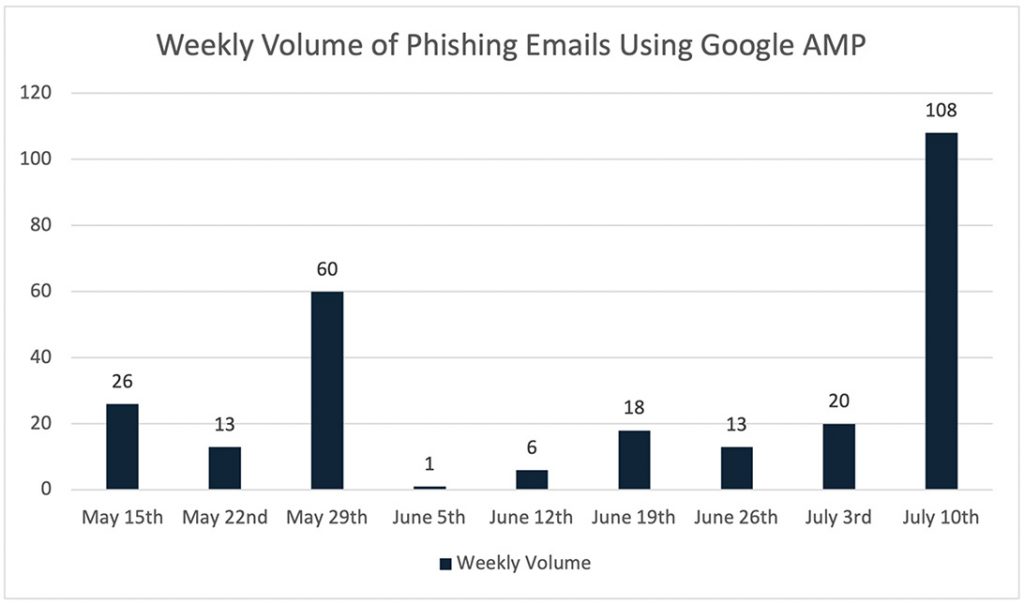

Zaobserwowano cyberprzestępców, którzy hostowali złośliwe strony internetowe przy użyciu ścieżki adresu URL Google AMP w swoich wiadomościach phishingowych w celu kradzieży danych logowania do poczty e-mail. Wykrycie złośliwego charakteru wiadomości może być trudne dla infrastruktury bezpieczeństwa poczty, ponieważ używane adresy URL są hostowane w legalnych domenach Google. Dodanie Google Analytics daje również przestępcom możliwość śledzenia interakcji użytkowników na ich stronach phishingowych.

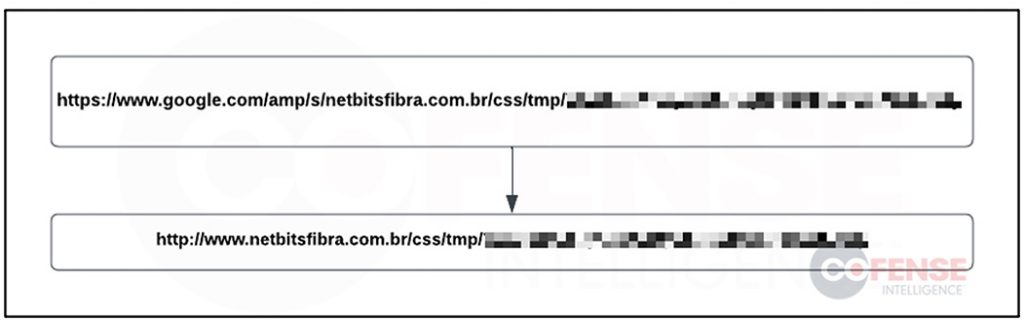

Adres URL Google AMP działa bardzo podobnie do przekierowania, odsyłając użytkowników z początkowego adresu URL do adresu URL znalezionego w ścieżce. W tym przykładzie jest to adres URL hostowany w domenie netbitsfibra[.]com.

Według raportu Cofense adresy URL są niezwykle skuteczne w docieraniu do konsumentów w środowiskach chronionych przez bezpieczne bramy poczty e-mail (SEG – Security Email Gateway).

„Spośród wszystkich adresów URL Google AMP, które zaobserwowaliśmy, około 77% było hostowanych w domenie google.com, a 23% w domenie google.co.uk” – informuje Cofense.

„Ścieżka adresu URL jest dobrym wskaźnikiem tej kampanii phishingowej, ale trudno jest całkowicie zablokować google.com/amp/s/ ze względu na legalne zastosowania”.

Zaobserwowane strategie i techniki ukrywania stosowane w kampaniach

1. Użycie zaufanych domen

Zaufane domeny są często wykorzystywane na wszystkich etapach prób wyłudzania informacji, nie tylko pierwsza domena Google.

W kilku kampaniach wykorzystujących podejście Google AMP przekierowanie adresu URL było elementem adresu URL, a także dodatkowym etapem. Analiza anomalii zyskuje dzięki temu nową warstwę.

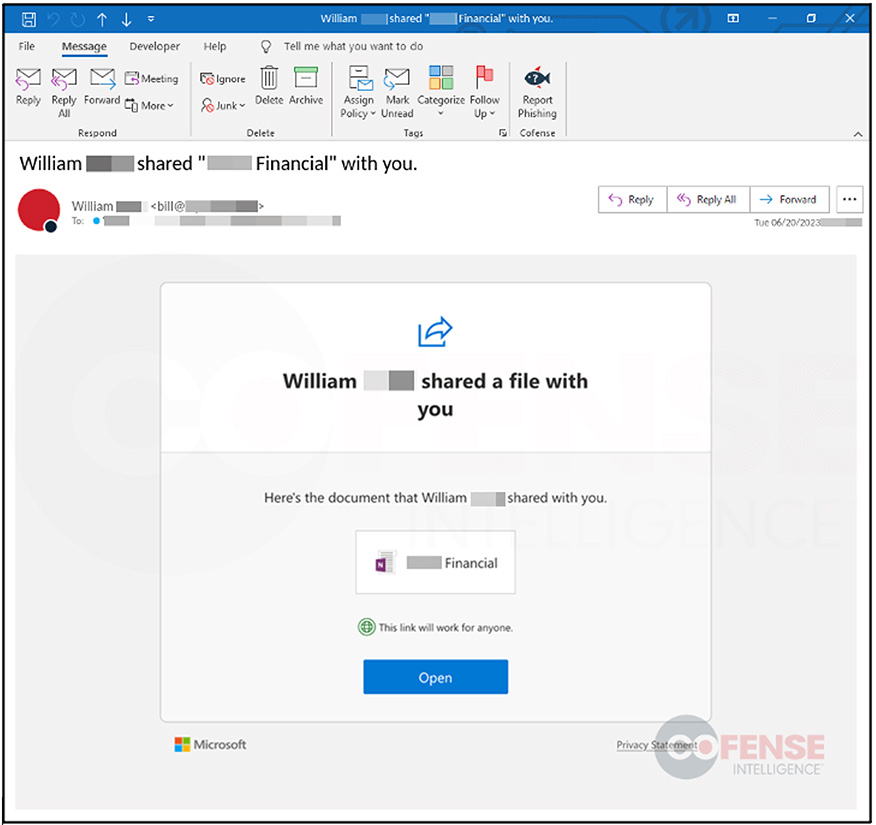

2. Zaszyte w mailach grafiki

Wykorzystano e-maile phishingowe oparte na obrazach, zastępując zwykłą treść tekstową zakodowanym obrazem HTML, który ma osadzony szkodliwy odsyłacz i który odbiorca może kliknąć. Tym sposobem cyberprzestępca może zakłócić analizę przez SEG.

„Przypadki użycia, w jakich stosuje się te e-maile są różne, ale to przede wszystkim powiadomienia e-mail, prośby, przypomnienia, udostępniane pliki lub są związane z finansami” – pisze Cofense.

3. Wykorzystanie CAPTCHA z Cloudflare

Nie jest zaskakujące, że Cloudflare CAPTCHA się ujawniło, ponieważ w atakach phishingowych to często stosowana taktyka. Korzystanie z usług CAPTCHA zakłóca automatyczną analizę i wymaga ręcznego zbadania każdej kampanii phishingowej. Kampanie wykorzystujące tę taktykę okazały się trudne do uchwycenia, ponieważ wykorzystują inne TTP. Pozwala to na ominięcie infrastruktury bezpieczeństwa poczty e-mail.