Nowy zaawansowany backdoor o nazwie Deadglyph

Badacze zajmujący się cyberbezpieczeństwem odkryli nieudokumentowany wcześniej zaawansowany backdoor o nazwie Deadglyph, wykorzystywany przez ugrupowanie hakerskie znane jako Stealth Falcon w ramach zaplanowanej kampanii ataków.

„Architektura Deadglyph jest nietypowa, ponieważ składa się ze współpracujących komponentów – natywnego pliku binarnego x64 oraz zestawu .NET” – stwierdził ESET w raporcie z ataków Deadglyph.

Taka kombinacja jest niezwykła, gdyż złośliwe oprogramowanie zazwyczaj używa tylko jednego języka programowania dla swoich komponentów. Różnica może wskazywać na oddzielny rozwój obydwu części przy jednoczesnym wykorzystaniu unikalnych cech ich języków programowania. Możliwe, że używanie różnych języków programowania jest celową taktyką utrudniającą analizę, inwestygację i debugowanie.

W przeciwieństwie do innych tradycyjnych backdoorów tego typu, polecenia są tutaj odbierane z kontrolowanego przez aktorów serwera w postaci dodatkowych modułów, które umożliwiają mu tworzenie nowych procesów, odczytywanie plików i zbieranie informacji z zaatakowanych systemów.

Stealth Falcon (znany również jako FruityArmor) został ujawniony przez Citizen Lab w 2016 r., gdy połączono go z zestawem ukierunkowanych ataków oprogramowania szpiegującego na Bliskim Wschodzie, skierowanych na dziennikarzy, aktywistów i dysydentów w Zjednoczonych Emiratach Arabskich. Późniejsze dochodzenie podjęte przez Reuters w 2019 r. ujawniło tajną operację o nazwie Projekt Raven, w którą zaangażowana była grupa byłych agentów wywiadu USA, zrekrutowanych przez firmę DarkMatter zajmującą się cyberbezpieczeństwem, w celu szpiegowania celów krytycznych w monarchii arabskiej. Uważa się, że Stealth Falcon i Project Raven to ta sama grupa, biorąc pod uwagę pokrywające się taktyki i listę celów.

Od tego czasu grupę powiązano z wykorzystywaniem luk typu zero-day w systemie Windows, takich jak CVE-2018-8611 i CVE-2019-0797, przy czym Mandiant zauważył w kwietniu 2020 r., że aktor „wykorzystał więcej zero-dayów niż jakakolwiek inna grupa” od 2016 do 2019 roku.

Mniej więcej w tym samym czasie firma ESET szczegółowo opisała wykorzystanie przez przeciwnika backdoora o nazwie Win32/StealthFalcon, który – jak stwierdzono – korzystał z usługi inteligentnego transferu w tle systemu Windows (BITS) do komunikacji typu C2 oraz do uzyskania pełnej kontroli nad punktem końcowym. Według słowackiej firmy zajmującej się cyberbezpieczeństwem, która przeanalizowała włamanie do anonimowej jednostki rządowej na Bliskim Wschodzie, Deadglyph to najnowszy dodatek do arsenału Stealth Falcon.

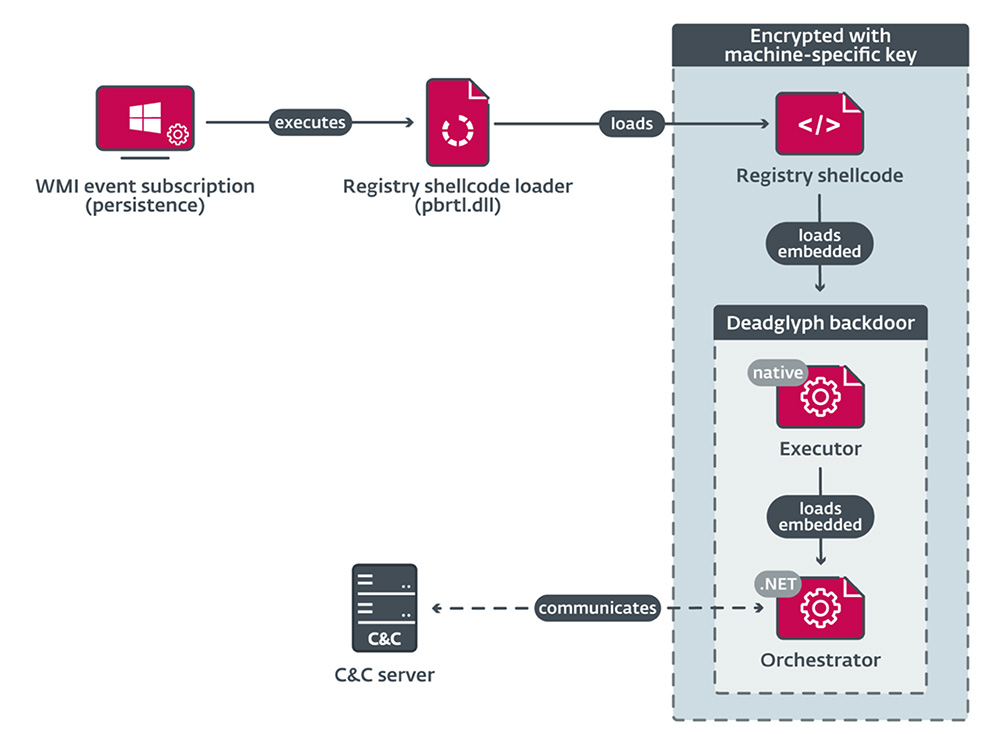

Dokładna metoda dostarczenia implantu nie jest obecnie znana, ale wiadomo, że początkowym komponentem aktywującym jego wykonanie jest moduł ładujący kod powłoki, który wyodrębnia i ładuje kod z rejestru systemu Windows, a ten uruchamia natywny moduł x64 Deadglyph, nazywany Executorem.

Następnie Executor kontynuuje ładowanie komponentu .NET znanego jako Orchestrator, który z kolei komunikuje się z serwerem dowodzenia i kontroli (C2) w oczekiwaniu na dalsze instrukcje. Malware wykonuje również szereg manewrów wymijających, aby obejść kontrole bezpieczeństwa, wliczając w to własne odinstalowanie.

Polecenia otrzymane z serwera C2 są umieszczane w kolejce do wykonania i mogą należeć do jednej z trzech kategorii: zadania programu Orchestrator, zadania Executora i zadania przesyłania.

Poniżej schemat działania złośliwego oprogramowania Deadglyph.

Niektóre ze zidentyfikowanych zadań Executora obejmują tworzenie procesów, dostęp do plików i gromadzenie metadanych systemowych. Moduł Timer służy do okresowego odpytywania serwera C2 w połączeniu z modułem Network, który realizuje komunikację C2 przy użyciu żądań HTTPS POST. Zadania przesyłania, jak sama nazwa wskazuje, pozwalają backdoorowi przesyłać dane wyjściowe poleceń i błędów.

ESET podał, że zidentyfikował także plik panelu sterowania (CPL) przesłany do VirusTotal z Kataru, który miał stanowić punkt wyjścia dla wieloetapowego łańcucha torującego drogę dla narzędzia do pobierania kodu powłoki, wykazującego pewne podobieństwa do kodu Deadglyph. Chociaż charakter kodu powłoki pobranego z serwera C2 pozostaje niejasny, wysunięto teorię, że zawartość ta może potencjalnie służyć jako instalator szkodliwego oprogramowania Deadglyph.

Nazwa Deadglyph wzięła się od artefaktów znalezionych w backdoorze (identyfikatory szesnastkowe 0xDEADB001 i 0xDEADB101 dla modułu Timer i jego konfiguracji), w połączeniu z obecnością ataku homoglifowego podszywającego się pod Microsoft w zasobie VERSIONINFO modułu ładującego kod powłoki rejestru.

„Deadglyph może pochwalić się szeregiem mechanizmów przeciwdziałających wykrywaniu, w tym ciągłym monitorowaniem procesów systemowych i wdrażaniem losowych wzorców sieciowych” – stwierdzili specjaliści ESET. „Co więcej, backdoor potrafi się sam odinstalować, aby w niektórych przypadkach zminimalizować prawdopodobieństwo jego wykrycia”.

Na razie widoczne są jedynie ataki wymierzone w organizacje na Bliskim Wschodzie, na Półwyspie Arabskim. Nie odnotowano żadnego przypadku poza tą lokalizacją.