Malware JaskaGO atakuje systemy operacyjne Windows i macOS

AT&T Alien Labs odkryło wyrafinowaną odmianę złośliwego oprogramowania wykradającego dane. Stworzone w języku programowania Go stanowi poważne zagrożenie zarówno dla systemów operacyjnych Windows, jak i macOS.

Ze względu na powszechne użycie i popularność systemów Windows oraz macOS cyberprzestępcy często atakują te platformy. Windows – ponieważ dominuje na światowym rynku systemów operacyjnych, macOS – ze względu na jego przewagę głównie wśród specjalistów, a także twórców i projektantów.

JaskaGO to wieloplatformowe zagrożenie kwestionujące niewrażliwość systemu macOS, wykorzystujące taktykę anty-VM w celu ukrycia, ciągłego osadzania w systemach i przekształcania się w niebezpieczne zagrożenie z możliwościami kradzieży.

Główne cechy JaskaGO:

- Wyposażony jest w szeroką gamę poleceń z serwera dowodzenia i kontroli (C&C).

- Może utrzymywać się na różne sposoby w zainfekowanym systemie.

- Użytkownicy stają w obliczu zwiększonego ryzyka naruszenia bezpieczeństwa danych, ponieważ specjalizuje się w wydobywaniu cennych informacji, począwszy od danych uwierzytelniających przeglądarki po szczegóły portfela kryptowalut i inne wrażliwe pliki użytkownika.

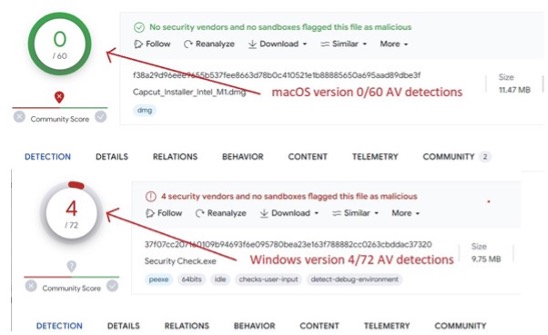

Tradycyjne rozwiązania antywirusowe mają w jego przypadku niski współczynnik wykrywania, co czyni go groźnym przeciwnikiem.

JaskaGO, korzystający z języka programowania Go, jest coraz bardziej popularny. Prostota Go przyciąga hakerów tworzących wszechstronne zagrożenia.

JaskaGO obala mit bezpieczeństwa systemu macOS, obierając za cel użytkowników obu najpopularniejszych systemów. Na pirackich stronach udaje legalne oprogramowanie, ewoluując i rozprzestrzeniając się od swojego pierwszego pojawienia się na komputerach Mac w lipcu 2023 roku.

Jak atakuje JaskaGO?

Malware oszukuje użytkowników, wyświetlając podczas uruchamiania fałszywe okno błędu, udające informację o niepowodzeniu. Sprawdza maszyny wirtualne, weryfikując szczegóły systemu, takie jak procesory, pamięć czy adresy MAC.

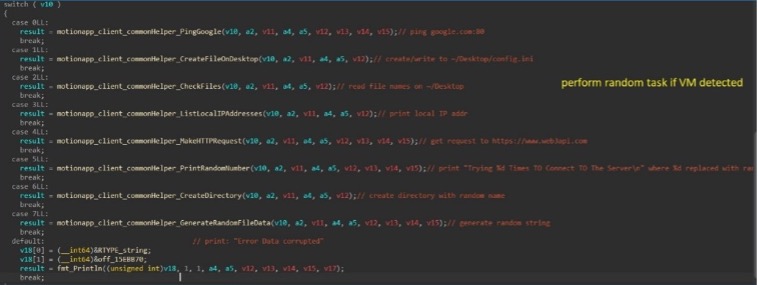

Poza tym wykrywa, czy jest uruchamiany na maszynie wirtualnej, wykonując losowe polecenia:

- Ping do Google,

- tworzenie pliku na pulpicie (np. config.ini),

- wyświetlenie listy plików na pulpicie użytkownika,

- sprawdzenie listy lokalnych adresów IP,

- wykonanie prostego żądania HTTP GET do https[:]//www.web3api.com,

- drukowanie losowej liczby,

- utworzenie katalogu o losowej nazwie w katalogu domowym użytkownika,

- wydrukowanie losowego ciągu znaków.

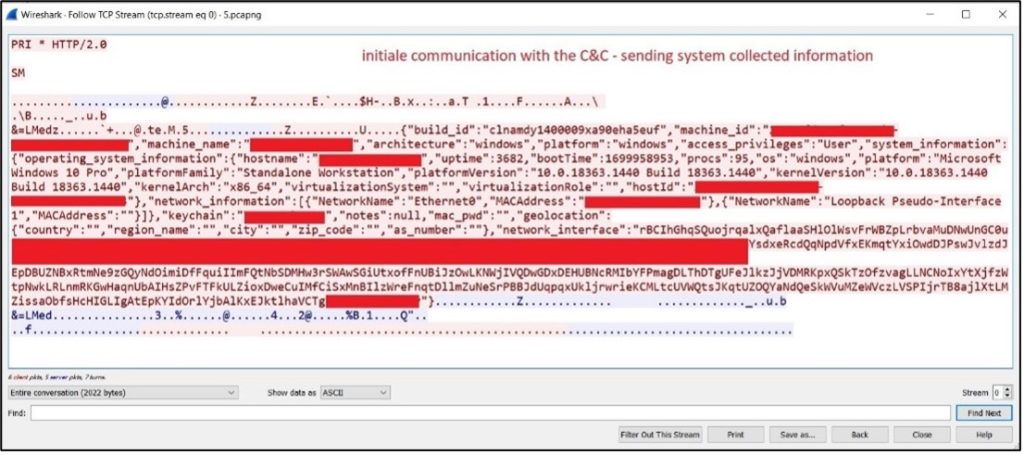

Po obejściu wykrycia maszyny wirtualnej JaskaGO zbiera informacje o ofierze i łączy się z centrum dowodzenia (C&C), zachowując czujność w razie pojawienia się dalszych poleceń.

JaskaGO umiejętnie eksfiltruje dane, przechowuje je i pakuje w dedykowanym folderze przed wysłaniem do cyberprzestępcy.

Malware wykrada trzy rodzaje danych – z przeglądarek, z portfeli kryptowalut oraz dane wrażliwe plików na dysku.

Zachowanie JaskaGO na Windows

W wersji dla systemu Windows szkodliwe oprogramowanie zapewnia trwałość na dwa sposoby:

- tworzenie usługi – złośliwe oprogramowanie tworzy usługę i inicjuje jej wykonanie;

- profile terminala Windows – (nietypowe, ale skuteczne) JaskaGO tworzy profil terminala Windows, generując plik „C:\users$env:UserName\AppData\Local\Packages\Microsoft. WindowsTerminal_*\LocalState\settings.json”. Plik ten jest skonfigurowany do automatycznego uruchamiania poprzez proces PowerShell po ponownym włączeniu systemu Windows.

Zachowanie JaskaGO na systemie operacyjnym MacOS

W systemie macOS JaskaGO wykorzystuje wieloetapowy proces ustalania trwałości.

- Wykonanie jako root: malware inicjuje wykonanie, próbując uruchomić się z uprawnieniami roota.

- Wyłączanie Gatekeepera: Gatekeeper, funkcja bezpieczeństwa w systemie macOS, jest systematycznie wyłączana przez złośliwe oprogramowanie za pomocą polecenia spctl –master-disable. Akcja ma na celu ominięcie kontroli bezpieczeństwa i ułatwienie niezakłóconej pracy.

- JaskaGO powiela się, przyjmując format nazwy com.%s.appbackgroundservice, przy czym %s jest zastępowany losowo wygenerowanym ciągiem znaków. Taktyka zmiany nazwy pomaga zamaskować obecność szkodliwego oprogramowania w systemie.

- Tworzenie LaunchDaemon / LaunchAgent – aby zapewnić trwałość, w oparciu o pomyślny dostęp do konta root, złośliwe oprogramowanie tworzy plik LaunchDaemon „/Library/LaunchDaemons/Init.plist” (jeśli jest to root) lub LaunchAgent „/Library/LaunchAgents/service.plist” (jeśli nie źródło). Taka konfiguracja gwarantuje, że złośliwe oprogramowanie zostanie automatycznie uruchomione podczas włączania systemu, dodatkowo osadzając się w środowisku macOS.