Chińscy hakerzy od 2 lat przygotowywali lukę zero-day pod VMware

Po publicznym zgłoszeniu i załataniu w październiku 2023 r. luki CVE-2023-34048 Mandiant i VMware Product Security odkryły, że UNC3886 (zaawansowana grupa szpiegowska powiązana z Chinami) wykorzystywała podatność już pod koniec 2021 roku!

Ustalenia te wynikają z trwających badań firmy Mandiant (Google Cloud) nad nowatorskimi ścieżkami ataku wykorzystywanymi przez UNC3886. W przeszłości skupiały się one na technologiach, w których nie można wdrożyć EDR. UNC3886 ma doświadczenie w wykorzystywaniu luk typu zero-day w celu ukończenia swojej misji bez wykrycia, a najnowszy przykład demonstruje ich rozległe możliwości.

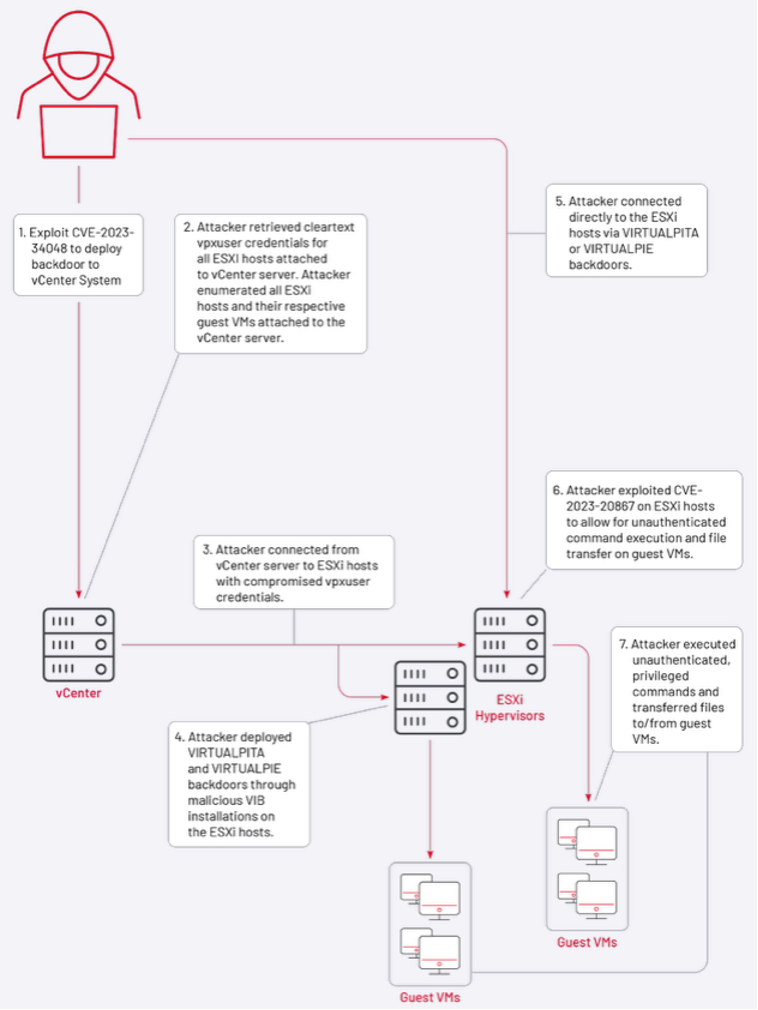

Na poniższym rysunku przedstawiono ścieżkę ataku obrazującą przepływ aktywności atakującego w ekosystemie VMware (tj. vCenter, Hypervisors ESXi, Virtualized Guest Machines). W tamtym czasie, na podstawie dostępnych dowodów, Mandiant kontynuował badania nad wdrażaniem backdoorów w systemach vCenter.

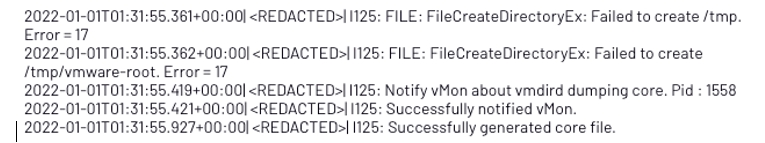

Pod koniec 2023 r. zaobserwowano podobieństwo między systemami vCenter, których dotyczy problem, co wyjaśnia, w jaki sposób osoba atakująca uzyskała początkowy dostęp do systemów. Poniższe wpisy znajdujące się w dziennikach awarii usługi VMware (/var/log/vMonCoredumper.log) przedstawiają awarię usługi „vmdird” na kilka minut przed wdrożeniem backdoorów atakującego.

Analiza core dump „vmdird” przeprowadzona zarówno przez Mandiant, jak i VMware Product Security wykazała, że awaria procesu jest ściśle powiązana z wykorzystaniem CVE-2023-34048. W skrócie, luka ta umożliwia zapis out-of-bounds we wdrażaniu protokołu DCE/RPC, co umożliwia nieuwierzytelnione zdalne wykonywanie poleceń w systemach podatnych na ataki.

Choć podatność została publicznie zgłoszona i załatana w październiku 2023, Mandiant zaobserwował takie awarie w wielu przypadkach UNC3886 między końcem 2021 a początkiem 2022 r., pozostawiając osobie atakującej około półtora roku dostępu do tej luki. W większości środowisk, w których zaobserwowano taki crash, wpisy w logu zostały zachowane, ale same zrzuty pamięci „vmdird” usunięto. Domyślne konfiguracje VMware przechowują zrzuty w systemie przez czas nieokreślony, co sugeruje, że zostały celowo usunięte przez osobę atakującą, próbującą zatrzeć ślady. J

ak wspomniano w poradniku VMware, luka ta została już załatana w vCenter 8.0U2, ale Mandiant zaleca użytkownikom VMware aktualizację do jak najnowszej wersji.