Fortinet z kolejną krytyczną podatnością RCE. Dotyka SSL VPN i jest aktywnie wykorzystywana przez atakujących

Wczoraj opisywaliśmy ciekawą krytyczną lukę w Linuksie, a w międzyczasie w sieci pojawiła się informacja o kolejnej krytycznej podatności, przed którą ostrzega Fortinet – aktywnie wykorzystywaną luką w ich SSL VPN. Dotyczy ona zabezpieczeń systemu FortiOS i umożliwia zapis poza zakresem.

Wspomnimy jeszcze tylko, że o podatnościach w Fortinet na Kapitanie piszemy nie po raz pierwszy.

Opisywana dzisiaj podatność powinna być priorytetem w naprawie wśród firm i organizacji, które używają sprzętu od wspomnianego producenta.

CVE-2024-21762 – krytyczna podatność RCE bez uwierzytelnienia na urządzeniach z FortiOS

Lukę znaną jako CVE-2024-21762 (z oceną CVSSv3 wynoszącą 9,6) można wykorzystać poprzez określony typ żądania HTTP. Umożliwia osobie atakującej wykonanie kodu lub poleceń przy użyciu niestandardowych żądań.

Osoby atakujące zdalnie mogą wykorzystać tę lukę do wykonania dowolnego kodu, co stanowi poważne zagrożenie bezpieczeństwa firm i organizacji. Fortinet zasugerował wyłączenie protokołu SSL VPN jako obejście luki w zabezpieczeniach portali internetowych SSL VPN. Należy pamiętać, że samo wyłączenie trybu sieciowego nie jest prawidłowym rozwiązaniem.

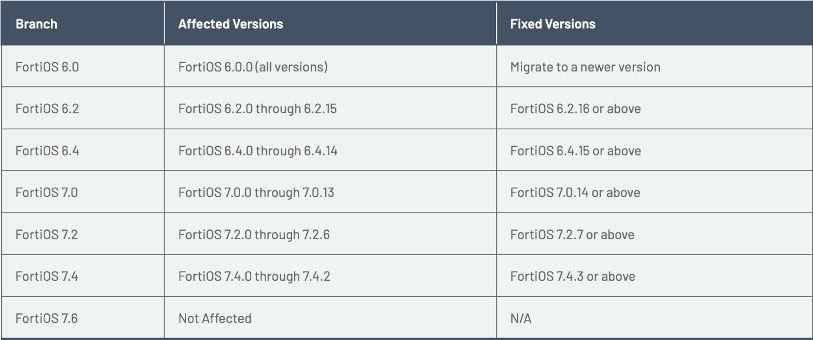

Podatne wersje FortiOS

Poniżej wymienione są wersje, których dotyczy problem.

Jednocześnie Fortinet ostrzega, że hakerzy aktywnie wykorzystują omawianą lukę. Co istotne, wykorzystanie nie ogranicza się do teoretycznych ataków, ale ma miejsce w rzeczywistych scenariuszach.

W FortiSIEM zajęto się ostatnio kilkoma lukami w zabezpieczeniach umożliwiającymi wstrzykiwanie poleceń systemu operacyjnego, a mianowicie CVE-2024-23108 i CVE-2024-23109, co spowodowało wydanie komunikatu doradczego.

Według najnowszych raportów sponsorowani przez chińskie państwo hakerzy wykorzystali niedawno lukę dnia zerowego (CVE-2022-42475) w wirtualnej sieci prywatnej Fortinet, aby uzyskać nieautoryzowany dostęp do holenderskich sieci obronnych.

Zalecamy Administratorom aktualizację lub wyłączenie SSL VPN.