Apple dodaje szyfrowanie postkwantowe do iMessage

Apple zaprezentowało PQ3 – nowy postkwantowy protokół kryptograficzny dla iMessage, którego zadaniem będzie ochrona szyfrowanej komunikacji nawet przed przyszłymi atakami z wykorzystaniem komputerów kwantowych. Obszernie opisuje to wydarzenie Eduard Kovacs, dziennikarz SecurityWeek.

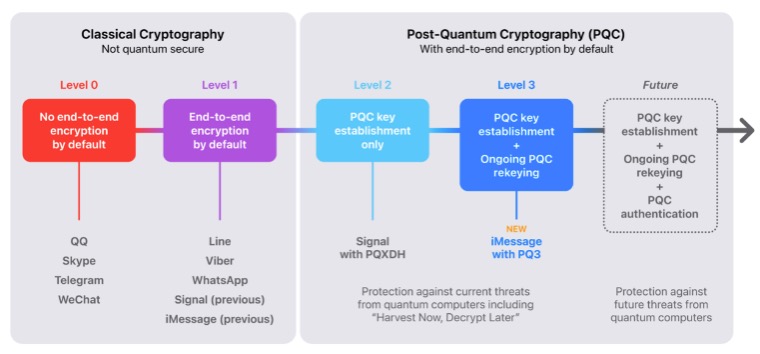

Kompleksowe szyfrowanie jest domyślnie obecne w wielu popularnych aplikacjach do przesyłania wiadomości, ale rzeczywisty poziom ochrony zależy od używanych przez nie protokołów kryptograficznych i sposobu ich implementacji.

Apple opisuje cztery poziomy szyfrowania w aplikacjach do przesyłania wiadomości: poziom 0 – aplikacje, które domyślnie nie zapewniają kompleksowego szyfrowania, poziom 1 – aplikacje, które domyślnie zapewniają kompleksowe szyfrowanie za pomocą tradycyjnej kryptografii, poziom 2 – aplikacje zapewniające bezpieczeństwo postkwantowe podczas wstępnego ustanawiania klucza szyfrującego i poziom 3 – aplikacje zapewniające bezpieczeństwo postkwantowe zarówno podczas ustanawiania kluczy, jak i bieżącej wymiany wiadomości.

Aplikacja zorientowana na prywatność Signal osiągnęła niedawno poziom 2, ogłaszając obsługę protokołu Post-Quantum Extended Diffie-Hellman (PQXDH), ale Apple twierdzi, że protokół PQ3 stawia iMessage na poziomie 3, zapewniając ochronę komunikacji nawet, jeśli klucz szyfrowania zostanie naruszony.

Gigant technologiczny podaje, że iMessage będzie jedyną aplikacją do przesyłania wiadomości ograniczającą liczbę przeszłych i przyszłych wiadomości możliwych do odszyfrowania przez osobę atakującą, która uzyskała pojedynczy klucz szyfrowania. Odbywa się to poprzez automatyczną zmianę kluczy postkwantowych, na bieżąco.

Apple informuje, że PQ3 został zaprojektowany tak, aby łączyć algorytmy postkwantowe z klasyczną kryptografią krzywej eliptycznej, co wymaga od atakującego pokonania zarówno klasycznej, jak i postkwantowej kryptografii w celu uzyskania dostępu do komunikacji. Firma zauważa, że PQ3 został pomyślany w taki sposób, aby amortyzować rozmiar wiadomości i tym samym uniknąć nadmiernego obciążenia.

Chociaż do praktycznych ataków przez komputery kwantowe może dojść dopiero za wiele lat, Apple twierdzi, że wprowadzenie PQ3 jest obecnie przydatne w walce z tak zwanymi atakami „Zbierz teraz, odszyfruj później”. Odnosi się to do podmiotów zagrażających gromadzących i przechowujących obecnie zaszyfrowaną komunikację w celu odszyfrowania jej w przyszłości, gdy będą już dostępne komputery kwantowe.

Firma opublikowała szczegółową analizę bezpieczeństwa protokołu PQ3 dla zainteresowanych badaczy bezpieczeństwa i kryptografów.

Protokół został poddany dwóm niezależnym analizom matematycznym: przez Douglasa Stebilę z Uniwersytetu Waterloo oraz zespół z ETH Zurich, który stwierdził, że jest on skuteczny nawet „w obecności bardzo silnych przeciwników, którzy mogą posiadać komputery kwantowe”.

PQ3 jest obecnie w fazie beta i zostanie wdrożony wraz z nadchodzącymi wydaniami iOS 17.4, iPadOS 17.4, macOS 14.4 i watchOS 10.4. Nowy protokół będzie domyślnie włączony dla komunikacji pomiędzy urządzeniami obsługującymi PQ3.

„W miarę zdobywania doświadczenia operacyjnego z PQ3 na masową, globalną skalę iMessage, w tym roku całkowicie zastąpi on istniejący protokół we wszystkich obsługiwanych rozmowach” – oznajmiło Apple.