Malware używany przez rosyjskich hakerów do ataków na podmioty polityczne

Backdoor WINELOADER to złośliwe oprogramowanie wykorzystane w niedawnych cyberatakach na placówki dyplomatyczne przy użyciu maili phishingowych o treści dotyczących degustacji wina. Został on uznany za dzieło grupy hakerskiej powiązanej z rosyjską Służbą Wywiadu Zagranicznego (SVR), która była odpowiedzialna za włamanie do SolarWinds i Microsoftu.

Ustalenia pochodzą od zespołu Mandiant, który twierdzi, że Midnight Blizzard (znany również jako APT29, BlueBravo lub Cozy Bear) użył szkodliwego oprogramowania do atakowania niemieckich partii politycznych za pomocą wiadomości e-mail z logo Unii Chrześcijańsko-Demokratycznej (CDU) około 26 lutego 2024 r.

„Po raz pierwszy zaobserwowaliśmy, że APT29 atakuje partie polityczne, co wskazuje na możliwy wyłaniający się obszar wykraczający poza typowe ukierunkowane misje dyplomatyczne” – stwierdzili badacze Luke Jenkins i Dan Black.

WINELOADER został po raz pierwszy ujawniony przez Zscaler ThreatLabz w zeszłym miesiącu w ramach kampanii cyberszpiegowskiej, która prawdopodobnie trwa co najmniej od lipca 2023 r.

Łańcuchy ataków wykorzystują socjotechniczne wiadomości e-mail zawierające niemieckojęzyczną treść wabiącą, która ma być zaproszeniem na przyjęcie z kolacją. Odbiorcy nakłaniani są do kliknięcia fałszywego linku i pobrania pliku aplikacji HTML (HTA), narzędzia pierwszego stopnia o nazwie ROOTSAW (inaczej EnvyScout), które działa jako kanał dostarczający WINELOADER ze zdalnego serwera.

„Niemieckojęzyczny dokument zawierający przynętę ma łącze phishingowe kierujące ofiary do złośliwego pliku ZIP zawierającego dropper ROOTSAW, hostowanego na zainfekowanej stronie internetowej kontrolowanej przez aktora” – stwierdzili badacze. „ROOTSAW dostarcza dokument z motywem CDU drugiego etapu i ładunek WINELOADER kolejnego etapu”.

WINELOADER, wywoływany za pomocą techniki zwanej ładowaniem bocznym biblioteki DLL przy użyciu legalnego pliku sqldumper.exe, jest wyposażony w możliwość skontaktowania się z serwerem C&C i pobrania dodatkowych modułów w celu wykonania ich na zaatakowanych hostach.

Mówi się, że malware posiada cechy upodabniające go do znanych rodzin złośliwego oprogramowania APT29, takich jak BURNTBATTER, MUSKYBEAT i BEATDROP, co sugeruje pracę tego samego programisty.

WINELOADER, według Mandiant, był również „zatrudniony” pod koniec stycznia 2024 r. w operacji wymierzonej w placówki dyplomatyczne w Czechach, Niemczech, Indiach, we Włoszech, na Łotwie i w Peru.

„ROOTSAW w dalszym ciągu stanowi główny element prób APT29 w zakresie wstępnego dostępu do danych wywiadowczych dotyczących polityki zagranicznej” – stwierdziła firma.

„Rozszerzone wykorzystanie szkodliwego oprogramowania pierwszego etapu do atakowania niemieckich partii politycznych stanowi zauważalne odejście od typowego dyplomatycznego charakteru tej kampanii APT29 i prawie na pewno odzwierciedla zainteresowanie SVR zbieraniem informacji od partii politycznych i innych aspektów społeczeństwa obywatelskiego, które mogłyby pomóc Moskwie w interesach geopolitycznych”.

Do zdarzenia doszło po tym, jak niemieccy prokuratorzy oskarżyli oficera wojskowego Thomasa H. o przestępstwa szpiegowskie. Został rzekomo przyłapany na szpiegowaniu w imieniu rosyjskich służb wywiadowczych i przekazywaniu bliżej nieokreślonych poufnych informacji. Aresztowano go w sierpniu 2023 r.

„Od maja 2023 r. kilkukrotnie z własnej inicjatywy kontaktował się z Konsulatem Generalnym Rosji w Bonn oraz Ambasadą Rosji w Berlinie i oferował współpracę” – podała Prokuratura Federalna. „Jednego razu przekazał informacje, które uzyskał w trakcie swojej działalności zawodowej, w celu przekazania rosyjskiemu wywiadowi”.

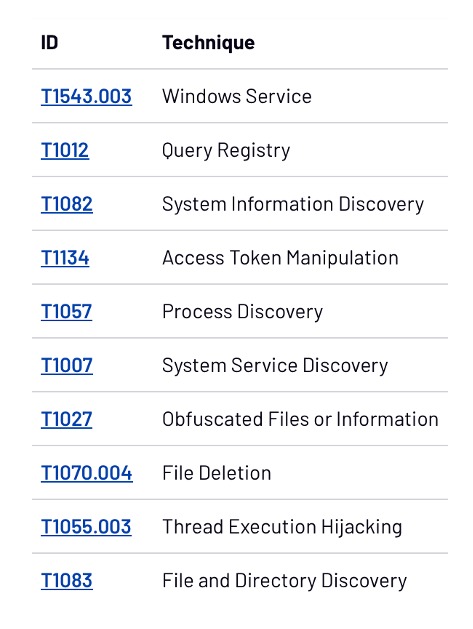

Poniżej przedstawiamy jeszcze listę technik z modelu MITRE wykorzystywaną przez WINELOADER: