Fałszywe strony Reddit i WeTransfer używane w złośliwej kampanii Lumma Stealer

Nowa kampania rozprzestrzeniająca znany malware Lumma Stealer wykorzystuje fałszywe strony Reddit oraz WeTransfer, o czym poinformował na platformie X specjalista z Sekoia.io.

Lumma Stealer (znany również jako LummaC2 Stealer) to złodziej informacji napisany w języku C, dostępny w Darkwebie za pośrednictwem modelu Malware-as-a-Service (MaaS), głównie na rosyjskojęzycznych forach. Pierwszą związaną z nim aktywność zauważono w marcu 2022 roku. Uważa się, że został opracowany przez hakera o imieniu Shamel, występującego pod pseudonimem „Lumma”. Lumma Stealer atakuje przede wszystkim portfele kryptowalut i rozszerzenia przeglądarki z uwierzytelnianiem dwuskładnikowym (2FA), a następnie kradnie poufne informacje z komputera ofiary. Po uzyskaniu docelowych danych eksfiltruje je na serwer C2 za pośrednictwem żądań HTTP POST przy użyciu user-agenta „TeslaBrowser/5.5”. Złodziej zawiera również loader, który jest w stanie dostarczać dodatkowe ładunki za pośrednictwem plików EXE, DLL i PowerShell. Według raportu SpyCloud Malware and Ransomware Defense Report z 2024 r. Lumma był najczęściej używanym infostealerem poprzedzającym ataki ransomware.

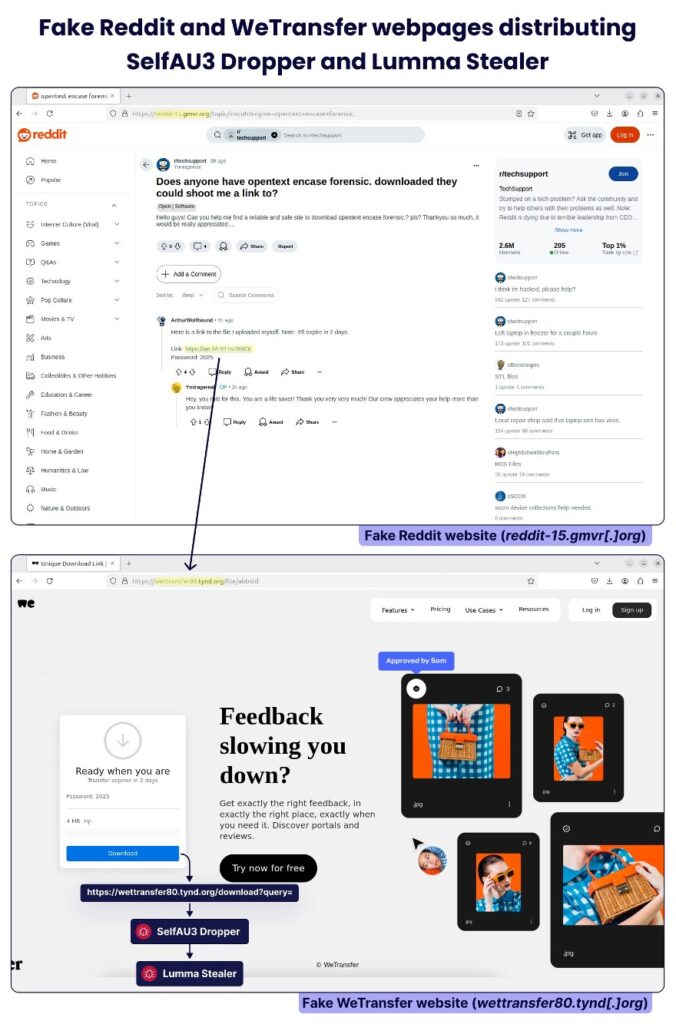

Główny analityk ds. cyberprzestępczości Sekoia, występujący pod pseudonimem crep1x, opublikował zrzuty ekranu fałszywych stron Reddit i WeTransfer, a także udostępnił pełną listę domen phishingowych:

Strony internetowe, które wyglądają niemal identycznie jak prawdziwe interfejsy Reddit i WeTransfer, mają też bardzo podobne nazwy domen – ze zmienioną jedną lub dwoma literami oraz losowymi cyframi dodanymi na końcu. Domeny najwyższego poziomu wszystkich stron to .pw, .net lub .org.

Fałszywe strony mają za zadanie naśladować realistyczne konwersacje z forum Reddit, w których użytkownik prosi o pomoc w znalezieniu określonego oprogramowania, a inny użytkownik odpowiada linkiem do strony WeTransfer, z której można pobrać oprogramowanie, po czym pierwszy użytkownik mu dziękuje.

Na zrzucie ekranu udostępnionym przez crep1x fałszywa strona imituje post na subreddicie r/techsupport, który ma w rzeczywistości ponad 3 miliony członków.

Linki do pobierania WeTransfer prowadzą do podrobionej strony, gdzie ofiara może pobrać chroniony hasłem plik archiwum – rzekomo oprogramowanie wymienione w fałszywej konwersacji Reddit. Archiwum zip w rzeczywistości zawiera dropper AutoIT znany jako SelfAU3, który następnie uruchamia złodzieja Lumma.

Analityk z Sekoia napisał w odpowiedzi na X, że nie jest pewien, w jaki sposób rozprzestrzeniają się linki phishingowe kampanii, chociaż możliwości obejmują zatrucie SEO, złośliwe reklamy i publikowanie linków bezpośrednio na innych stronach internetowych.

Inny badacz tej podatności, nhegde610, zgodnie z postem na X opisał kampanię wcześniej (pod koniec grudnia), ale nie był w stanie uzyskać dostępu i zainstalować ładunku złośliwego oprogramowania. Zrzut ekranu opublikowany przez użytkownika pokazuje, że fałszywa strona Reddit pochodzi z notatnika Google Colab, który pojawił się w wynikach wyszukiwania Google. Crep1x zauważył z kolei, że złośliwe witryny sprawdzają, czy cel korzysta z systemu Windows i ma przypisany adres IP, zanim przekierują go do fałszywej witryny WeTransfer.

Podszywanie się pod zaufane witryny to powszechna taktyka cyberprzestępców. W innej kampanii, odkrytej przez starszego dyrektora ds. wywiadu zagrożeń Malwarebytes Jérôme’a Segurę w 2023 r., „bardzo przekonujący sobowtór” witryny Bitwarden o domenie bitwariden[.]com został wykorzystany do rozprzestrzeniania trojana zdalnego dostępu o nazwie ZenRAT.