Podatność w Google Cloud Run umożliwia nieautoryzowany dostęp do obrazu poprzez niewłaściwe użycie IAM

Specjaliści cyberbezpieczeństwa z Tenable ujawnili szczegóły obecnie załatanej już podatności eskalacji uprawnień w Google Cloud Platform (GCP) Cloud Run. Luka mogła pozwolić złośliwemu podmiotowi na dostęp do obrazów kontenerów, a nawet na wstrzyknięcie złośliwego kodu.

„Luka mogła umożliwić tożsamości nadużycie uprawnień do edycji wersji Google Cloud Run w celu pobrania prywatnych obrazów Google Artifact Registry i Google Container Registry na tym samym koncie” – informuje badaczka ds. bezpieczeństwa Tenable Liv Matan.

Tenable, czyli firma odpowiadająca za odkrycie podatności, nadała jej nazwę kodową ImageRunner. Po ustalonym z producentem ujawnieniu szczegółów problemu Google rozwiązało go 28 stycznia 2025 r. za pomocą łatki bezpieczeństwa.

Google Cloud Run to w pełni zarządzana usługa do wykonywania aplikacji kontenerowych w skalowalnym środowisku bezserwerowym. Gdy jest wykorzystana do uruchomienia danej aplikacji, obrazy kontenerów są pobierane z Artifact Registry (lub Docker Hub) w celu późniejszego wdrożenia poprzez określenie adresu URL obrazu.

Problem polega na tym, że istnieją pewne tożsamości, którym brakuje uprawnień do rejestru kontenerów, ale mają uprawnienia do edycji wersji Google Cloud Run. Za każdym razem, gdy usługa Cloud Run jest wdrażana lub aktualizowana, tworzona jest nowa wersja. A za każdym razem, gdy nowa wersja zostaje uruchomiona, konto agenta usługi jest używane do pobierania niezbędnych obrazów.

Jeśli atakujący uzyska określone uprawnienia w projekcie ofiary – konkretnie uprawnienia run.services.update i iam.serviceAccounts.actAs – może zmodyfikować usługę Cloud Run i wdrożyć nową wersję. Dzięki temu jest w stanie określić dowolny prywatny obraz kontenera w tym samym projekcie, który usługa ma pobrać.

Co więcej, atakujący może uzyskać dostęp do poufnych lub zastrzeżonych obrazów przechowywanych w rejestrach ofiary, a nawet wprowadzić złośliwe instrukcje, które po wykonaniu doprowadzą do eksfiltracji poufnych danych, a nawet otwarcia odwrotnej powłoki na maszynie pod jego kontrolą.

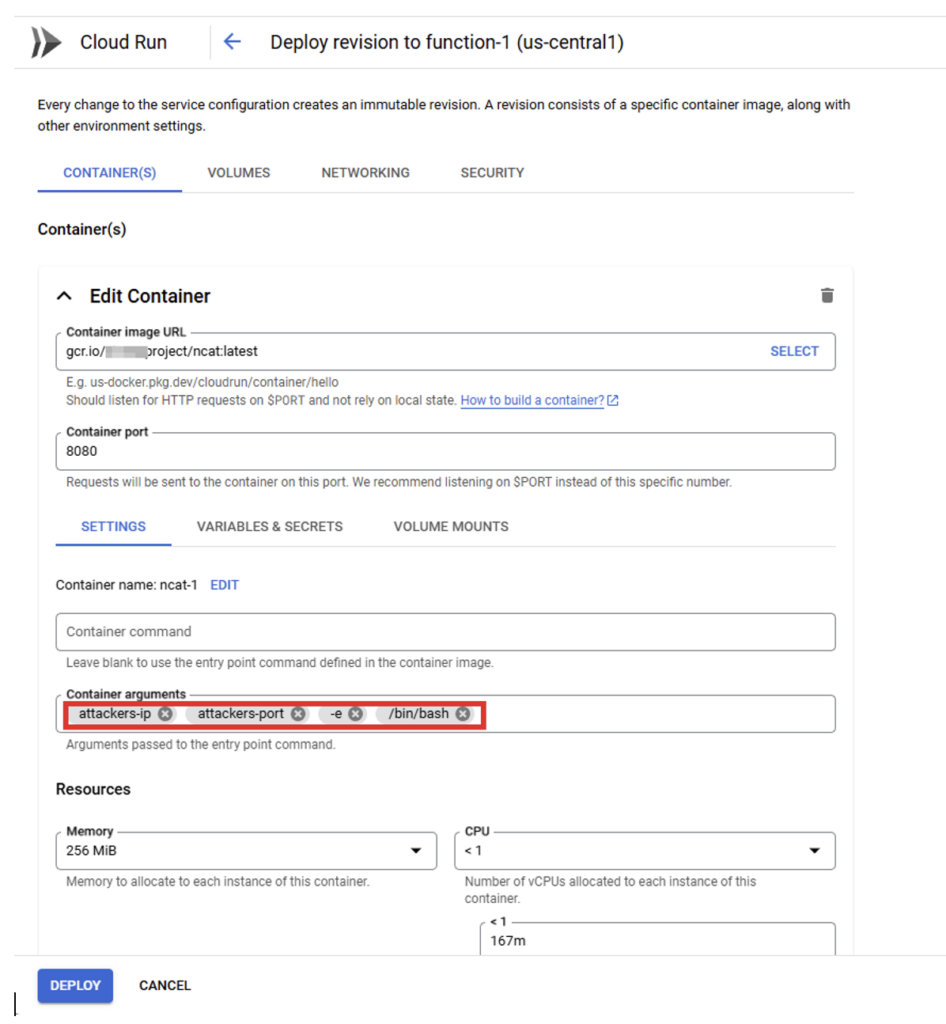

Poniżej znajduje się przykład pobrania obrazu ncat. Netcat (często w skrócie ncat) to potężne narzędzie sieciowe wiersza poleceń używane do tworzenia połączeń TCP/UDP, przesyłania danych, skanowania portów i działania jako podstawowy serwer lub klient do debugowania. Aby zilustrować atakującego używającego złośliwych instrukcji do przejęcia obrazu, jako wygodny przykład użyto obrazu, który obecny jest w Container Registry ofiary:

Poprawka wydana przez Google zapewnia, że obecnie użytkownik lub konto usługi tworzące bądź aktualizujące zasób Cloud Run posiada wyraźne uprawnienia dostępu do obrazów kontenerów. Podczas korzystania z Artifact Registry musimy teraz tylko upewnić się, że podmiot ma rolę IAM Artifact Registry Reader (roles/artifactregistry.reader) w projekcie lub repozytorium zawierającym obrazy kontenerów do wdrożenia.

Zespół Tenable scharakteryzował ImageRunner jako instancję tego, co nazywa Jengą (Jenga Concept). Wynika to z połączonej natury różnych usług w chmurze, co powoduje przekazywanie zagrożeń bezpieczeństwa.

„Dostawcy usług w chmurze budują swoje usługi na podstawie innych istniejących usług” – mówi Matan z Tenable. „Jeśli jedna usługa zostanie zaatakowana lub naruszona, inne usługi zbudowane na niej również przejmą ryzyko i staną się podatne na ataki”.

Ten scenariusz otwiera atakującym drzwi do odkrywania nowych możliwości eskalacji uprawnień czy podatności, i wprowadza nowe ukryte zagrożenia dla obrońców chmury.