Poważny wyciek w Coca-Coli – dwie grupy hakerskie odpowiedzialne za atak

The Coca-Cola Company znalazło się w centrum poważnego incydentu związanego z cyberbezpieczeństwem. Dwie niezależne grupy cyberprzestępcze – Everest oraz Gehenna – zadeklarowały, że uzyskały nieautoryzowany dostęp do różnych systemów koncernu, kradnąc przy tym ogromne ilości danych o pracownikach, klientach oraz działalności operacyjnej.

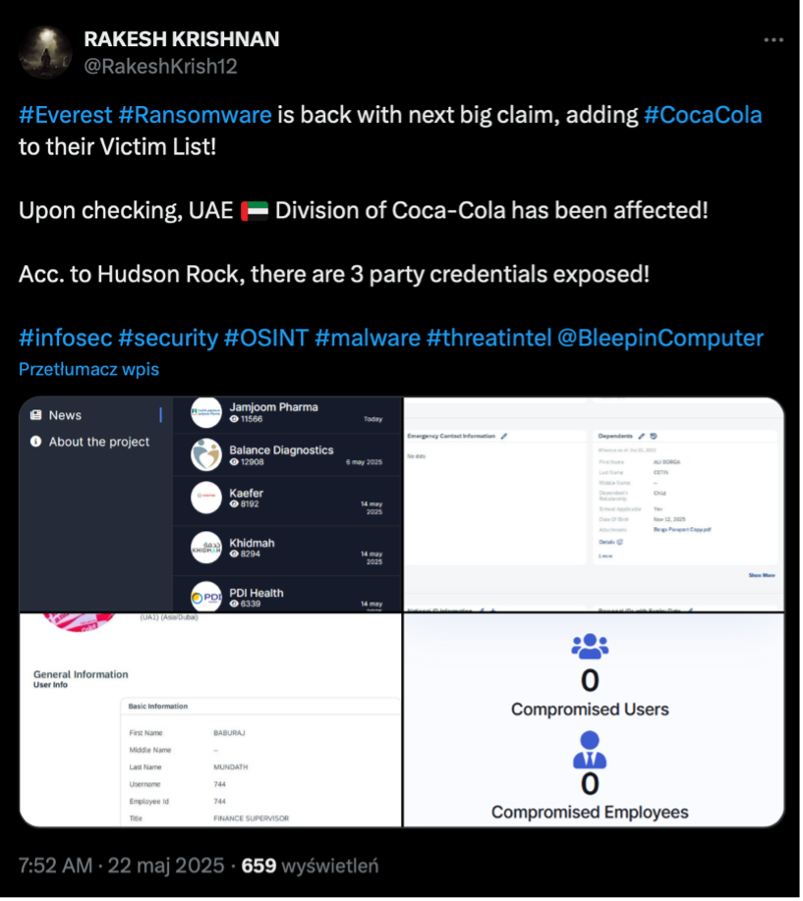

Grupa Everest – ransomware i dostęp do danych HR

Grupa Everest, znana z wcześniejszych ataków na instytucje rządowe i organizacje międzynarodowe, poinformowała w maju, że uzyskała dostęp do wewnętrznych systemów IT Coca-Coli. Wśród opublikowanych na forach dark web danych znalazły się:

- imiona i nazwiska pracowników,

- numery identyfikacyjne i identyfikatory logowania,

- dokumenty wewnętrzne, w tym dane kadrowe i finansowe,

- informacje o strukturach organizacyjnych i planach operacyjnych.

Cyberprzestępcy wykorzystali najprawdopodobniej podatność typu remote code execution (RCE) w jednym z systemów zintegrowanych z firmową infrastrukturą HR, co pozwoliło im na uzyskanie zdalnego dostępu z podwyższonymi uprawnieniami.

Everest zyskał reputację jednej z bardziej agresywnych grup ransomware-as-a-service (RaaS), co oznacza, że ich narzędzia wykorzystywane są także przez inne podmioty przestępcze w modelu usługowym.

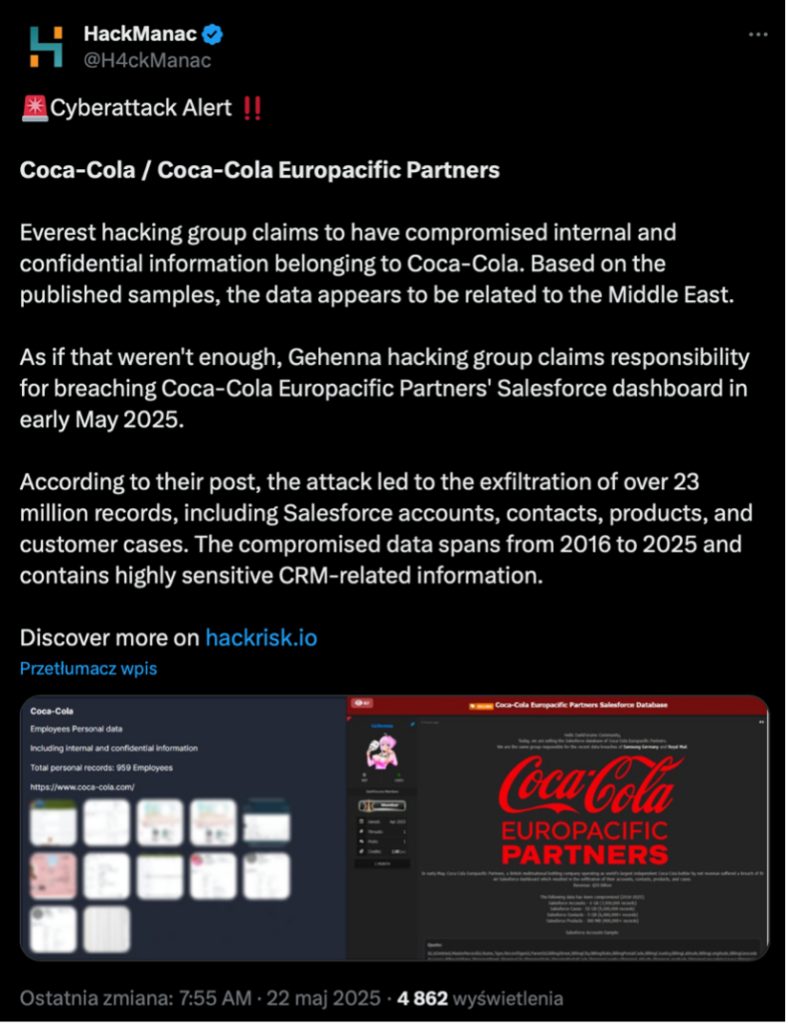

Grupa Gehenna – wyciek danych z Salesforce

Druga grupa, Gehenna, poinformowała o eksfiltracji ponad 23 milionów rekordów CRM z systemu Salesforce Coca-Cola Europacific Partners (CCEP). Wykradzione informacje obejmowały:

- dane kontaktowe klientów i partnerów biznesowych,

- historię transakcji i zapytań ofertowych,

- zgłoszenia serwisowe wraz z notatkami i załącznikami,

- szczegóły dotyczące dostaw i kanałów sprzedaży.

Gehenna uzyskała dostęp do dashboardu administracyjnego Salesforce, co sugeruje wykorzystanie metody credential stuffing (masowe testowanie wyciekłych haseł), phishingu lub też wcześniej niezidentyfikowanej luki w zabezpieczeniach konta administratora.

Według grupy Gehenna dane pochodzą z lat 2016–2025 i obejmują informacje z Europy, Australii, Nowej Zelandii, Indonezji oraz Azji Południowo-Wschodniej – czyli obszaru działania Coca-Cola Europacific Partners, największego butelkarza produktów firmy Coca-Cola na świecie.

Co na to Cola-Cola?

O ile firma oficjalnie nie potwierdziła skali wycieku, to zgodnie z przepisami RODO i innymi regulacjami ochrony danych osobowych może zostać zobowiązana do poinformowania poszkodowanych oraz urzędów ochrony danych osobowych w krajach, których dane dotyczą. Możliwe są również:

- pozwy zbiorowe od klientów i pracowników,

- grzywny administracyjne sięgające do 4% globalnego obrotu firmy,

- utrata zaufania kontrahentów i klientów.

To nie pierwszy raz…

Warto przypomnieć, że Coca-Cola już wcześniej zmagała się z incydentami cybernetycznymi:

- 2018 r. – były pracownik przechowywał dane 8 000 pracowników na niezabezpieczonym nośniku.

- 2023 r. – Coca-Cola Femsa zapłaciła 1,5 mln USD okupu po ransomware’owym ataku, by powstrzymać wyciek skradzionych plików.

Dlaczego dochodzi do takich ataków?

Eksperci z branży cyberbezpieczeństwa wskazują, że potencjalnymi wektorami ataku mogły być:

- niezabezpieczone API w systemach zintegrowanych z Salesforce i HRM,

- podatności typu CVE-2024-29790 lub pokrewne (w popularnych środowiskach middleware),

- brak segmentacji sieci, umożliwiający lateral movement po uzyskaniu dostępu,

- brak wieloskładnikowego uwierzytelnienia (MFA) dla kont o wysokim poziomie uprawnień,

- ataki typu initial access broker – zakup dostępu do infrastruktury od innej grupy przestępczej.

Nauczka dla innych firm

Ataki na tak duże podmioty pokazują, że żadna firma nie jest dziś bezpieczna – nawet z ogromnymi zasobami. Co więcej, środowiska hybrydowe, integracje z rozwiązaniami chmurowymi oraz model pracy zdalnej istotnie zwiększają powierzchnię ataku. W obliczu skali ataku eksperci zalecają firmom:

- pełny audyt infrastruktury IT, w tym testy penetracyjne i analizę konfiguracji chmurowych,

- wdrożenie EDR/XDR (Endpoint/Extended Detection and Response),

- szyfrowanie danych w spoczynku i transmisji (TLS 1.3, AES-256),

- segmentację sieci i mikrosegmentację w środowiskach wielodomenowych,

- częste testowanie planów reagowania na incydenty (IR playbooks),

- szkolenia z inżynierii społecznej i phishingu dla pracowników wszystkich szczebli.