Szokujący wyciek! 184 miliony haseł w rękach hakerów

Ta informacja wzbudza z pewnością niemałe zaskoczenie w świecie cybersecurity. Właśnie odkryto niezabezpieczoną bazę danych, zawierającą ponad 184 miliony rekordów z loginami i hasłami użytkowników. Odkrycia dokonał badacz bezpieczeństwa Jeremiah Fowler, który natknął się na 47-gigabajtowy zbiór danych przechowywany na niezabezpieczonym serwerze Elasticsearch. Baza zawierała dane logowania do popularnych usług, takich jak Facebook, Google, Microsoft, Apple, Instagram, Snapchat, Roblox, Discord, PayPal, Netflix, oraz portali rządowych z co najmniej 29 krajów, w tym Stanów Zjednoczonych, Wielkiej Brytanii, Chin i Indii.

Charakterystyka wycieku

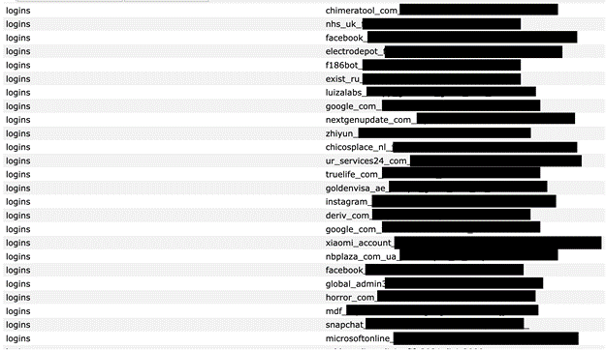

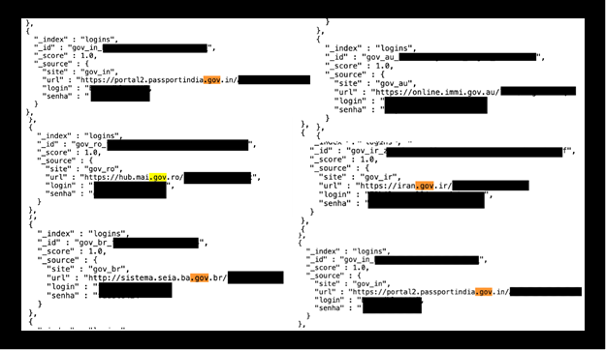

Każdy rekord w bazie zawierał identyfikator konta, adres URL usługi oraz dane logowania – nazwę użytkownika i hasło w formie czystego tekstu. Hasła były oznaczone słowem „senha”, co po portugalsku oznacza „hasło” – sugeruje to, że dane mogły pochodzić z obszarów portugalskojęzycznych lub że narzędzie używane do ich zbierania miało interfejs w tym języku.

Analiza próbki 10 000 rekordów ujawniła setki kont z różnych platform, w tym 479 kont Facebook, 475 Google, 240 Instagram, 227 Roblox, 209 Discord oraz ponad 100 kont Microsoft, Netflix i PayPal. Dodatkowo znaleziono dane logowania do banków, portfeli cyfrowych, platform zdrowotnych i portali rządowych.

Pochodzenie danych

Chociaż nie udało się jednoznacznie ustalić źródła danych, wiele wskazuje na to, że zostały one zebrane za pomocą złośliwego oprogramowania typu infostealer. Infostealery to programy zaprojektowane do kradzieży danych z zainfekowanych systemów, w tym informacji zapisanych w przeglądarkach haseł, ciasteczek sesyjnych i tokenów uwierzytelniających. Działają szybko i często usuwają się po wykonaniu zadania, pozostawiając minimalne ślady. Zebrane dane są następnie sprzedawane na forach hakerskich lub kanałach Telegram.

Reakcja i konsekwencje

Po odkryciu bazy danych Fowler skontaktował się z firmą hostingową World Host Group, która szybko zablokowała dostęp do serwera. Właściciel bazy pozostaje jednak nieznany, ponadto nie wiadomo, jak długo dane były publicznie dostępne, co zwiększa ryzyko ich wykorzystania przez cyberprzestępców.

Eksperci ostrzegają, że takie wycieki mogą prowadzić do ataków typu credential stuffing, w których skradzione dane logowania są używane do uzyskania dostępu do innych kont użytkownika.

Szczególnie niepokojące jest ujawnienie danych z domen rządowych (.gov), co może wskazywać na zagrożenie dla bezpieczeństwa narodowego.

Zalecenia dla użytkowników

W obliczu tak poważnego wycieku danych użytkownicy powinni podjąć następujące kroki:

- Zmiana haseł: natychmiastowa zmiana haseł do wszystkich kont, zwłaszcza tych, które mogły zostać ujawnione.

- Używanie unikalnych haseł: unikanie używania tych samych haseł do różnych usług.

- Włączenie uwierzytelniania dwuskładnikowego (2FA): dodatkowa warstwa zabezpieczeń utrudnia dostęp do kont nawet w przypadku ujawnienia hasła.

- Monitorowanie kont: regularne sprawdzanie aktywności na kontach i ustawienie powiadomień o podejrzanych logowaniach.

- Sprawdzenie, czy dane zostały ujawnione: skorzystanie z narzędzi takich jak Have I Been Pwned lub Cybernews Personal Data Leak Checker w celu sprawdzenia, czy nasze dane znalazły się wśród ujawnionych.

Podsumowanie

Odkrycie niezabezpieczonej bazy danych zawierającej 184 miliony rekordów z danymi logowania podkreśla znaczenie odpowiedniego zabezpieczania danych oraz konieczność stosowania dobrych praktyk w zakresie cyberbezpieczeństwa. Użytkownicy powinni być świadomi zagrożeń i działać proaktywnie w celu ochrony swoich danych osobowych.