HybridPetya – nowy ransomware omijający UEFI Secure Boot

Analitycy z ESET ujawnili niedawno nowy wariant ransomware HybridPetya, który łączy cechy klasycznego Petya/NotPetya z nowoczesnymi zdolnościami ataku na systemy UEFI. Co ważne, malware został wcześniej zauważony publicznie jako próbka na platformie VirusTotal – pliki przesłano z Polski pod nazwami sugerującymi związek z NotPetya („notpetyanew.exe” i podobne).

Co nowego w HybridPetya

HybridPetya różni się od oryginalnych wersji Petya i NotPetya przede wszystkim tym, że potrafi instalować złośliwą aplikację EFI na partycji systemowej (ESP – EFI System Partition) w systemach pracujących w trybie UEFI. Pozwala mu to na przejęcie kontroli nad częścią procesu rozruchu i zaszyfrowanie głównej tabeli plików (Master File Table, MFT) – czyli struktury, która zawiera metadane o wszystkich plikach na partycjach NTFS.

Co więcej, HybridPetya ma wariant wykorzystujący lukę CVE-2024-7344 – podatność pozwalającą na obejście mechanizmu Secure Boot w UEFI. W tej wersji malware używa pliku „cloak.dat”, który zawiera specjalnie sformatowaną aplikację EFI umieszczaną na partycji EFI, a skrypt startowy „reloader.efi” ładuje ją, ignorując kontrole integralności. Właśnie to pozwala na pominięcie Secure Boot – przy założeniu, że system nie został poprawnie zaktualizowany.

Mechanizm działania i szczegóły techniczne

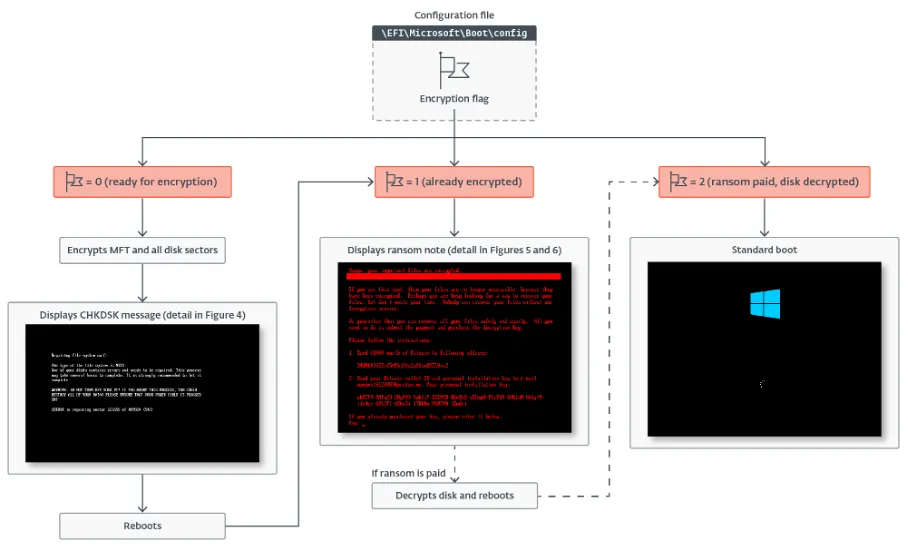

Ransomware składa się z dwóch głównych komponentów: bootkitu oraz instalatora. Bootkit sprawdza stan szyfrowania (flaga konfiguracji może przyjmować wartości 0 – gotowe do szyfrowania; 1 – już zaszyfrowane; 2 – okup zapłacony, pliki odszyfrowane). Gdy flaga ustawiona jest na 0, bootkit najpierw szyfruje plik „verify” znajdujący się w katalogu \EFI\Microsoft\Boot, używając algorytmu Salsa20, a także tworzy plik „counter” na partycji EFI, którego zawartość służy do śledzenia postępu szyfrowania klastrów dysku. Potem uruchamiana jest właściwa enkrypcja MFT na partycjach NTFS. Podczas tego procesu użytkownikowi może być wyświetlony fałszywy komunikat CHKDSK sugerujący, że system sprawdza dysk.

Jeśli bootkit wykryje, że dysk był już zaszyfrowany (flaga = 1), pokazuje notę z żądaniem okupu, umożliwiając użytkownikowi wpisanie klucza odszyfrowującego. Po poprawnej weryfikacji klucza następuje odszyfrowanie, odczytanie ze wspomnianego pliku „counter” liczby klastrów do odszyfrowania, a także przywrócenie oryginalnych bootloaderów (np. „bootmgfw.efi”) z kopii zapasowych, które złośliwe oprogramowanie przygotowało podczas instalacji.

Czy mamy do czynienia z realnym zagrożeniem?

Do tej pory ESET nie znalazł dowodów na to, by HybridPetya był aktywnie używany w atakach – trafiał głównie do baz VirusTotal. Sugeruje to, że może chodzić albo o próbną wersję (proof-of-concept), albo o wczesny etap rozwijania przez autora złośliwego oprogramowania.

Różnica względem NotPetya polega także na tym, że w HybridPetya możliwe jest odtworzenie klucza odszyfrowującego – co oznacza, że nie jest to tylko destrukcyjny malware. Użytkownik – po uiszczeniu okupu – może teoretycznie odzyskać dane, jeśli klucz zostanie dostarczony.

Wnioski i rekomendacje

Pojawienie się HybridPetya to sygnał, że ataki na warstwę rozruchową UEFI stają się coraz bardziej realne i że zabezpieczenia typu Secure Boot, choć ważne, nie są już wystarczającą barierą, jeśli systemy nie są właściwie utrzymywane – aktualizowane, łatane, kontrolowane. Niektóre systemy, które nie zostały poprawnie załatane pod kątem CVE-2024-7344, pozostają podatne.

Organizacje powinny:

- Sprawdzić, czy wszystkie hosty korzystają z najnowszych poprawek systemu operacyjnego i firmware’u, szczególnie związanych z komponentami UEFI i Secure Boot.

- Zablokować możliwość zapisu na partycji EFI dla nieautoryzowanych użytkowników i aplikacji – dostęp do tej partycji powinien być ściśle kontrolowany.

- Monitorować integralność plików bootloaderów (np. bootmgfw.efi) oraz plików związanych z rozruchem i konfiguracją (pliki typu verify) – wdrożyć mechanizmy typu attestation lub File Integrity Monitoring (FIM).

- Wdrażać polityki backupu – tworzyć i testować kopie zapasowe ważnych metadanych (np. MFT) i całych partycji systemowych, aby móc przywrócić system po ataku.

- Prowadzić audyty bezpieczeństwa UEFI na regularnej bazie oraz testy penetracyjne, obejmujące warstwę rozruchu, firmware’u i konfiguracji sprzętowej.