Zimbra atakowana zero-dayem przez złośliwe pliki iCalendar

Analitycy z firmy StrikeReady wykryli, że na początku 2025 roku grupa przestępcza wykorzystała lukę zero-day (CVE-2025-27915) w Zimbra Collaboration Suite (ZCS), aby włamać się do skrzynek pocztowych użytkowników przez pliki iCalendar (.ICS). Atak opierał się na mechanizmie XSS (cross-site scripting) w wersjach ZCS 9.0, 10.0 oraz 10.1, a jego udanym wykonaniem było wstrzyknięcie kodu JavaScript dzięki niewystarczającemu oczyszczaniu treści HTML w plikach kalendarza.

Mechanika ataku

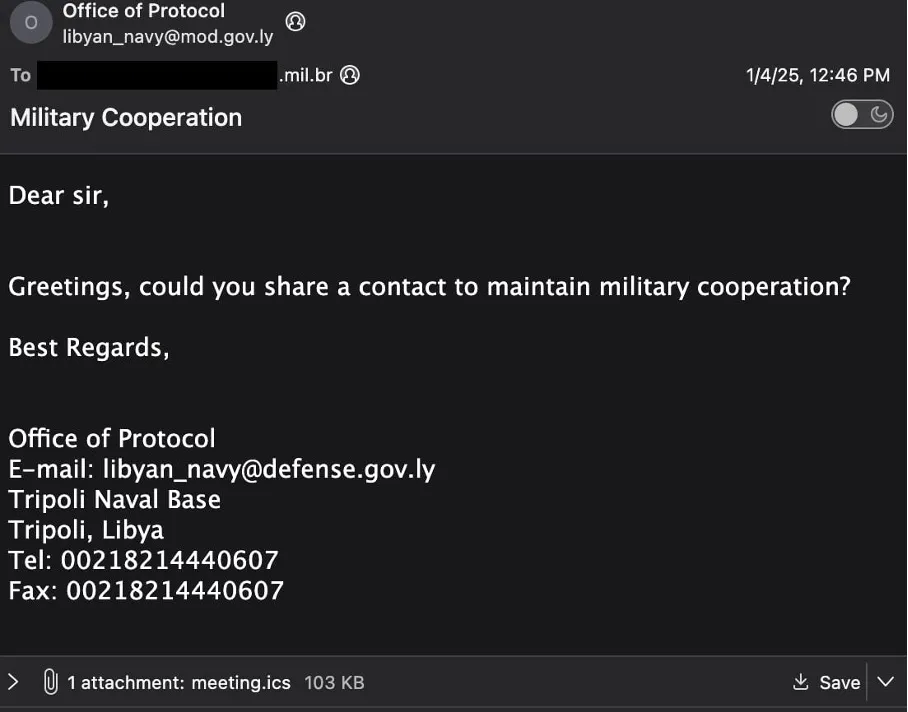

Wiadomości phishingowe wykorzystane w ataku pochodziły od podszywających się nadawców – użyto np. nazwy Libyan Navy’s Office of Protocol – i były skierowane m.in. do brazylijskiej organizacji wojskowej. Dołączone pliki .ICS miały rozmiar przekraczający 10 KB i zawierały kod JavaScript zaszyfrowany w Base64. Po otwarciu iCalendar przez użytkownika skrypt mógł się wykonać w jego sesji przeglądarki.

Kod atakujący miał szereg funkcji: ukryte pola do zbierania loginów i haseł, monitorowanie aktywności użytkownika (mysz, klawiatura), wylogowywanie po bezczynności, wyszukiwanie wiadomości przez API SOAP Zimbray, wysyłanie zawartości e-maili co kilka godzin do serwera atakującego, ustawianie filtrów poczty („Correo”), pobieranie kontaktów, folderów współdzielonych itd. Wstrzyknięcia były ukryte i korzystały z opóźnień (60 sekund) oraz blokady działania co 3 dni, jeśli ostatnie wykonanie odbyło się wcześniej. Poniżej przykład złośliwej wiadomości phishingowej z załącznikiem.

Łatanie luki i reakcja Zimbry

Zimbra wydała poprawkę 27 stycznia 2025 roku – wersje 9.0.0 P44, 10.0.13 oraz 10.1.5 naprawiające podatność CVE-2025-27915. Firma podała datę łatki, lecz badacze ustalili, że eksploitacje zaczęły się wiele tygodni wcześniej – zanim poprawki były dostępne.

Rzecznik Zimbra stwierdził, iż na podstawie ich danych wykorzystanie luki nie wydaje się szeroko rozpowszechnione. Firma zaleca administratorom, by przeglądali istniejące filtry pocztowe pod kątem nieautoryzowanych zmian, aktualizowali ZCS do wersji naprawiających lukę oraz skanowali magazyny wiadomości (message store) w poszukiwaniu zakodowanych w Base64 wpisów ICS, a także monitorowali nietypową aktywność sieciową.

Znaczenie i wnioski dla bezpieczeństwa

Ten incydent pokazuje, że nawet pliki, które wydają się nieszkodliwe (takie jak zaproszenia kalendarzowe/plik ICS), mogą być nośnikiem złośliwego kodu, jeśli aplikacja nie czyści treści HTML poprawnie. XSS, choć często uważany za mniej groźny niż RCE, może w praktyce pozwalać atakującym przejąć sesję, wyciągnąć dane, ustawić filtrowanie poczty lub przekierować komunikację ‒ co w środowisku korporacyjnym, zwłaszcza wojskowym lub rządowym, może być bardzo poważne.

Również opóźnienia wykonania, mechanizmy ograniczające częstotliwość wykonania czy ukrywanie interfejsu użytkownika to typowe techniki oszustów, stosowane, by uniknąć wykrycia i analizy.

Rekomendacje dla obrony i ograniczenia ryzyka

Organizacje korzystające z Zimbra muszą upewnić się, że używane wersje Suite są zaktualizowane do co najmniej 9.0.0 P44, 10.0.13 lub 10.1.5. Powinny również przejrzeć filtry pocztowe pod kątem nagłych lub nieautoryzowanych zmian, skanować wiadomości przychodzące i magazyny wiadomości (message store), by wykrywać ICS-y powyżej 10 KB zawierające kod JavaScript albo Base64.

Dodatkowo wskazane jest monitorowanie nietypowej aktywności sieciowej, szczególnie połączeń z nieoczekiwanymi hostami, oraz przetestowanie systemów pocztowych pod kątem możliwości osadzania JavaScript w ICS-ach. Użytkownicy i administratorzy powinni być również uczuleni na e-maile podszywające się pod znane instytucje, nawet jeśli wyglądają oficjalnie i pochodzą „z zaufanej domeny”.