Grupa KONNI hakuje Google Find Hub – nowa broń APT

Grupa KONNI, powiązana z klastrem aktorów państwowych (m.in. Kimsuky czy APT37), wdrożyła nową kampanię skierowaną przeciwko użytkownikom Androida – przede wszystkim na terenie Korei Południowej. W ramach operacji napastnicy przechwycili konta Google swoich ofiar i użyli usługi Find Hub. Została ona funkcjonalnie zaprojektowana do lokalizacji i zabezpieczenia urządzeń, w tym wypadku jednak wykorzystano ją do szantażu i zdalnego wymazywania danych urządzeń mobilnych (factory reset).

Łańcuch ataku – od phishingu po reset urządzenia

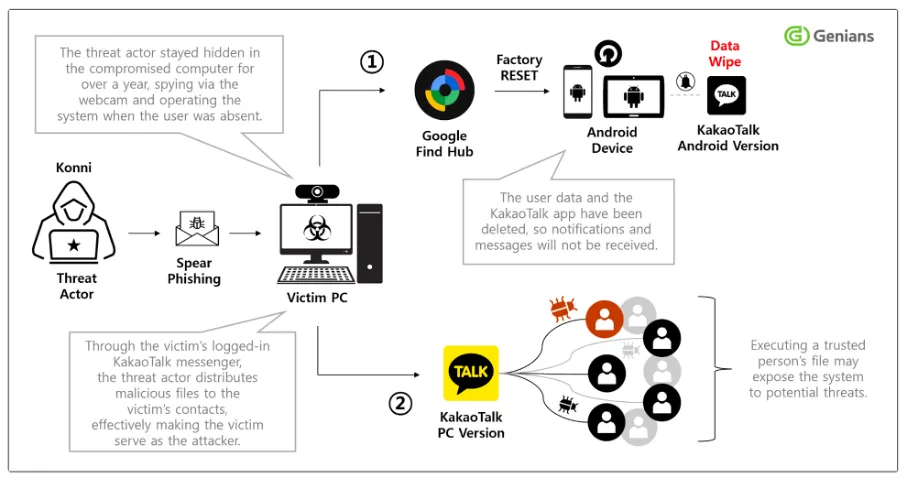

Kampania rozpoczyna się od bardzo przemyślanego spear-phishingu: ofiary otrzymują w popularnym komunikatorze KakaoTalk e-maile lub wiadomości, których nadawcy podszywają się pod instytucje takie jak Krajowy Urząd Skarbowy. Wiadomości zawierają załączniki (np. plik MSI lub ZIP) oznaczone jako „Pomoc psychologiczna”, „Program odciążający” itp., co ma zachęcić do uruchomienia kodu. Po infekcji komputerów – często PC z aktywną sesją KakaoTalk – następuje instalacja złośliwego oprogramowania (m.in. RAT-ów takich jak Lilith RAT, Remcos RAT) i kradzież poświadczeń Google oraz Naver.

Po zdobyciu danych konta Google napastnicy logują się do usługi Find Hub, sprawdzają lokalizację urządzenia, wybierają moment, gdy użytkownik jest poza zasięgiem lub oddalony od telefonu i uruchamiają zdalny reset – czasami nawet trzykrotnie, by upewnić się, że urządzenie zostanie wyłączone, dane usunięte, a dostęp do kontaktów/KakaoTalk utracony.

Poniżej schemat ataku.

Innowacja taktyczna

Użycie funkcji Find Hub jako narzędzia ataku stanowi znaczące rozszerzenie arsenału grup APT, ponieważ pozwala nie tylko na kradzież danych, lecz również na zniszczenie śladów, wyłączenie urządzenia ofiary oraz szersze rozprzestrzenienie infekcji przez nadal aktywne sesje na komputerach – np. poprzez kontakty w KakaoTalk. Dzięki temu atak staje się nie tylko ofensywny (kradzież danych), ale także defensywny z punktu widzenia sprawcy – „czyści” urządzenie, zanim ofiara zareaguje.

Warto też zauważyć, że choć funkcja Find Hub jest zaprojektowana jako ochrona przed zgubieniem lub kradzieżą urządzenia, w tym przypadku została obrócona przeciwko użytkownikowi – co pokazuje, jak legalne narzędzia mogą być nadużywane przez zaawansowanych napastników.

Co to oznacza dla bezpieczeństwa mobilnego i punktów końcowych

Dla organizacji i użytkowników prywatnych taki scenariusz zwraca uwagę na kilka istotnych kwestii. Po pierwsze – poświadczenia Google (lub innych kont chmurowych) pozostają kluczowym celem ataków – kompromitacja takiego konta może umożliwić wykorzystanie usług zabezpieczeń jak Find Hub przeciwko użytkownikowi. Po drugie – bezpieczeństwo mobilne nie kończy się na zabezpieczeniu telefonu: może wymagać ochrony komputerów, komunikatorów, kont w chmurze i aktywnych sesji. Po trzecie – trzeba mieć świadomość, że nawet usługa „wsparcia” może być przynętą. Konieczne są edukacja użytkowników i monitoring aplikacji.

Rekomendacje – co można zrobić

Organizacje i użytkownicy powinni podjąć działania w kilku obszarach:

- Uwierzytelnianie wieloskładnikowe dla kont Google i innych kont chmurowych, w tym wyłączenie (lub ograniczenie) możliwości logowania z nowych urządzeń bez weryfikacji.

- Ograniczenie dostępu do sesji komunikatorów i monitorowanie aktywności na kontach – np. KakaoTalk – szczególnie w organizacjach z kontaktami w regionie Azji.

- Segmentacja urządzeń i sesji – urządzenia mobilne i stacjonarne powinny mieć oddzielne konta i dostęp, co ograniczy możliwość eskalacji pomiędzy nimi.

- Zablokowanie lub przynajmniej ścisła kontrola funkcji zdalnego zarządzania i lokalizacji urządzeń w środowisku korporacyjnym.

- Regularny monitoring poświadczeń – sprawdzenie ostatnich logowań, wykrycie nietypowych lokalizacji/logowań, alerty dotyczące zmian w ustawieniach konta.

- Edukacja użytkowników w kwestii socjotechniki – ostrzeganie przed instalacją nieznanego oprogramowania wysłanego przez znajomego lub kontakt domniemany, w szczególności jeśli dotyczy aplikacji „pomocy” lub komunikacji w grupach tematycznych.

Podsumowanie – wyraźna eskalacja w działaniach mobilnych APT

Kampania grupy KONNI udowadnia, że ataki mobilne stają się coraz bardziej wyrafinowane, a narzędzia przeznaczone do ochrony użytkownika mogą zostać zawłaszczone jako wektor ataku. Dla organizacji działających w regionie Azji–Pacyfiku, ale również globalnie – jest to przypomnienie, że ochrona nie może ograniczać się do punktów końcowych: musi uwzględniać konta chmurowe, komunikację, procedury odzyskiwania i funkcje zarządzania urządzeniami. W świecie, w którym telefony i sesje komunikacyjne są centralnym elementem operacji zarówno biznesowych, jak i osobistych, przeciwnik potrafi wykorzystać chwilę nieuwagi i doprowadzić do katastrofy.