Podatność w przeglądaniu niebezpiecznych PDF w Google Chrome

O złośliwym oprogramowaniu ukrytym w pliku PDF pisaliśmy już tutaj oraz tutaj. Teraz, specjaliści z Edgespot odkryli i opisali nowy exploit ukryty w pliku PDF, który wykorzystując podatność zero-day w przeglądarce Google Chrome pozwala na śledzenie użytkowników. Malware ten jest dobrze ukryty. Po otwarciu PDFa w popularnym Adobe Reader nic podejrzanego się nie dzieje. Jednak wystarczy, że użytkownik otworzy złośliwego PDFa w Chrome, a ukryty w nim kod zostanie wykonany i nasze dane zaczną być wysyłane do zewnętrznej domeny. Oczywiście również nie zostaniemy powiadomieni przy tym żadnym komunikatem.

Po analizie ruchu sieciowego zauważymy, że nasz host wykonuje połączenie „calling home” do domeny readnotify.com bez żadnej wymaganej interakcji z naszej strony. Domena ta jest wskazana jako podejrzana na portalu VirusTotal.

Za pomocą HTTP POST wysyłane są na zewnątrz między innymi takie informacje jak:

- publiczny adres IP użytkownika

- wersja systemu operacyjnego oraz niektórych aplikacji systemowych

- pełna ścieżka z lokalizacją pliku PDF

Nie są to dane wrażliwe ani krytyczne informacje systemowe, jak na przykład hashe NTLM, jednak z pewnością są pomocne w przygotowaniu ukierunkowanego ataku na nasz komputer.

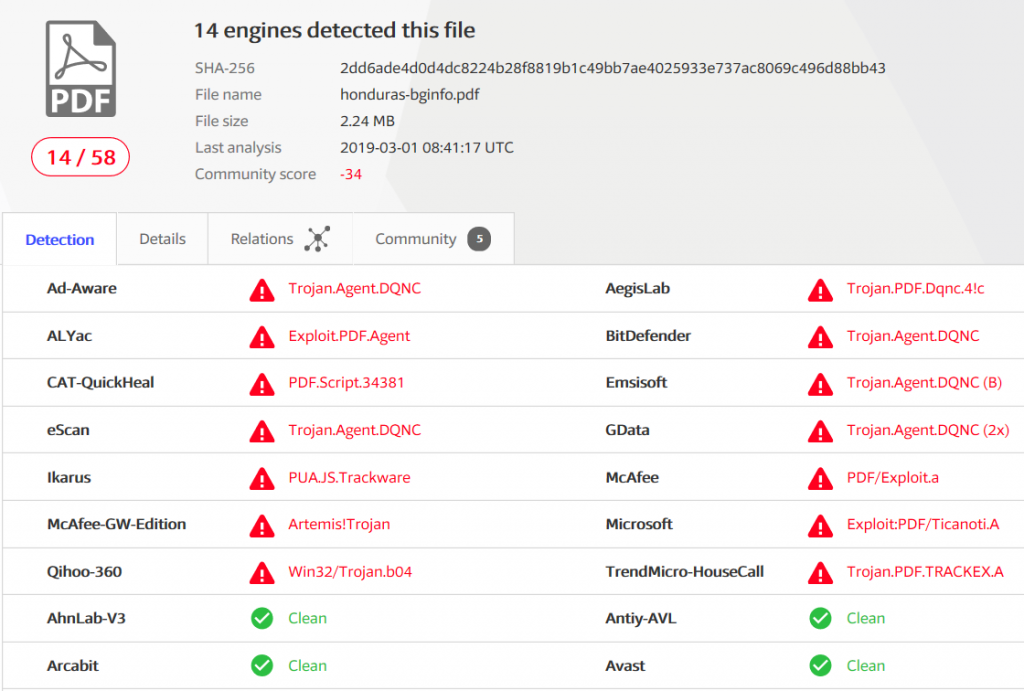

Złośliwy kod w pliku PDF jest obfuskowanym kodem Javascript, w którym wywoływana jest funkcja „submitForm()”. Wyniki po analizie pliku przez VirusTotal przedstawiają się następująco:

Po zgłoszeniu podatności Google poinformowało, że nie jest ona krytyczna i zostanie załatana dopiero razem z kwietniową aktualizacją bezpieczeństwa. W związku z tym zalecamy ostrożne przeglądanie dokumentów PDF, najlepiej w innych programach lub z ograniczonym dostępem do Internetu.