Zero day w Notatniku pozwalający na wywołanie dowolnego kodu.

Ostatnio firma Microsoft ma wyjątkowego pecha. Właśnie pojawił się kolejny exploit zero-day, tym razem wykorzystujący lukę w słynnej aplikacji Notatnik (notepad). Wczoraj pisaliśmy i testowaliśmy jeden z pięciu innych exploitów zero-day odkrytych przez nijakiego Sandboxescaper’a .

Prosty „niebezpieczny” edytor tekstu?

Notatnik jest aplikacją, która po raz pierwszy (z obsługą myszy) została wydana dla MS-DOS w 1983 roku. Od tej pory zakorzeniła się na stałe w systemach operacyjnych Microsoft i jest wykorzystywana przez wielu użytkowników jako prosty edytor tekstu dla systemu Microsoft Windows i podstawowy program do edycji tekstu, który umożliwia użytkownikom komputera tworzenie dokumentów.

Zapewne myślicie teraz jak to możliwe, że taka popularna i prosta aplikacja jak Notatnik potrafi mieć w 2019 roku bug’a? Okazuje się, że wiadomo o nim było dużo wcześniej, po raz pierwszy poinformował o nim producenta i opublikował go znany reasercher bezpieczeństwa Google, Tavis Ormandy.

Autor zgłosił raport o luce w zabezpieczeniach do firmy Microsoft. Według oficjalnych informacji producent ma 90 dni na naprawienie tego problemu. Zgodnie z surową polityką Google, która definiuje terminy ujawniania luk w zabezpieczeniach, jeśli Microsoft nie naprawi w tych dniach problemu luka zostanie jawnie udokumentowana.

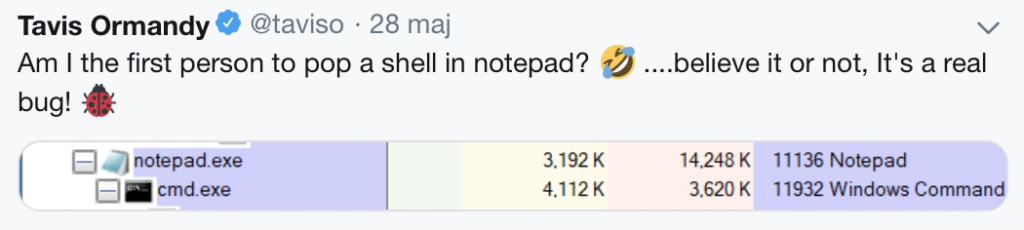

Poniżej prezentujemy zrzut z ekranu obrazujący problem opublikowany w sieci przez Travisa. Widzimy na nim jak luka wykorzystuję powłokę w Notatniku, która pozwala wywołać wiersz poleceń (cmd.exe) Windows w procesie Notatnika.

Ponieważ błąd jest objęty 90-dniową polityką ujawniania, Tavis odmówił udostępnienia dalszych szczegółów dotyczących tej luki, a także potwierdził, że opracował prawdziwego exploit’a dla tej luki w postaci wywołania konkretnego kodu w notatniku.

Jak radzić sobie z problemem?

Opisywany problem pokazuje nam, że w kontekście bezpieczeństwa IT nie ma aplikacji bez wad. Nawet tak prosta jak notatnik może posłużyć cyberprzestępcom do wywołania złośliwego kodu i uruchomienia zewnętrznej aplikacji. Czy w swoich ekosystemach bezpieczeństwa zwracamy uwagę/monitorujemy na wywołania procesu notepad.exe? Sądzimy, że nie, bo kto by pomyślał, że z edytora tekstowego można wywołać taki proces jak cmd.exe. Oczywiście od dzisiaj warto na niego zwrócić szczególną uwagę.