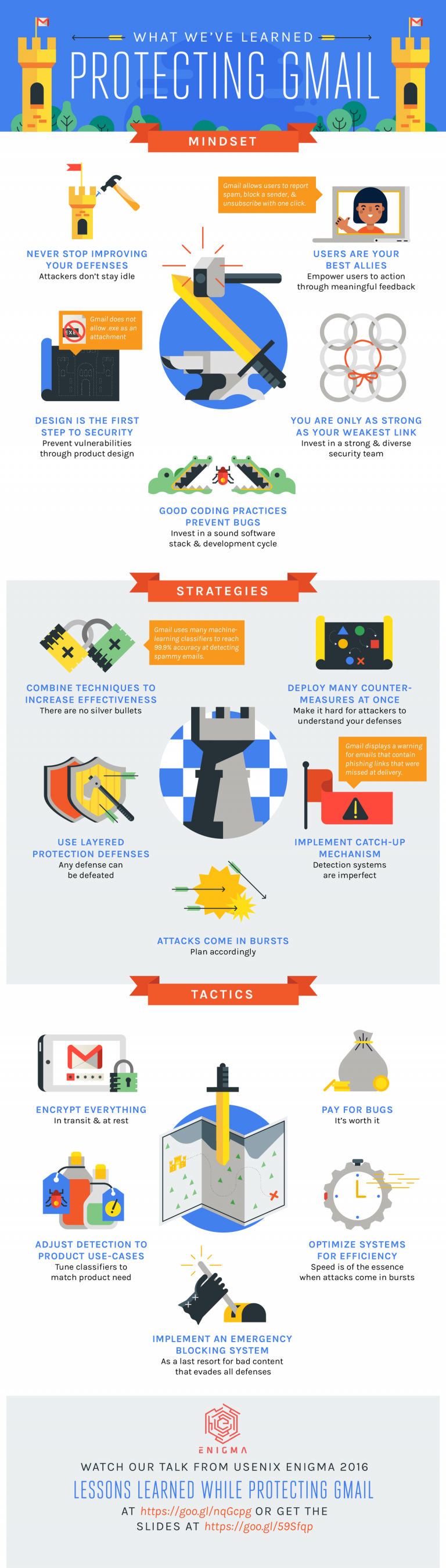

Czego nauczyliśmy się chroniąc Gmail?

Tak nazywa się ciekawy artykuł na:

Tony atramentu albo mniej metaforycznie, miliony liter w „wordzie” poświęcono na opowieści jak istotna jest ochrona Poczty dla każdej organizacji. Maile to repozytorium często wrażliwej informacji. I nie sposób się z tym nie zgodzić.

Interesujące jest jak podchodzą do tego najwięksi np. Elie Bursztein, lider zespołu Google ds. Zwalczania nadużyć, który wymyśla sposoby ochrony użytkowników przed cyber-przestępczością i zagrożeniami internetowymi.

W jego blogu znajdziemy między innymi artykuł o tworzeniu architektury bezpieczeństwa dla Gmaila.

Popularne

Od kart perforowanych do hasła. Historia logowania

Dziś logowanie jest czynnością banalną: login, hasło, kliknięcie. Trudno sobie wyobrazić komputer bez kont użytkowników i uwierzytelniania. A jednak przez pierwsze dekady informatyki logowanie w ogóle...

Jak zoptymalizować budżet na cyberbezpieczeństwo w 2026 roku

W czasach rosnących zagrożeń i coraz bardziej zaawansowanych ataków wydatki na cyberbezpieczeństwo nie są już tylko „kosztem” - stały się strategiczną inwestycją chroniącą integralność danych, reputację o...

Jak zmienić nieznane/zapomniane hasło Administratora na Windows?

W tym artykule pokażemy, jak możemy zmienić hasło administratora na komputerze posiadając do niego fizyczny dostęp. Artykuł ten można potraktować także jako przestrogę dla firm, które nie zaimplementowały jeszcze odpo...

Uwaga na PDFSider – nowy zaawansowany malware używany przez grupy ransomware

Nowo zidentyfikowana rodzina złośliwego oprogramowania o zaawansowanych możliwościach jest wykorzystywana w atakach ukierunkowanych (APT) – również przez wiele grup ransomware.

Zagrożenie zostało...

Hakerzy z Korei Północnej używają AI do generowania backdoorów PowerShell w kampaniach phishingowych

Najbardziej aktywny północnokoreański aktor zagrożeń, znany jako Konni (śledzony również pod nazwami takimi jak Opal Sleet, TA406 czy Earth Imp), rozszerzył swoje taktyki cyberataków, sięgając po narzędzi...