Krytyczna podatność w Tesli Model S pozwalająca na kradzież samochodu

Niedawno ujawniona została nowa podatność kryptograficzna w breloku, czy też kluczu do Tesli Model S. Podatność pozwala wykraść (zdalnie, z dużej odległości!) zaszyfrowany klucz bezpieczeństwa znajdujący się w breloczku Tesli i bez większych trudności go złamać, co skutkuje nieograniczonym dostępem do samochodu i tym samym kradzieżą.

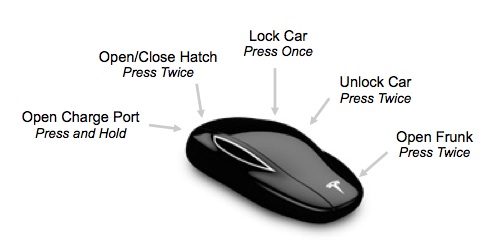

Dla tych, którzy niespecjalnie interesują się nowoczesną motoryzacją – tłumaczymy. „Kluczykiem” do samochodów Tesla jest niewielki breloczek, którym otwieramy i zamykamy auto (oczywiście zdalnie), a także dzięki niemu odpalamy (a bardziej włączamy) sam samochód. Wszystko odbywa się za pomocą szyfrowanej komunikacji między nadajnikiem w breloku, a odbiornikiem w samochodzie.

Podatność polega na podsłuchaniu i przechwyceniu ruchu pomiędzy brelokiem a samochodem, wykradnięciu klucza uwierzytelniającego oraz odszyfrowaniu go i oczywiście użyciu do otwarcia samochodu oraz uruchomienia go.

Badaczem podatności odpowiedzialnym za wykrycie luki jest Lennert Wouters z belgijskiego uniwersytetu KU Leuven. Również on, wraz ze swoim zespołem, rok temu wykrył krytyczną podatność w brelokach Tesli. Spowodowało to natychmiastową reakcję firmy Elona Muska i wypuszczenie nowej wersji breloków z lepszym zabezpieczeniem sprzętowym oraz zwiększoną pamięcią na przechowywanie bardziej skomplikowanych tokenów. Niestety niedługo potem, w nowych brelokach także odkryto podatność i to bardzo podobną do wcześniej znalezionej.

Według badaczy, podatność polega na niewielkim bug’u w niskopoziomowej konfiguracji breloków, który drastycznie zmniejsza czas potrzebny na złamanie enkrypcji. Firma wytwarzająca same breloki dla Tesli przyznała się do tego ostatnim razem. Dlatego też wypuszczono nową wersję kluczyka. 40-bitowa enkrypcja klucza została zastąpiona 80-bitową, praktycznie niemożliwą do złamania. Niestety nie zrobiono tego dobrze i upgrade breloka otworzył nową furtkę dla atakujących złodziei.

Wouters udowodnił, że zwiększenie liczby bitów z 40 na 80 spowodowało tylko dwukrotne wydłużenie czasu łamania klucza znajdującego się w breloku. Hackerzy dzielą klucz na dwa klucze po 40 bitów i po prostu duplikują to samo podejście.

Aby wykonać atak potrzebne są specjalistyczne narzędzia jak na przykład Proxmark, czyli urządzenie do wykonywania testów penetracyjnych czytników i kart RFID, silny odbiornik radiowy na USB oraz minikomputer, np. Raspberry Pi. Trzeba też znajdować się w bliskiej odległości od zaparkowanego samochodu oraz samego breloka, aby wykraść potrzebne dane do złamania komunikacji.

Atak i kradzież samochodu zaprezentowana jest na poniższym filmie:

Posiadacze Tesli mogą być już spokojni, ponieważ podatność została zgłoszona przez badaczy ponad 2 miesiące temu, a Tesla zareagowała od razu i wypuściła update oprogramowania do swojego samochodu oraz breloka. Aktualizacja pobiera się i instaluje automatycznie poprzez połączenie samochodu z Internetem w czasie jazdy.

Lennert Wouters i jego zespół zostali nagrodzeni w ramach programu bug bounty Tesli nagrodą w wysokości 5000 USD.