Google i Apple łączą siły w walce z COVID-19. Nowa metoda śledzenia zarażonych osób

Giganci technologiczni Apple i Google połączyli siły, aby opracować nowe narzędzie pomagające w światowym kryzysie spowodowanym koronawirusem. Technologia dotyczy oczywiście urządzeń mobilnych i ma pomagać użytkownikom w identyfikacji kontaktów z osobami zarażonymi COVID-19. Inicjatywa wywołała w ostatnim tygodniu dużo zamieszania wśród osób obawiających się o swoją prywatność. Metoda została bowiem przedstawiona jako „śledzenie” osób zarażonych, co nie jest prawdą i postaramy się to wyjaśnić.

W ramach tej inicjatywy Google i Apple tworzą nowy protokół komunikacyjny o nazwie „Contact Tracking”. W najbliższych dniach firmy te mają wydać interfejs API, który światowe organizacje publiczne mogą zintegrować ze swoimi aplikacjami. Następną iteracją będzie wbudowanie platformy na poziomie systemu, która wykorzystuje Bluetooth o niskiej energii (BLE), aby umożliwić śledzenie kontaktów za zgodą użytkownika. Interfejsy API mają być dostępne w połowie maja na Android i iOS, a szerszy system śledzenia kontaktów zostanie wprowadzony „w nadchodzących miesiącach”.

„Prywatność, przejrzystość i dobrowolność mają ogromne znaczenie w tym temacie i oczekujemy, że zbudujemy tę funkcję w porozumieniu z zainteresowanymi stronami” – powiedziały firmy we wspólnym komunikacie.

Taka rzadka współpraca pojawia się, gdy rządy na całym świecie coraz częściej korzystają z technologii takich jak śledzenie lokalizacji urządzenia i rozpoznawanie twarzy, aby walczyć z wirusem i powstrzymać epidemię, ale niestety w wielu przypadkach robią to w niewłaściwy sposób, naruszając przy tym prywatność i bezpieczeństwo.

Firma Apple uruchomiła nawet nową stronę internetową, która szczegółowo przedstawia wstępne specyfikacje Bluetooth, specyfikacje kryptograficzne oraz opis interfejsu API, na którym będzie oparty nowatorski system śledzenia kontaktów.

Koniec z udostępnianiem lokalizacji

W przeciwieństwie do istniejących aplikacji opracowanych przez różne państwa, które do egzekwowania zasad kwarantanny wykorzystują śledzenie lokalizacji użytkowników w czasie rzeczywistym, proponowany system nie obejmuje udostępniania i śledzenia lokalizacji ani żadnych innych danych identyfikujących osobę.

Zamiast tego wykorzystuje cykliczne sygnały emitowane poprzez Bluetooth. Dzięki temu odbiorca sygnału może dowiedzieć się czy znajdował się w pobliżu zarażonej osoby, bez naruszenia prywatności.

Zarówno Apple, jak i Google podkreśliły, że użytkownicy będą musieli wyrazić zgodę na jego działanie. Oznacza to, że aby cały system był skuteczny, miliony ludzi na całym Świecie musiałyby wyrazić chęć korzystania z niego.

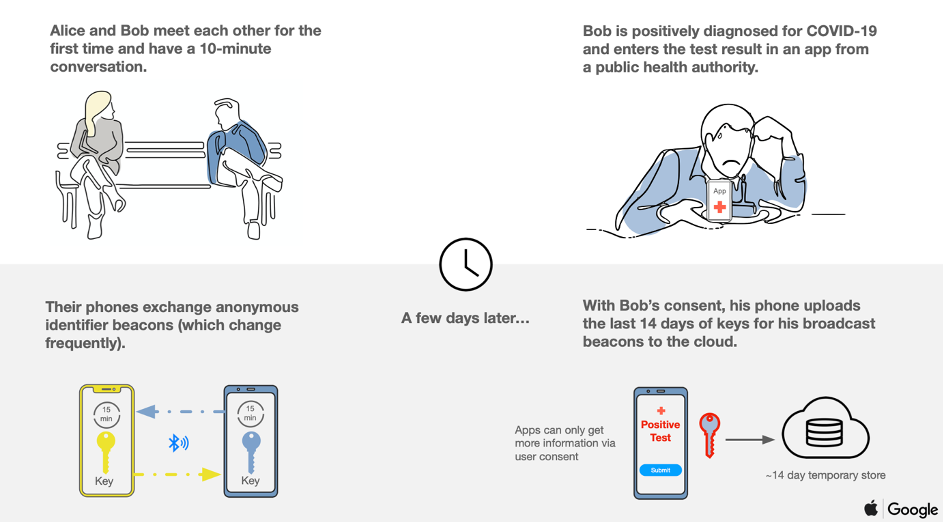

Google przedstawiło główne funkcjonalności nowego systemu „Contact Tracking” i możliwości wykorzystania go do walki z koronawirusem:

- Kiedy dwie osoby znajdują się w bliskim kontakcie przez określony czas (powiedzmy 10 minut), ich telefony zaczną wymieniać anonimowe sygnały zawierające identyfikator urządzenia. Identyfikatory zmieniają się co 15 minut i nie zawierają danych osobowych.

- Jeśli jedna z tych dwóch osób zostanie później pozytywnie zdiagnozowana pod kątem COVID-19, musi wprowadzić swój wynik testu do aplikacji hostowanej przez urząd zdrowia publicznego w swoim regionie, poprzez interfejs API o którym była mowa.

- Następnie osoba zarażona może wyrazić zgodę na przesłanie do chmury swoich kluczy i sygnałów nawigacyjnych z ostatnich 14 dni.

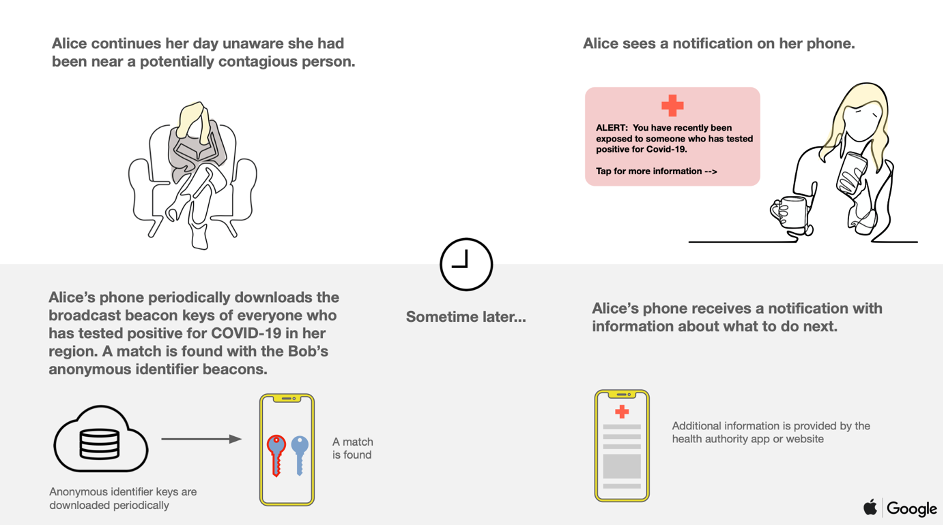

- Każda inna osoba, która była w bliskim kontakcie z osobą z wynikiem pozytywnym, zostanie ostrzeżona, jeśli na jej urządzeniu znajduje się zapis z sygnału wysłanego przez urządzenie zainfekowanej osoby w ostatnich 14 dniach.

- Następnie aplikacja zapewnia takiej osobie informacje o kolejnych krokach postępowania, zalecanych przez służbę zdrowia w regionie.

Główny scenariusz użycia aplikacji Google przedstawiło także na poniższych grafikach:

Pod względem technicznym taki model komunikacji wydaje się doskonały. Rotacja identyfikatorów urządzenia uniemożliwia ich śledzenie czy podszywanie się. Brak konieczności wysyłania danych o lokalizacji do chmury powoduje, że system stawia na prywatność. Cała specyfikacja techniczna oraz kody źródłowe mają być dostępne jako open source, co potwierdza, że Apple i Google są pewni swojego dzieła i wierzą w jego skuteczność i bezpieczeństwo.

Prywatność w czasach pandemii

Konieczność identyfikacji zainfekowanych osób i utrzymywania kwarantanny skłoniła rządy na całym świecie do wprowadzenia surowych środków nadzoru. Do tej pory w ponad 30 krajach zastosowano różne metody śledzenia za pomocą smartfonów i elektronicznych opasek, a nawet wymagano od obywateli wysłania własnego zdjęcia w domu w ciągu 20 minut pod karą grzywny.

W odpowiedzi na obawy dotyczące prywatności podniesione przez Europejskiego Inspektora Ochrony Danych Unia Europejska powiedziała, że przyjmie „ogólnoeuropejskie podejście” do korzystania z aplikacji mobilnych do śledzenia rozprzestrzeniania się koronawirusa i wprowadzi wspólny schemat korzystania z anonimowych, zagregowanych danych w celu śledzenia osób mających kontakt z zarażonymi i monitorowania osób poddanych kwarantannie.

Wcześniej w tym tygodniu Amerykańska Unia Wolności Obywatelskich (ACLU) wyraziła obawy dotyczące śledzenia użytkowników za pomocą zagregowanych danych telefonicznych, argumentując, że każdy system musiałby mieć ograniczony zakres i unikać wszelkiego ryzyka naruszenia prywatności i nadużyć.

Chociaż kraje takie jak Korea Południowa były w stanie zminimalizować wybuch epidemii dzięki rozbudowanemu programowi śledzenia kontaktów, sposób ten rodzi pytania dotyczące zgody. Na przykład czy użytkownicy mogą nie wyrażać zgody na gromadzenie i przechowywanie takich danych. Ponad to istnieje ryzyko potencjalnej kradzieży takich informacji. Pojawiają się również pytania: Jak długo potrwa gromadzenie danych i kiedy zostaną one usunięte? Bardzo ważne jest również, aby zebrane anonimowe dane nie mogły być poddane inżynierii wstecznej w celu śledzenia ludzi.

Innymi słowy, programy do walki z pandemią nie powinny utorować drogi rządowym systemom monitorowania, które będą funkcjonowały nawet po ustaniu obecnego wybuchu epidemii. Zawarcie silnych gwarancji prywatności to właściwy sposób upewnienia się, że środki nadzwyczajne nie staną się nową normą.

Podsumowanie

Wydaje się, że system zaproponowany i tworzony przez Apple i Google, sprosta wyżej wspomnianym oczekiwaniom. Jeśli tylko użytkownicy będą chcieli z niego korzystać i będą w stanie sami wysłać wyniki swojego testu na COVID-19 (to już kwestia rządu i odpowiedniej aplikacji), to może to być prawdziwa „Nowa Nadzieja” w walce z koronawirusem.

Widać, że techniczne aspekty metody komunikacji zostały mądrze przemyślane. Sami widzimy tylko jeden potencjalny minus, który jest nie do uniknięcia. Mianowicie, nowy protokół to nowe możliwości dla hackerów. Z pewnością czekają nas próby stworzenia złośliwych aplikacji, korzystających z Bluetooth do dystrybucji malware poprzez nową usługę czy próbujących uzyskać z urządzenia coś innego niż tylko anonimowy identyfikator.