Przejęcie kont z Microsoft Teams za pomocą GIF-a

Praca zdalna zmusza do korzystania z wielu nowych narzędzi, z którymi niektórzy nie mieli wcześniej styczności i nie znają zagrożeń jakie się z tym wiążą. Wspominaliśmy już o odpowiednich zasadach higieny przy pracy zdalnej oraz o zachowaniu standardów bezpieczeństwa w wideo-rozmowach. Teraz chcielibyśmy przyjrzeć się, jak cyberprzestępcy mogą wykorzystać podatności w znanych i najbardziej popularnych narzędziach wykorzystywanych przy zdalnej pracy.

Podatność, którą opiszemy dotyczy aplikacji Microsoft Teams, ale równie dobrze podobne luki mogą zostać wykorzystane w innych popularnych narzędziach.

Na wstępnie należy zaznaczyć, że firma Microsoft załatała podatność kilka dni po jej wykryciu przez firmę CyberArk.

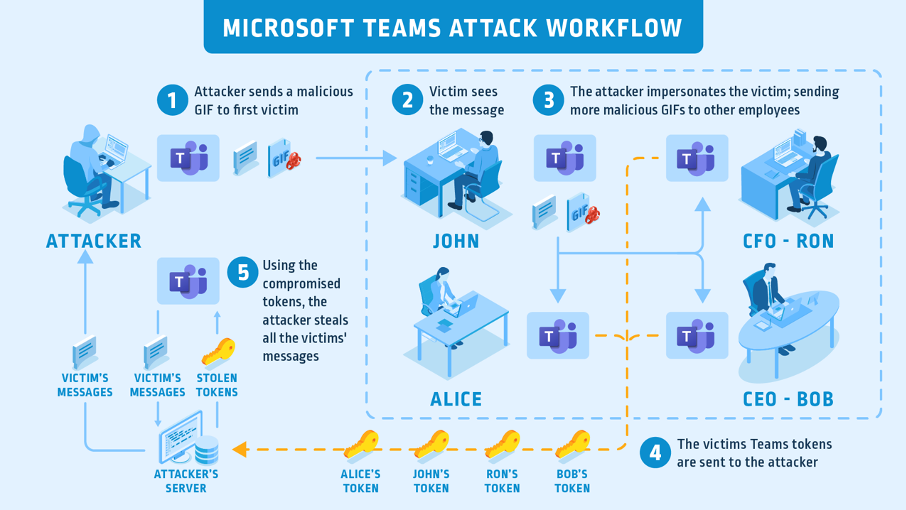

Cały atak polega na przesłaniu poprzez Microsoft Teams spreparowanego pliku GIF do ofiary. Po jego otwarciu (kliknięciu na nim przycisku „Play”) token uwierzytelniający użytkownika w MS Teams wysyłany jest do zdalnego serwera atakującego. Token jest to po prostu plik „cookie” przypisany do konta Microsoft Online, który pozwala na uwierzytelnienie się poprzez przeglądarkę jako inny użytkownik w aplikacji Microsoft Teams.

Aplikacja Teams, przy każdym uruchomieniu tworzy nowy token użytkownika, więc cały atak musi zostać wykonany podczas jednej sesji. Według odkrywców podatności, podczas uwierzytelniania do MS Teams tworzone są dwa pliki „cookie” – „authtoken” oraz „skypetoken_asm”. Ten drugi z nich jest następnie wysyłany na adres teams.microsoft.com oraz dwie jego subdomeny, które niestety okazały się podatne na przejęcie:

- aadsync-test.teams.microsoft.com

- data-dev.teams.microsoft.com

Jeśli atakujący jest w stanie w jakiś sposób zmusić użytkownika to odwiedzenia tych domen z poziomu MS Teams, to jeden z tokenów zostaje przesłany na serwer atakującego. Drugi token, atakujący jest w stanie stworzyć samemu mając pierwszy oraz znając ogólnodostępne informacje o koncie użytkownika. Potem może już uwierzytelniać się do aplikacji jako ktoś inny.

To skrót całej ścieżki ataku, która w rzeczywistości jest nieco bardziej skomplikowana. Wymaga bowiem posiadania przez atakującego przygotowującego plik GIF, prawdziwego certyfikatu dla wspomnianych poddomen w celu udowodnienia ich zaufania. Ponieważ domeny okazały się podatne pod względem webowym, to wygenerowanie takich certyfikatów dla zespołu z CyberArk nie było problemem i atak dało się wykonać.

Poniżej przedstawiono infografikę z przebiegiem ataku w organizacji oraz przejmowaniem coraz to bardziej ważnych kont pracowników.

Podsumowanie

COVID-19 zmusił wiele firm do przejścia na zdalną pracę w pełnym wymiarze godzin – co doprowadziło do znacznego wzrostu liczby użytkowników korzystających z Teams lub podobnych platform. Aby biznes funkcjonował, firmy zezwalają na korzystanie z czatów wideo, wiadomości błyskawicznych i udostępniania plików poprzez różne platformy.

Nawet jeśli atakujący nie zbierze wiele wrażliwych informacji z konta Teams, może nadal używać tego konta do poruszaniu się po całej organizacji i przeglądania innych konwersacji. Po za tym cała podatność pozwala na zdobywanie tokenów do coraz bardziej ważnych kont, zbierając z nich informacje o spotkaniach i kalendarzach, dane dotyczące konkurencji, tajemnice biznesowe, hasła, informacje prywatne, biznesplany itp.

Podatność może być jeszcze bardziej niepokojąca. Atakujący mogą również wysłać fałszywe informacje do pracowników, podszywając się pod kierownictwo firmy, prowadząc do strat finansowych, zamieszania, bezpośredniego wycieku danych i innych. Aż strach pomyśleć, co mogłoby się stać, gdyby atakującemu udało się wykorzystać tę lukę w rozległej organizacji. Warto traktować platformy do komunikacji jako aplikacje zawierające najbardziej istotne dane, które po trafieniu w niepowołane ręce mogą przynieść tragiczne skutki.