Technika podsłuchiwania rozmów poprzez obserwację światła w pomieszczeniu!?

Opisywaliśmy już techniki wykradania danych rodem z science-fiction, takie jak eksfiltracja danych poprzez miganie ekranu monitora czy poprzez zmiany częstotliwości wentylatora w komputerze. Ostatnimi czasy wysyp tego rodzaju technik jest duży. Co ciekawe odpowiadają za to głównie badania przeprowadzane na Uniwersytecie Ben Guriona w Izraelu. Jednak metoda, którą opiszemy dzisiaj zwala z nóg. Głównie dlatego, że jest najbardziej nieprawdopodobna oraz w stu procentach pasywna. Nie wymaga dostarczenia żadnego szkodliwego oprogramowania czy urządzenia do pomieszczenia ofiary.

Trudno w to uwierzyć, ale naukowcy z Izraela udowodnili, że można szpiegować rozmowy głosowe odbywające się w pokoju, po prostu obserwując wiszącą tam żarówkę – widoczną z okna – i mierząc ilość emitowanego przez nią światła. Podsłuchiwacze mogą znajdować się nawet w odległości 25 metrów od widzialnego źródła światła, aby odzyskać pełny i wyraźnie słyszalny dźwięk z pokoju ofiary.

Odkrycia zostały opublikowane w specjalistycznym artykule przez zespół naukowców w składzie: Ben Nassi, Yaron Pirutin, Adi Shamir, Yuval Elovici i Boris Zadov – z izraelskiego Uniwersytetu Ben-Guriona w Negewie i Instytutu Nauki Weizmann. Demonstracja ataku zostanie również zaprezentowana na konferencji Black Hat USA 2020 jeszcze w sierpniu tego roku.

Technika podsłuchu została nazwana „Lamphone Attack”.

Jak to działa?

Główna zasada Lamphone opiera się na wykrywaniu wibracji z wiszących żarówek pojawiających się w wyniku fluktuacji ciśnienia powietrza, które występują naturalnie, gdy fale dźwiękowe rozchodzą się w przestrzeni. Oddalony detektor mierzy drobne zmiany w natężeniu światła z żarówki, a następnie przetwarza sygnał, aby wychwycić fragmenty rozmów, a nawet zidentyfikować konkretny utwór muzyczny.

„Zakładamy, że ofiara znajduje się w pokoju / biurze, w którym znajduje się wisząca żarówka” – powiedzieli naukowcy. „Podsłuchujący to złośliwy podmiot, który jest zainteresowany szpiegowaniem ofiary w celu przechwycenia rozmów (np. telefonicznych) i wykorzystania informacji (np. Kradzieży numeru karty kredytowej ofiary, wykonania wymuszenia na podstawie ujawnionych informacji prywatnych) przez ofiarę itp.)”.

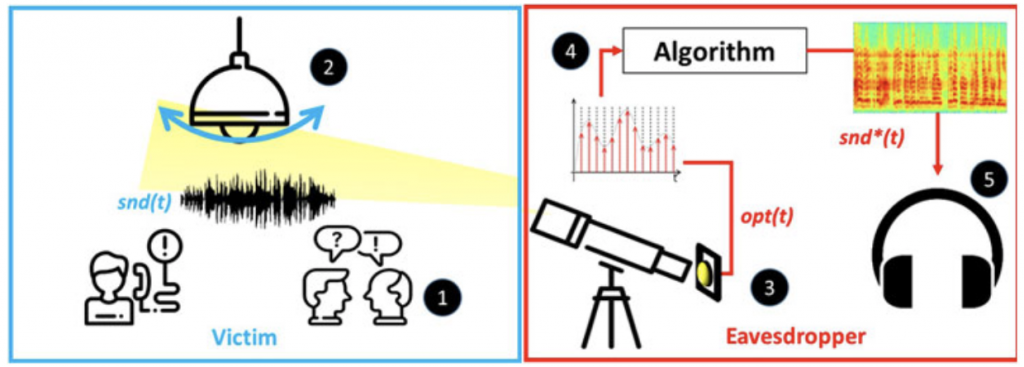

Cały system niezbędny do przeprowadzenia ataku składa się z teleskopu, który zapewnia przybliżony widok pomieszczenia zawierającego żarówkę, czujnika elektrooptycznego zamontowanego na teleskopie w celu konwersji światła na prąd elektryczny, konwertera analogowo-cyfrowego przetwarzającego sygnał wyjściowy czujnika sygnału cyfrowego oraz laptopa do przetwarzania przychodzących sygnałów optycznych i udostępniania odzyskanych danych dźwiękowych. Lamphone wykorzystuje zarówno zalety wizualnego mikrofonu (jest pasywny) i mikrofonu laserowego (można go stosować w czasie rzeczywistym).

Poniżej przedstawiono schemat działania ataku:

- Ofiara

- Fluktuacje emitowanego światła

- Atakujący

- Przetwarzanie sygnału

- Wyjściowy sygnał akustyczny

Rezultat

Naukowcy byli w stanie odzyskać słyszalny fragment przemówienia Donalda Trumpa, który po wysłuchaniu przez Google Speech przekształcony był na tekst maszynowy. Zreprodukowali także piosenki Beatlesów „Let It Be” oraz „Cloaks” Coldplaya, które były wystarczająco wyraźne, aby mogły zostać rozpoznane przez narzędzia, takie jak Shazam i SoundHound.

„Pokazujemy, jak fluktuacje ciśnienia powietrza na powierzchni wiszącej żarówki (w odpowiedzi na dźwięk), które powodują, że żarówka wibruje bardzo nieznacznie (odchylenia o setne części stopnia), mogą być wykorzystywane przez podsłuchujących w celu odtworzenia mowy pasywnie, zewnętrznie i w czasie rzeczywistym” – powiedzieli naukowcy.

„Analizujemy reakcję wiszącej żarówki na dźwięk za pomocą czujnika elektrooptycznego i uczymy się, jak odizolować sygnał audio od sygnału optycznego. Na podstawie naszej analizy opracowujemy algorytm do odzyskiwania dźwięku z pomiarów optycznych uzyskanych z drgań żarówki.” – dodali.

W przeprowadzonych testach aparatura atakującego była umieszczona w odległości 25 metrów od pokoju ofiary, tak jak pokazano na obrazku poniżej:

Lamphone uzupełnia rosnącą listę wyrafinowanych technik, które można wykorzystać do szpiegowania niczego niepodejrzewających użytkowników i wydobywania informacji akustycznych z urządzeń przeznaczonych do działania jako mikrofony, takich jak czujniki ruchu, głośniki, urządzenia wibracyjne, magnetyczne dyski twarde, a nawet drewniane stoły.