Nowy atak „ReVoLTE” pozwala na szpiegowanie niektórych połączeń komórkowych

Zespół badaczy akademickich z Uniwersytetu New York w Abu Dhabi oraz Uniwersytetu Bochum w Ruhr zaprezentował nowy atak o nazwie „ReVoLTE„, który może pozwolić zdalnym atakującym złamać szyfrowanie używane w połączeniach głosowych VoLTE i szpiegować rozmowy.

Atak nie wykorzystuje żadnej luki w protokole Voice-over-LTE (VoLTE). Zamiast tego wykorzystuje w praktyce, nieprzemyślaną implementację sieci komórkowej LTE wdrożoną przez większość dostawców usług telekomunikacyjnych, umożliwiając atakującemu podsłuchiwanie zaszyfrowanych połączeń telefonicznych.

Protokół VoLTE to standardowa, szybka komunikacja bezprzewodowa dla telefonów komórkowych i terminali danych, w tym urządzeń Internetu rzeczy (IoT), wykorzystująca technologię dostępu radiowego 4G LTE. Sedno problemu tkwi w tym, że większość operatorów komórkowych często używa tego samego strumienia szyfrowania dla dwóch kolejnych połączeń w ramach jednego połączenia radiowego, aby zaszyfrować dane głosowe między telefonem a tą samą wieżą telefonii komórkowej.

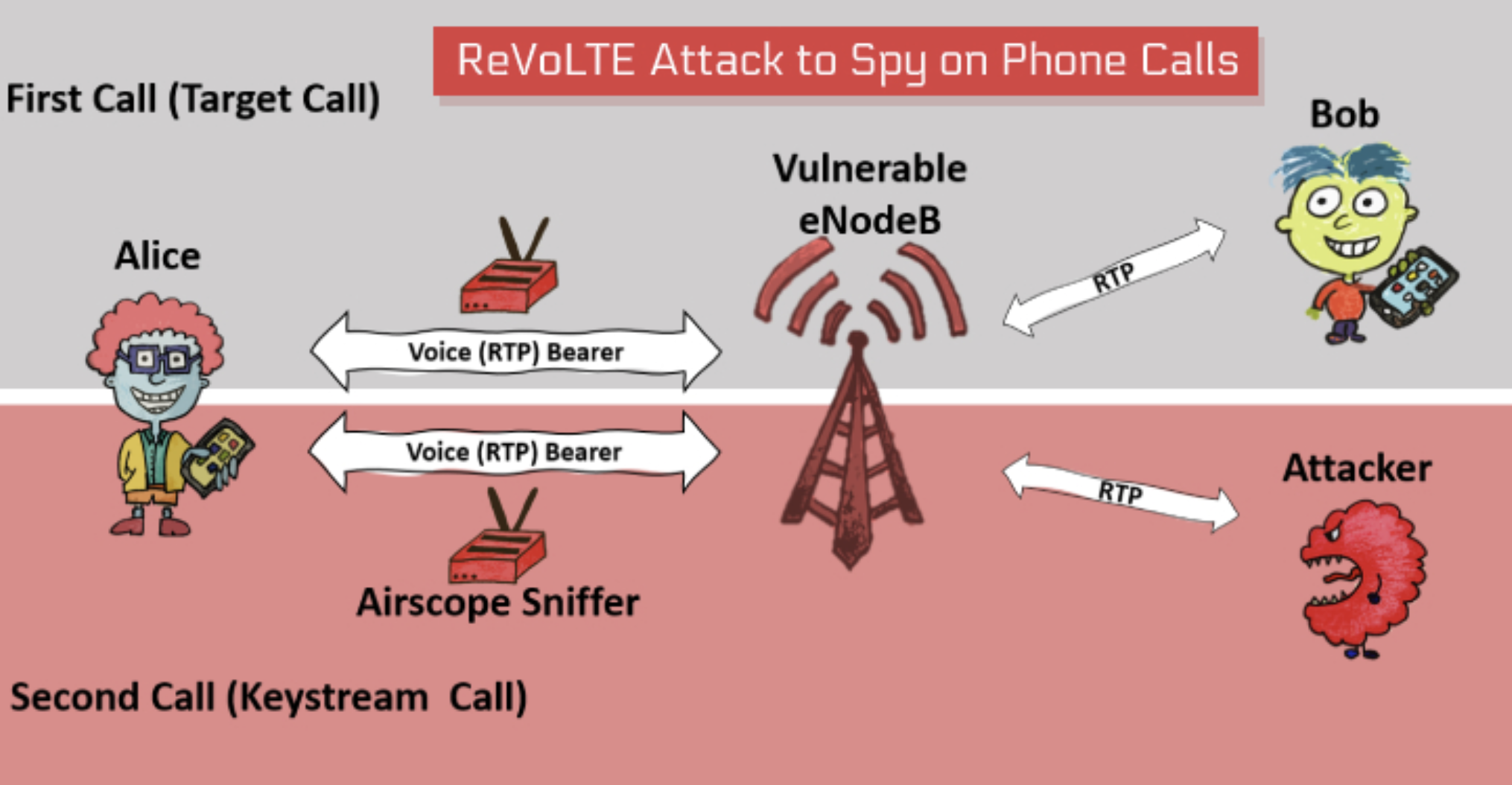

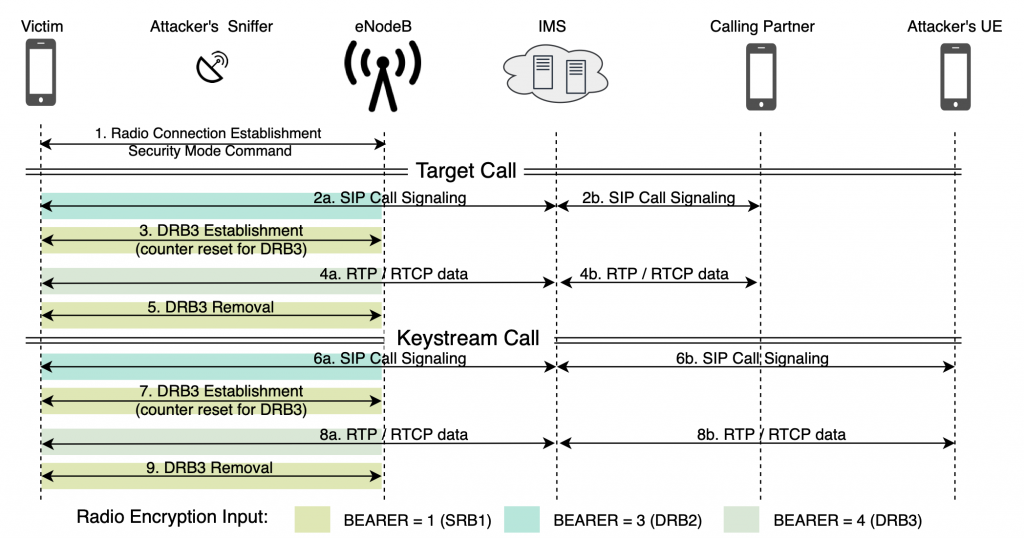

Nowy atak ReVoLTE wykorzystuje ponowne wykorzystanie tego samego strumienia klucza przez podatne stacje bazowe, umożliwiając atakującym odszyfrowanie zawartości połączeń głosowych obsługiwanych przez VoLTE. Taki scenariusz pokazano na obrazku poniżej:

Jak działa atak „ReVoLTE”

Aby zainicjować ten atak, hacker musi być podłączony do tej samej stacji radiowej, co ofiara i umieścić sniffera, aby monitorować i rejestrować wykonane połączenie przez ofiarę do kogoś innego, które należy później odszyfrować.

Gdy ofiara zakończy swoje połączenie, atakujący musi w ciągu około 10 sekund zadzwonić do ofiary, co zmusza podatną sieć do zainicjowania nowego połączenia między ofiarą a napastnikiem przy użyciu tego samego połączenia radiowego, które było używane poprzednio. Wtedy następuje ponowne użycie tego samego strumienia szyfrującego.

Po nawiązaniu połączenia, w ramach drugiej fazy, atakujący musi zaangażować ofiarę w rozmowę i zapisać ją w postaci zwykłego tekstu, co pomoże napastnikowi w późniejszym odwrotnym obliczeniu strumienia kluczy w kolejnym połączeniu.

Według naukowców, wykonanie operacji XOR strumieni kluczy odpowiednich zaszyfrowanych ramek połączenia słyszalnego z przechwyconym odszyfrowuje jego zawartość, umożliwiając atakującym podsłuchanie, jaką rozmowę prowadziła ofiara.

Jednak długość drugiego połączenia powinna być większa lub równa pierwszemu wywołaniu, aby odszyfrować każdą ramkę. W przeciwnym razie może dać się odszyfrować tylko część rozmowy. Należy więc zauważyć, że napastnik musi zaangażować ofiarę w dłuższą rozmowę. Im dłużej rozmawiał z ofiarą, tym więcej treści z poprzedniej komunikacji może odszyfrować.

Demo

Aby zademonstrować praktyczną wykonalność ataku ReVoLTE, zespół naukowców z Uniwersytetu Ruhr w Bochum zaimplementował kompleksową wersję ataku w komercyjnej, rzeczywistej sieci komórkowej.

W rozmowie brały udział 3 telefony z systemem Android – atakujący, ofiara oraz partner rozmowy. Bez problemu udało się pobrać jawny tekst rozmowy za pomocą narzędzia Airscope by Software Radio System. Następnie autor porównał dwie zarejestrowane rozmowy, odtworzył klucz szyfrowania i ostatecznie odszyfrował część poprzedniej rozmowy.

Poniżej film demonstracyjny z ataku:

Jak wykryć atak?

Specjaliści przetestowali szereg losowo wybranych nadajników radiowych w całych Niemczech, aby określić zakres problemu. Odkryli, że dotyczy on 12 z 15 stacji bazowych w Niemczech i twierdzą również, że problem występuje w innych krajach, ponieważ praktycznie wszędzie zasada działania jest taka sama.

Naukowcy powiadomili dotkniętych niemieckich operatorów stacji bazowych o ataku ReVoLTE w ramach skoordynowanego programu ujawniania luk w zabezpieczeniach GSMA na początku grudnia 2019 r. Operatorom udało się wdrożyć poprawki do czasu publikacji.

Ponieważ problem dotyczy wielu dostawców na całym świecie, badacze wydali aplikację na Androida o otwartym kodzie źródłowym, zwaną „Mobile Sentinel”, za pomocą, której można wykryć, czy sieć 4G i stacje bazowe są narażone na atak ReVoLTE, czy nie.