Nowy Sysmon 12 pokaże, co kopiujesz do schowka Windows

Mamy dobrą wiadomość dla osób zajmujących się cyberbezpieczeństwem oraz administratorów systemów Microsoft Windows, którzy chcą śledzić atakujących włamujących się do systemu. Otóż nowa wersja Sysmon 12 udostępnia funkcjonalność rejestrowania i przechwytywania wszelkich danych dodawanych do schowka Windows.

Dla osob, które nie są zaznajomione z Sysmon, wyjaśniamy, że jest to darmowe narzędzie (usługa uruchamiana na Windows) z pakietu Sysinternals, które monitoruje Windowsa pod kątem złośliwej aktywności i rejestruje ją w dzienniku zdarzeń. W naszym artykule tutaj pokazaliśmy wykorzystanie Sysmon do analizy złośliwego oprogramowania.

Sysmon 12 dodaje przechwytywanie schowka (zdarzenie EventID 24)

Wraz z wydaniem Sysmon 12 użytkownicy mogą teraz skonfigurować narzędzie do generowania zdarzenia za każdym razem, gdy dane są kopiowane do schowka Windows. Dane schowka są również zapisywane w plikach, które są dostępne tylko dla administratora do późniejszego zbadania.

Ponieważ większość atakujących korzysta ze schowka podczas kopiowania i wklejania długich poleceń, monitorowanie danych przechowywanych w schowku może zapewnić przydatny wgląd w sposób przeprowadzenia ataku. Oczywiście może też zawierać dane wrażliwe np. hasła, dlatego jeśli jesteśmy użytkownikiem komputera w firmie, powinniśmy mieć świadomość jego obecności lub administrator systemu powinien wykluczyć aplikacje (procesy), które kopiują wrażliwe dane.

Jak wyglądają zdarzenia kopiowania do schowka rejestrowane przez Sysmon?

Żeby sprawdzić jak Sysmon rejestruje zdarzenia kopiowania do schowka zainstalowaliśmy go w systemie Windows 10.

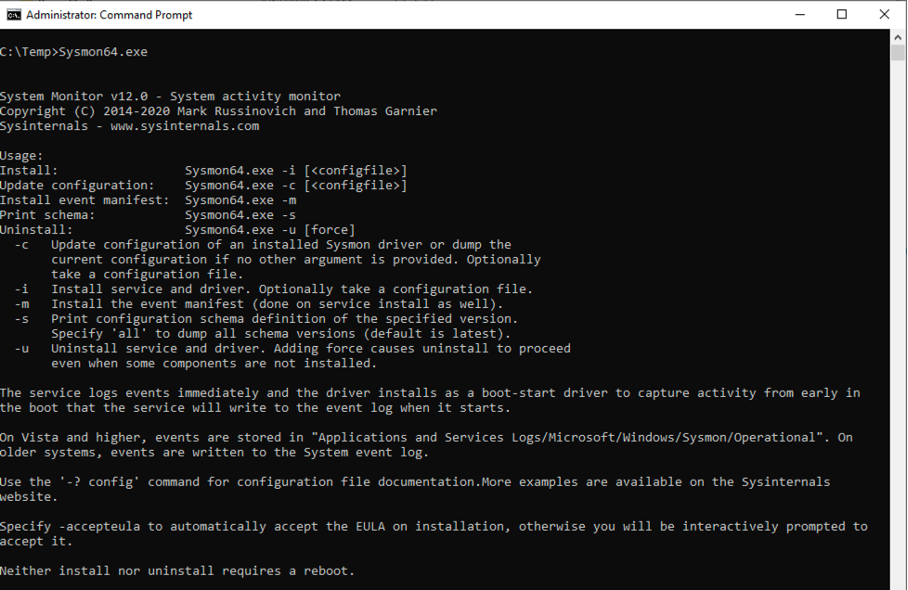

Najnowszego Sysmon’a pobierzecie ze strony Sysinternals lub z live.sysinternals.com/sysmon.exe.

Po pobraniu należy go uruchomić z wiersza polecenia z podwyższonym poziomem uprawnień (wymagane poświadczenia lokalnego administratora)

Bez żadnej konfiguracji Sysmon będzie monitorował podstawowe zdarzenia, takie jak tworzenie procesów i zmiany plików.

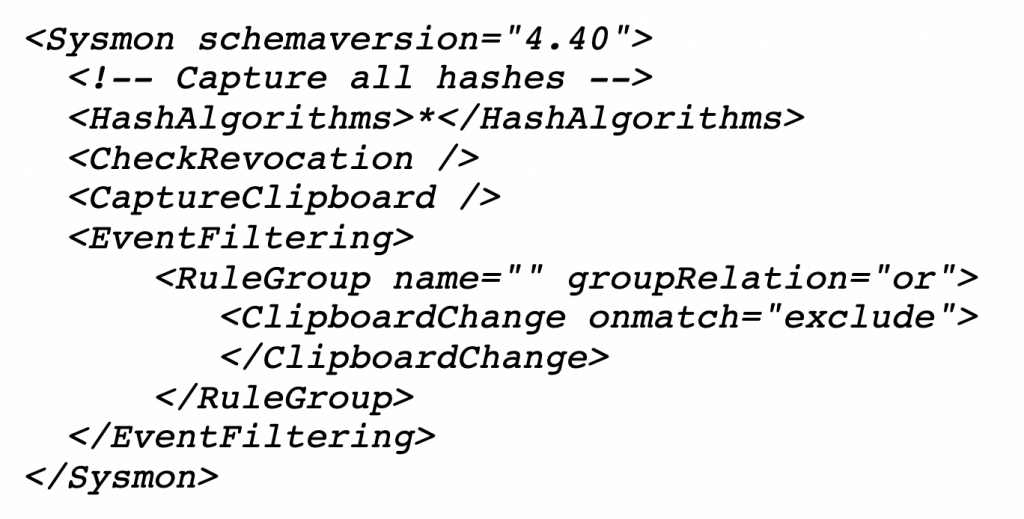

Możliwe jest skonfigurowanie go tak, aby rejestrował wiele innych typów informacji. W tym celu musimy utworzyć plik konfiguracyjny Sysmon i użyć w nim nową dyrektywę „CaptureClipboard”.

Aby uzyskać bardzo podstawową konfigurację, która umożliwi jedynie rejestrowanie i przechwytywanie schowka, możesz użyć poniższego pliku konfiguracyjnego:

Powyższy kod zapisujemy do pliku o formacie XML i nazywamy go „clipboard.xml”

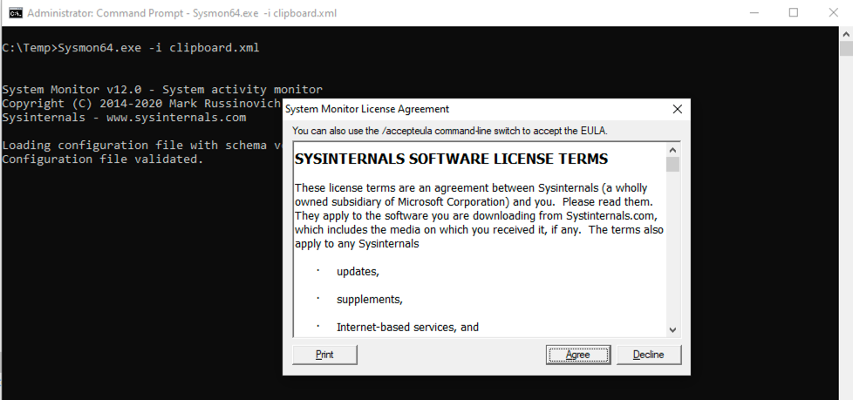

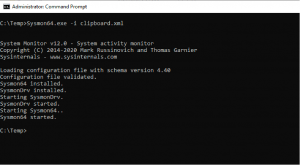

W celu uruchomienia Sysmon i użycia powyższego pliku konfiguracyjnego, należy wprowadzić następujące polecenie z wiersza polecenia z podwyższonym poziomem uprawnień:

sysmon -i clipboard.xml

Po uruchomieniu, Sysmon zainstaluje swój sterownik i rozpocznie ciche zbieranie danych w tle.

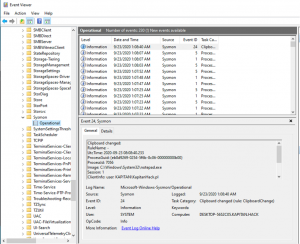

Wszystkie zdarzenia Sysmon będą rejestrowane w Dziennikach aplikacji i usług „/Microsoft/ Windows/Sysmon/Operational” w Podglądzie zdarzeń (Event Viewer).

Przy włączonej funkcji CaptureClipboard, kiedy dane są kopiowane do schowka, generuje wpis „Zdarzenie 24 – Zmieniono Schowek” w podglądzie zdarzeń, jak pokazano poniżej.

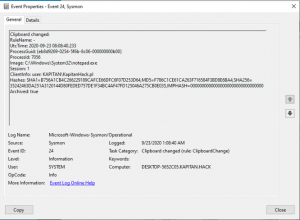

Szczegóły nowego zdarzenia EventID 24 zawierają następujące pola:

- Image: proces, który został nagrany do schowka

- Session: sesja, podczas której jest uruchomiony proces zapisywania do schowka. Może to być system (0) interaktywny lub zdalny itp.

- ClientInfo: będzie zawierać nazwę użytkownika sesji, a w przypadku sesji zdalnej nazwę hosta źródłowego i adres IP, jeśli są dostępne

- Hashes: określa nazwę pliku, tak samo jak zdarzenie FileDelete.

- Archived: Status, czy jest przechowywany w skonfigurowanym katalogu archiwum.

Wpis dziennika zdarzeń wyświetli, jaki proces przechował dane w schowku, użytkownika, który je skopiował i kiedy zostało to zrobione. Nie pokaże jednak rzeczywistych danych, które zostały skopiowane.

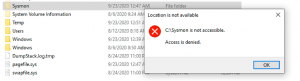

Skopiowane dane są zamiast tego zapisywane w chronionym folderze „C:\Sysmon”.

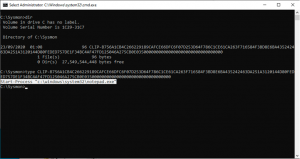

Folder „C:\Sysmon” przechowuje pliki o nazwie clip-SHA1_HASH, gdzie skrót SHA1_HASH jest podany w szczegółach zdarzenia 24 zarejestrowanego w logu Operacyjnym Sysmon.

W naszym przypadku plik konfiguracyjny definiował wszystkie hashe (gwiazdka w parametrze HashAlgorithms) rejestrowane w zdarzeniu dla pliku i nazwa pliku jest nieco dłuższa (zawiera skróty także z innych hashy pliku). Gdybyśmy nie konfigurowali tego parametru nazwa byłaby w postaci „clip-SHA1_HASH”

Na przykład dla zdarzenie wyświetlone powyżej zawartość Schowka przechowywana jest w pliku C:\Sysmon\CLIP- B756A1CB4C266229189CAFCE66DFC6F07D253D64.

UWAGA! folder C:\Sysmon jest chroniony za pomocą systemowej listy ACL i aby uzyskać do niego dostęp, należy pobrać program psexec.exe i uruchomić wiersz poleceń (cmd.exe) z uprawnieniami systemowymi za pomocą następującego polecenia:

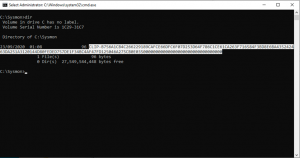

psexec -sid cmd

Po uruchomieniu nowego wiersza poleceń systemu możemy przejść do folderu C:\ Sysmon,

aby uzyskać dostęp do zapisanych danych Schowka.

Otwierając plik CLIP-B756A1CB4C266229189CAFCE66DFC6F07D253D64 (poleceniem type), widać, że zawiera on polecenie PowerShell, które skopiowaliśmy do schowka – uruchomienie „notepad.exe”.

Co z hasłami kopiowanymi i przechowywanymi przez aplikacje?

Menedżerowie haseł również używają schowka, chyba że używamy funkcji autouzupełniania, która niestety ma swoje problemy na innym poziomie. Posiadanie Sysmon w systemie z menedżerem haseł spowoduje, że hasła będą również przechwytywane. Filtrowanie menedżerów haseł nie będzie takie proste, więc musimy wziąć to pod uwagę. W tym przypadku opcją może być na przykład filtrowanie procesu „svchost.exe,” upewniając się, że nie przechwytujemy haseł z menedżera haseł, lecz może to potencjalnie uniemożliwić przechwytywanie innych procesów. Wymagać to na pewno będzie szczegółowej analizy w środowisku.

Podsumowanie

Posiadanie informacji z kopiowania danych do schowka Windows z pewnością przyda się podczas reagowania na incydenty. Musimy być jednak ostrożni w przypadku przechwytywania danych wrażliwych i powinniśmy z rozwagą wdrożyć te funkcjonalności Sysmon w środowisku. Dzięki tej nowej funkcjonalności będziemy mogli przechwycić:

- Kopiowanie tekstu, wklejanie przez RDP i lokalnie (pamiętaj: także hasła),

- Przechwytywanie schowka za pomocą narzędzi,

- Kopiowanie / wklejanie tekstu z lub do lokalnej maszyny wirtualnej, nawet do schowka, który nie został jeszcze wklejony.

Nie będziemy mogli za pomocą Sysmon przechwycić:

- Kopiowania / wklejania plików z lub do lokalnej maszyny wirtualnej, Kopiowania / wklejanie plików do RDP,

- Złośliwego oprogramowanie przechwytującego Twój schowek, lecz tylko zapisującego dane do schowka.

Dla tych, którzy chcą dowiedzieć się więcej o Sysmon, zdecydowanie zaleca się przeczytanie dokumentacji na stronie Sysinternals i zabawę z narzędziem.

Więcej informacji na temat różnych przełączników używanych w Sysmon można uzyskać, wprowadzając polecenie sysmon.exe -s all.

Jeśli chcesz użyć gotowego pliku konfiguracyjnego Sysmon zaprojektowanego do monitorowania złośliwego ruchu i zagrożeń, zachęcamy do użycia pliku konfiguracyjnego SwiftOnSecurity z GitHub.