Alarm dla administratorów i działów bezpieczeństwa – krytyczna luka CVE-2025-59287 w Windows Server Update Services wykorzystywana przez cyberprzestępców! Zabezpiecz się, zanim Twoja infrastruktura padnie ofiarą ataku

Pojawiła się groźna luka, oznaczona jako CVE-2025-59287, pozwalająca atakującym na zdalne wykonanie kodu w systemach z rolą Windows Server Update Services („WSUS”). Co gorsza, został już udostępniony publiczny exploit, a pierwsze ataki w sieci odnotowane. Poniżej omówienie techniczne, zakres ryzyka oraz konkretne kroki, jakie powinni podjąć administratorzy systemów.

Zakres i specyfikacja luki CVE-2025-59287

CVE-2025-59287 występuje w rozwiązaniu WSUS firmy Microsoft, gdy serwer WSUS działa w roli „update source” dla innych instancji WSUS – funkcja mniej powszechna, ale obecna w środowiskach korporacyjnych. Atakujący nie musi mieć wcześniej nadanych uprawnień ani wymagać interakcji użytkownika – można zdalnie uruchomić kod z uprawnieniami SYSTEM.

Zasadniczo problem polega na niebezpiecznym procesie deserializacji danych cookie autoryzacyjnych (AuthorizationCookie) przesyłanych do punktu końcowego „GetCookie()” w WSUS. Proces ten obejmuje odszyfrowanie AES-128-CBC, a następnie deserializację za pomocą klasy BinaryFormatter bez właściwej walidacji typu obiektu. Warto podkreślić, że choć rola WSUS jako „update source for other WSUS servers” nie jest domyślnie aktywna, to tam, gdzie ją aktywowano, potencjał wykorzystania staje się bardzo duży.

Wykorzystanie CVE-2025-59287 w atakach i publiczny exploit

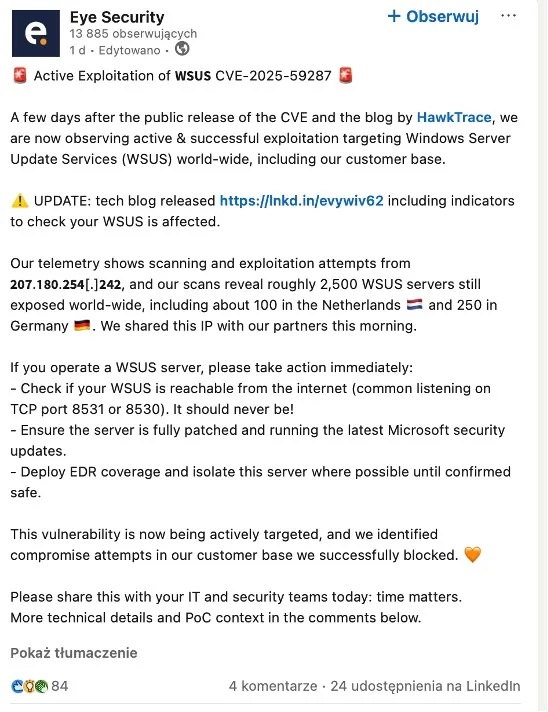

Już 24 października pojawiły się potwierdzenia aktywnego skanowania i prób exploitacji. Firma Huntress Labs wykryła ataki na instancje WSUS z otwartymi portami 8530 i 8531. Ponadto holenderskie centrum NCSC-NL ostrzegło, że ataki są „bardziej prawdopodobne”.

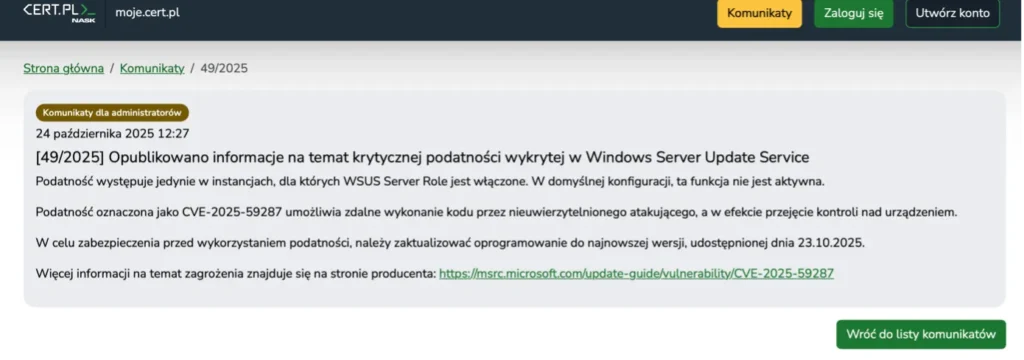

Podobny alert podniósł także polski CERT.

Firma HawkTrace Security udostępniła publicznie Proof-of-Concept (PoC) kod exploita. W jej analizie wykazano dokładnie, jak wygląda przepływ podatności: metoda DecryptData(byte[] cookieData) odszyfrowuje dane cookie, a następnie, jeśli typ nie jest UnencryptedCookieData, przekazuje je do BinaryFormatter.Deserialize().

Połączenie wysokiej wagi luki (Remote Code Execution), braku wymaganych uprawnień oraz dostępności publicznego exploitu sprawia, że zagrożenie jest wyjątkowo krytyczne – może potencjalnie prowadzić do rozprzestrzeniania się wewnątrz sieci (wormable).

Konsekwencje dla środowisk IT

Dla organizacji korzystających z WSUS w roli „update source” ryzyko jest wysokie. Atakujący, uzyskując uprawnienia SYSTEM, może:

- zainstalować tylną furtkę lub ransomware,

- przejąć kontrolę nad infrastrukturą aktualizacji, co umożliwia dalsze rozprzestrzenianie się po sieci,

- wykonać rozpoznanie domeny (np. poprzez polecenia whoami, net user /domain, ipconfig /all – takie właśnie działania odnotowano w pierwszej fali ataków.

Ponieważ WSUS odpowiada za dystrybucję poprawek w środowisku Windows, jego przejęcie oznacza bardzo poważne naruszenie zaufania w całej architekturze IT. O przejmowaniu aplikacji do zarządzania infrastrukturą IT i zabezpieczeniu środowiska pisaliśmy tutaj.

Zalecenia i działania naprawcze

Oto, co należy zrobić – i to jak najszybciej:

- Natychmiast zainstaluj aktualizacje wydane przez Microsoft dla wszystkich dotkniętych wersji serwera: m.in. Windows Server 2012, 2012 R2, 2016, 2019, 2022, wersji 23H2 i nowszych.

- Tam, gdzie nie można dokonać natychmiastowej aktualizacji, rozważ tymczasowe wyłączenie roli WSUS („Server role”) lub przynajmniej zablokowanie dostępu z Internetu do portów 8530/8531.

- Przeprowadź skanowanie sieci w poszukiwaniu instancji WSUS wystawionych publicznie lub mających otwarte porty aktualizacji i ogranicz ich ekspozycję.

- Monitoruj logi WSUS oraz ruch do usługi „GetCookie” pod kątem nieautoryzowanych żądań lub nietypowego zachowania.

- Długoterminowo rozważ redesign architektury aktualizacji: ograniczenie roli „source for other WSUS servers” do minimum, segmentacja sieci, redukcja wystawionych usług.

- Upewnij się, że backupy krytycznych systemów są aktualne i sprawdź, czy procedury przywracania działają – w razie incydentu przyda się plan szybkiego reagowania.

Podsumowanie

Luka CVE-2025-59287 stanowi poważne zagrożenie – zwłaszcza tam, gdzie infrastruktura WSUS jest skonfigurowana jako relacyjny „update source”. Publiczny exploit i potwierdzone próby ataku sprawiają, że opóźnianie łatania to bardzo ryzykowna strategia. Jeśli Twoja organizacja korzysta z WSUS, nie zwlekaj z aktualizacją. Zignorowanie problemu może zakończyć się kompromitacją całej sieci, a co gorsza, może być tylko kwestią czasu, kiedy ktoś podłączy automatycznie rozprzestrzeniający się moduł. W erze ransomware i państwowych operacji cybernetycznych nie jest to komfortowa opcja.