Atak ransomware na inteligentne ekspresy do kawy

Ponieważ dzisiaj piątek, piątunio, czyli wielkimi krokami zbliża się weekend, postanowiliśmy napisać o czymś bardziej luźnym, związanym z hakowaniem ekspresów do kawy! Przed przeczytaniem artykułu polecamy przygotować sobie kawę, usiąść wygodnie w fotelu i zrelaksować się. Jeśli posiadasz inteligentny ekspres, może być to Twoja ostatnia kawa. Oczywiście żartujemy, bo nie hakujemy jak Kaszpirowski 🙂

Z pewnością wielu z nas uwielbia pić kawę. Coraz częściej zaczynamy robić ją na zaawansowanych i inteligentnych ekspresach, które pozwalają się podpiąć po wifi i zdalnie z telefonu, automatycznie przygotować poranną, ulubiona kawusię. W dzisiejszym artykule opiszemy odkrycie researcher’a (badacza bezpieczeństwa), który zamiast pić kawę woli hakowanie automatów, które ją przygotowują.

Atak ransomware na ekspres do kawy

Badacz bezpieczeństwa z Avast, Martin Hron, wyjaśnił, w jaki sposób inteligentne ekspresy do kawy mogą zmienić Twoje życie w piekło. Odkrył, że cyberprzestępca może przeprowadzić atak ransomware na ekspres do kawy. W końcu ofiara musiałaby albo zapłacić okup zgodnie z instrukcją, albo wyrzucić maszynę na śmietnik. Dzieląc się szczegółami w poście, Hron ujawnił strategię ataku.

Krótko mówiąc, zauważył, że urządzenie po pierwszym połączeniu z aplikacją towarzyszącą tworzy własną sieć Wi-Fi. Pozwala to użytkownikowi podłączyć do sieci dowolne inne urządzenie tego samego producenta.

„Kiedy pobraliśmy aplikację towarzyszącą, zobaczyliśmy, że pozwala ona stworzyć sieć dowolnych urządzeń tego konkretnego producenta i połączyć te urządzenia z siecią domową, a następnie umożliwia sterowanie wszystkimi funkcjami ekspresu do kawy lub inteligentnego czajnika. Umożliwia również sprawdzenie wersji oprogramowania sprzętowego urządzenia i aktualizację w razie potrzeby.”

Chociaż brzmi to w porządku, problem polega na tym, że całe połączenie jest niezaszyfrowane. Dzięki temu każdy może podłączyć się do sieci i sterować ekspresem do kawy. Badacz wykonał inżynierię wsteczną firmware urządzenia i nie znalazł w niej żadnego szyfrowania. Przeanalizował również sprzęt, aby zidentyfikować modem WiFi i procesor. Chociaż sprzęt okazał się bezużyteczny do wydobywania kryptowalut, mógł on opracować atak ransomware na maszynę. Pewnie liczył na to, że znajdzie się osoba spragniona kawy i zapłaci w Bitcoinach, aby móc odblokować ekspres.

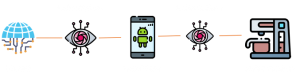

Poniżej znajduje się schemat przekazywania poleceń dla każdego inteligentnego urządzenia IoT. W tym ataku twórca skupił się na obydwu drogach Internet – Telefon oraz Telefon – Ekspres.

Jak przejąć ekspres i wgrać ransomware?

Badacz zmodyfikował oprogramowanie sprzętowe i rozpracował na czynniki pierwsze polecenie, które pozwala połączyć ekspres z siecią. Tak więc za każdym razem, gdy użytkownik podłączy ekspres do sieci wifi, zostanie uruchomione oprogramowanie ransomware.

W celu uruchomienia ransomware, badacz wykorzystał puste miejsce w pamięci na samym końcu jego załadowanego kodu oprogramowania i wgrał tam swój złośliwy kod.

Korzystając z asemblera ARM stworzył ransomware, który po uruchomieniu sprawia, że ekspres do kawy nie nadaje się do użytku – prosi o okup, jednocześnie włączając na stałe podgrzewacz, dozując gorącą wodę i obraca młynek, wyświetlając wiadomość o okupie i zaczyna pikać.

Jedyną rzeczą, którą użytkownik może w tym momencie zrobić, to odłączyć ekspres od gniazdka sieciowego!

Cały powyższy przykład pokazuje nowe problemy z coraz większą ilością smart devices (IoT). Może czasami nie warto inwestować w inteligentne urządzania, zwłaszcza te, które można zhackować i producenci nie szybko naprawią błędy. Kawę radzimy robić na normalnych ekspresach, ponieważ jeśli ktoś zhackuje nasz, nie będziemy mogli jej przygotować i pozostanie nam spory niedosyt.