Backdoor BadSpace rozprzestrzenia się poprzez renomowane witryny internetowe

Legalne, ale zainfekowane strony internetowe są wykorzystywane jako kanał do dostarczania backdoora dla systemu Windows o nazwie BadSpace pod przykrywką fałszywych aktualizacji przeglądarki.

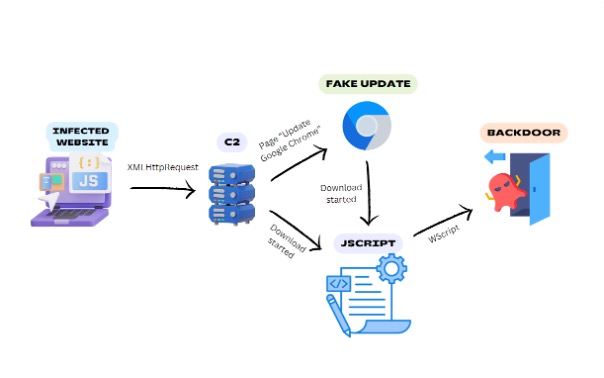

„Aktor zagrażający wykorzystuje wieloetapowy łańcuch ataków obejmujący zainfekowaną witrynę internetową, serwer dowodzenia i kontroli (C&C), w niektórych przypadkach fałszywą aktualizację przeglądarki oraz narzędzie do pobierania JScript, aby wdrożyć backdoora w systemie ofiary” – stwierdziła w raporcie firma G DATA.

Szczegóły dotyczące szkodliwego oprogramowania po raz pierwszy udostępnili badacze kevross33 i Gi7w0rm w zeszłym miesiącu. Wszystko zaczyna się od zhakowanych witryn internetowych, w tym tych zbudowanych na WordPressie, w celu wstrzyknięcia kodu zawierającego logikę do ustalania, czy użytkownik odwiedził już tę witrynę.

Jeśli jest to pierwsza wizyta użytkownika, kod zbiera informacje o urządzeniu, adresie IP, kliencie użytkownika i lokalizacji, a następnie przesyła je do zakodowanej na stałe domeny za pośrednictwem żądania HTTP GET.

Odpowiedź z serwera nakłada na zawartość strony internetowej fałszywe wyskakujące okienko aktualizacji przeglądarki Google Chrome, aby albo bezpośrednio dostarczyć złośliwe oprogramowanie, albo narzędzie do pobierania JavaScript, które z kolei pobiera i uruchamia BadSpace.

Analiza serwerów C2 wykorzystanych w kampanii ujawniła powiązania ze znanym złośliwym oprogramowaniem o nazwie SocGholish (znanym również jako FakeUpdates), który rozprzestrzenia się za pomocą takiego samego mechanizmu.

BadSpace, oprócz sprawdzania ochrony przed sandboxem i konfigurowania trwałości przy użyciu zaplanowanych zadań, jest w stanie zbierać informacje o systemie i przetwarzać polecenia, które pozwalają mu robić zrzuty ekranu, wykonywać instrukcje przy użyciu cmd.exe, czytać i zapisywać pliki oraz usuwać zaplanowane zadania na Windows.

Jeśli chodzi o komunikację z C2, początkowe żądanie do serwera wysyła plik cookie, zawierający zaszyfrowane informacje o zainfekowanym systemie. Plik jest najprawdopodobniej inspiracją dla drugiego pseudonimu złośliwego oprogramowania – „WarmCookie”.

Na serwer atakującego przesyłane są wstępnie następujące dane:

- nazwa komputera,

- domena DNS przypisana do komputera lokalnego,

- skrót crc32 numeru seryjnego woluminu dla C,

- informacje o wersji systemu operacyjnego,

- nazwa użytkownika,

- klucz RC4.

Klucz służy do szyfrowania komunikacji C2. Jest to zakodowany na stałe klucz RC4, inny dla każdej próbki.

Agent użytkownika, którego backdoor używa do komunikacji C2, jest odpowiedzialny za nazwę „BadSpace”, ponieważ zawiera dodatkowe spacje, których nie ma w agentach użytkownika Firefoksa: „Mozilla / 4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1;.NET CLR 1.0.3705)”.

Serwer C&C może wydać klientowi siedem różnych poleceń. Polecenie jest określane za pomocą liczby:

Ujawnienie informacji o zagrożeniu następuje po tym, jak eSentire i Sucuri ostrzegali o różnych kampaniach wykorzystujących fałszywe przynęty na aktualizacje przeglądarki pojawiające się na zhakowanych witrynach.