Błędy STARTTLS pozwalają hakerom skraść dane uwierzytelniające!

Badacze bezpieczeństwa, a wśród nich Polak – Damian Poddębniak, ujawnili prawie 40 różnych luk, które są skorelowane mechanizmem szyfrowania w klientach pocztowych i serwerach.

Poczta elektroniczna to jeden z najważniejszych zasobów. I prywatnie i w firmie. Krytyczny zasób, który należy odpowiednio chronić. Przez pocztę przechodzą faktury, umowy i inne wrażliwe dokumenty, których mogą szukać przestępcy.

Ponad 90% ataków na firmy wykonywanych jest poprzez pocztę elektroniczną.

Nieodpowiednio zabezpieczony dostęp do poczty (uprawnienia, dostęp poprzez różne protokoły, słabe poświadczenia oraz luki bezpieczeństwa) znacznie ułatwia włamanie się atakującemu do skrzynki. I tak jest w opisywanym dzisiaj przypadku – tym razem błędy/luki w mechanizmie szyfrowania spowodowały możliwość przejęcia skrzynki pocztowej użytkownika

Błędy w STARTTLS

Odkryte błędy stwarzają furtkę dla ukierunkowanych ataków typu man-in-the-middle (MitM), umożliwiając atakującym oszukanie zawartości skrzynki pocztowej i przeprowadzenie kradzieży wszystkich ważnych danych uwierzytelniających.

Eksperci definiują tę usterkę jako STARTTLS, jednak została ona głębiej przeanalizowana przez grupę badaczy bezpieczeństwa na 30 Sympozjum Bezpieczeństwa USENIX do której należą:

- Fabian Ising

- Damian Poddębniak

- Hanno Bock

- Sebastian Schinzel

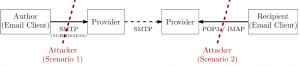

Dodatkowo przeprowadzana podczas badania analiza Internetu wykazała, że na atak zwany atakiem wstrzykiwania polecenia podatnych jest 320 tysięcy serwerów pocztowych (2% ogółu serwerów na świecie)! Wspomniano o 2 scenariuszach/wektorach ataku:

- z poziomu klienta i nadawcy wiadomości

- z poziomu klienta i odbiorcy wiadomości

Ataki na pocztę

Badacze bezpieczeństwa wspomnieli o atakach, które zostały przeprowadzone za pomocą opisywanych luk i mają zastosowanie w poniższych wektorach ataku:

- Kradzież poświadczeń logowania za pomocą SMTP i IMAP za pomocą wstrzykiwania poleceń.

- Fałszerstwo zawartości skrzynki pocztowej poprzez atak Response Injection.

- Obniżenie jakości połączenia IMAP przez PREAUTH i kradzież danych uwierzytelniających za pomocą REFERRAL.

Wyniki testów błędu STARTTLS wykonane na 28 klientach poczty e-mail przedstawiono poniższej tabeli:

Zagrożone klienty poczty e-mail

Po zbadaniu luki eksperci wykryli 320 000 podatnych serwerów poczty e-mail podczas skanowania luk w Internecie. Uwzględniono dużych dostawców poczty z własnymi serwerami pocztowymi, przestarzałymi instalacjami, najnowszymi MTA typu open source i rozwiązaniami antyspamowymi. Tam, gdzie naukowcy byli w stanie zidentyfikować problem, poinformowali popularnych dostawców usług pocztowych, a Ci nadali sprawie priorytet.

Zasugerowali także listę klientów poczty e-mail, których dotyczą opisywane i odkryte wady. Poniżej wymieniamy ich listę:

1. Apple Mail

2. Mozilla Thunderbird

3. Claws Mail

4. Mutt

5. Evolution

6. LibEtPan

7. Exim

8. Gmail

9. Yandex

10. PHP

11. Samsung Email

12. Alpine

13. Trojitá

14. KMail

15. Sylpheed

16. OfflineIMAP

17. GMX / Web.de Mail Collector

18. Outlook

19. Geary

20. Ruby Net

21. Balsa

22. Nemesis

23. Interia.pl

24. Yahoo

25. s/qmail

26. Coremail

27. Citadel

28. recvmail

29. Gordano GMS

30. SmarterMail

31. Burp Collaborator

32. Dovecot

33. Mercury/32

34. QMail Toaster

35. Courier

36. IPswitch IMail

Jakie są zalecenia?

Eksperci ds. Bezpieczeństwa z USENIX podzielili zalecenia na dwie grupy:

- Zalecenia dla użytkowników klienta poczty e-mail – każdy użytkownik musi sprawdzić i skonfigurować swojego klienta poczty e-mail, aby korzystał z SMTP, POP3 i IMAP z niejawnym TLS na dedykowanych portach, tj. SMTP/Submission na porcie 465, POP3 na porcie 995 i IMAP na porcie 993.

- Zalecenia dla programistów aplikacji – inspekcja wszystkich aplikacji pomoże STARTTLS zarówno po stronie serwera, jak i po stronie klienta pod kątem wykrytych błędów. Nie tylko to, ale wszystkie aplikacje są wymagane, aby zagwarantować, że żadna niezaszyfrowana zawartość nie zostanie potraktowana jako część zaszyfrowanego połączenia.

Poza tym wszystkie wykryte luki zostały opisane w przejściu z niestabilnego połączenia do silnego połączenia. Niejawny TLS nie ma takiej transformacji i dlatego nie jest podatny na żaden z tych ataków.

Gratulujemy naszemu rodakowi Damianowi Poddębniakowi udziału w tak interesującym eksperymencie oraz pracy badawczej. Dzięki takim osobom możemy czuć się bezpieczniej.