Botnet AISURU/Kimwolf przeprowadza rekordowy atak DDoS o wielkości 31,4 Tbps

W listopadzie 2025 roku świat cyberbezpieczeństwa był świadkiem jednej z największych dotychczas udokumentowanych kampanii rozproszonej odmowy usługi (Distributed Denial-of-Service, DDoS), którą przeprowadziła ogromna sieć botów znana jako AISURU/Kimwolf. Atak osiągnął szczytową przepustowość 31,4 terabita na sekundę (Tbps), co uczyniło go jednym z najbardziej intensywnych incydentów DDoS w historii obserwacji publicznych, choć trwał zaledwie 35 sekund. Zdarzenie to udowadnia, jak dalece rozwinęły się zdolności atakujących do generowania hiperwolumetrycznych fal ruchu sieciowego, mogących przytłoczyć nawet nowoczesne obronne systemy sieciowe.

Hiperwolumetryczne ataki botnet

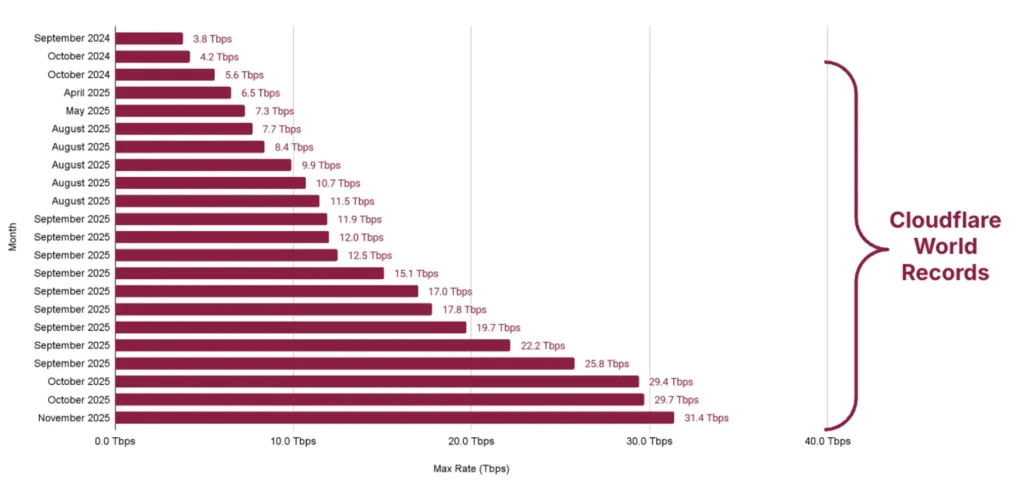

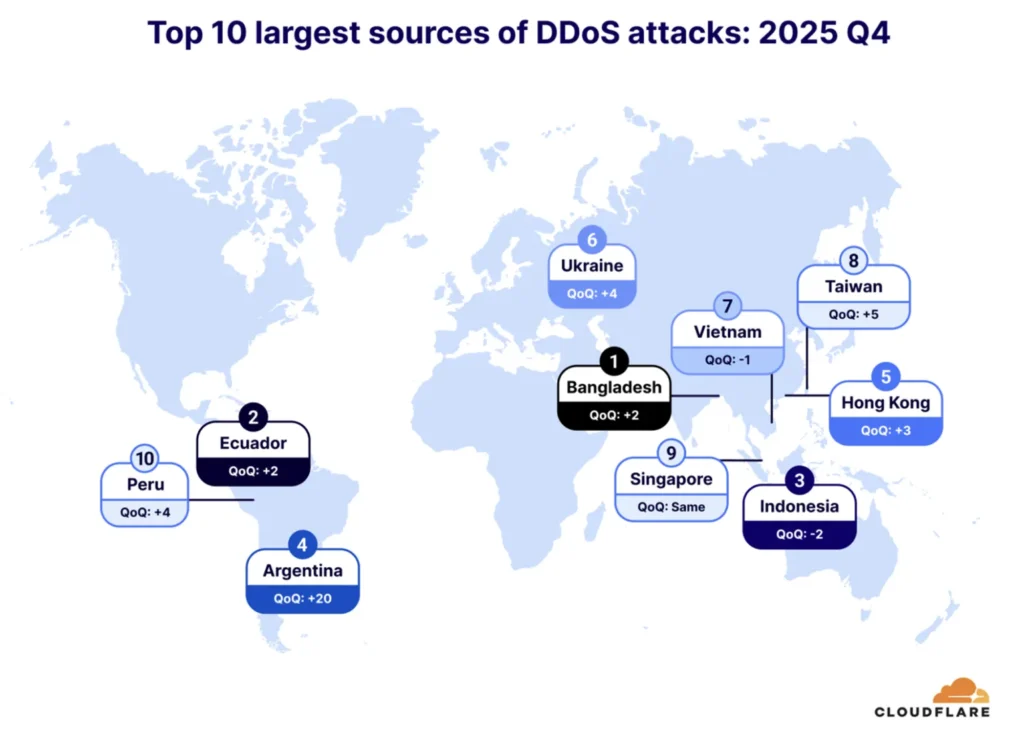

Atak, który osiągnął 31,4 Tbps, został automatycznie wykryty i zmitygowany przez systemy Cloudflare, które stale monitorują ruch na dużą skalę i stosują mechanizmy automatycznego filtrowania ataków. Eksperci zauważają, że incydent był częścią szerszej serii hiperwolumetrycznych DDoS, które pojawiały się coraz częściej w czwartym kwartale 2025 r. – i nie był jedynym rekordowym uderzeniem. Botnet był wcześniej związany z kampanią o kryptonimie „The Night Before Christmas”, podczas której ataki osiągały wartości dochodzące do 24 Tbps i 205 mln żądań na sekundę (Mrps) oraz średnie oferty ruchu w wysokości kilku Tbps.

W skali całego roku 2025 DDoS-y rosły wykładniczo – liczba ataków zwiększyła się o 121% w porównaniu z rokiem 2024, a firmy takie jak Cloudflare automatycznie mitygowały średnio ponad 5 tys. ataków na godzinę w ciągu całego roku. Łącznie w 2025 r. odnotowano ponad 47 mln DDoS-ów, z czego większość stanowiły ataki sieciowe, które mają na celu wyczerpanie połączeń i przepustowości infrastruktury ofiar.

Jak botnet AISURU osiąga taką skalę

Botnet AISURU/Kimwolf wyróżnia się ogromną skalą ataków i różnorodnością skompromitowanych urządzeń. Badania pokazują, że sieć ta może wykorzystywać miliony zainfekowanych hostów – głównie urządzeń Android, w tym Android TV i innych urządzeń IoT – które zostały przejęte przez malware działające jako proxy lub elementy infrastruktury. W związku z tym botnet jest w stanie skonsolidować masowe ilości przepustowości i wyprodukować fale ruchu, które przytłaczają tradycyjne mechanizmy obronne.

Sieć AISURU była łączona z wieloma znaczącymi kampaniami DDoS, w których urządzenia te wydawały miliony poleceń ataku w krótkich okresach, czasami nawet ponad miliard żądań w ciągu kilku dni. Analizy bezpieczeństwa wskazują, że część infrastruktury botnetuwykorzystuje techniki ukrywania adresów i mechanizmy przeciwdziałania usuwaniu serwerów C2, co utrudnia działania obronne i likwidację takiej sieci.

DDoS o takiej skali może być użyty w różnych celach – nie tylko do tymczasowego wyłączenia strony lub usługi, ale także jako element kampanii wpływu, odciągnięcia zasobów obronnych czy maskowania innych, równoległych ataków. Sektory takie jak telekomunikacja, dostawcy usług internetowych, firmy technologiczne czy operatorzy cloud są szczególnie narażone z powodu zależności od ciągłej dostępności usług.

Chociaż atak o natężeniu 31,4 Tbps był krótki, pokazał, że nawet zautomatyzowane systemy obronne muszą być przygotowane na ekstremalne fale ruchu, które można wykorzystać w celu zakłócenia dostępu do usług sieciowych.

Ewolucja botnetów

Botnety oparte na urządzeniach IoT nie są niczym nowym, ale tempo ich rozwoju, metody rozprzestrzeniania i zdolności do kontroli ogromnych ilości hostów są coraz bardziej zaawansowane. Sprzęty takie jak telewizory z Androidem, dekodery, urządzenia typu set-top box czy routery domowe często mają słabą lub żadną ochronę – pozostają podatne na malware, który zamienia je w część globalnej sieci ataku.

Operatorzy botnetów monetyzują swoje sieci poprzez sprzedaż mocy DDoS „na żądanie” klientom, oferując ogromne fale ruchu za stosunkowo niewielkie kwoty, co demokratyzuje możliwość przeprowadzenia ataku na dużą skalę. To pokazuje, że DDoS stało się nie tylko narzędziem niszczenia, ale i usługą oferowaną w cyberprzestępczym ekosystemie.

Jak organizacje mogą podnieść odporność na masowe ataki DDoS

Rosnąca skala ataków napędzanych przez botnety takie jak AISURU wymusza zmianę podejścia do obrony przed DDoS. Organizacje i dostawcy usług internetowych powinni rozważyć:

- scentralizowaną i skalowalną ochronę DDoS na poziomie sieci dostawcy usług lub chmury, zamiast polegać jedynie na lokalnych zaporach czy appliance’ach,

- automatyczne mechanizmy wykrywania anomalii i filtry ruchu wyższego rzędu, zdolne reagować w milisekundach na nagłe skoki natężenia ruchu,

- redundancję i rozproszone zasoby – tak, by przeciążenie jednego punktu nie skutkowało całkowitą niedostępnością usługi,

- współpracę z dostawcami usług bezpieczeństwa oraz wymianę sygnałów telemetrii w celu szybszej identyfikacji i blokowania wzorców ruchu DDoS.

Taka wielowarstwowa obrona pomaga organizacjom nie tylko wykrywać i blokować DDoS, ale także minimalizować skutki tych ataków i skracać czas przywracania normalnej pracy infrastruktury.

Słowo na koniec

Rekordowy atak DDoS o mocy 31,4 Tbps wystrzelił skalę zagrożeń sieciowych na nowy poziom. Botnet AISURU/Kimwolf pokazuje, jak ogromne, całościowo zainfekowane sieci urządzeń mogą być wykorzystane do chwilowych, ale ekstremalnych działań destabilizujących sieć i usługi. To kolejny sygnał dla zespołów bezpieczeństwa, że obrona musi być automatyczna, skalowalna i odporna na ekstremalne warunki, a priorytetem pozostaje ochrona kluczowych usług przed najgorszymi scenariuszami ataków DDoS.