Botnet Stantinko bierze na cel serwery Linux

Botnet Stantinko znany jest w Rosji, na Ukrainie, Białorusi i Kazachstanie co najmniej od roku 2012. Jest złośliwym oprogramowaniem typu „adware” zawierającym moduł do kopania kryptowalut. Teraz, skupił się na przejmowaniu serwerów Linux. Na nich wdraża nową metodę ukrywania się systemom bezpieczeństwa.

Zgodnie z analizą opublikowaną przez Intezer, trojan podszywa się pod HTTPd – powszechnie używany program na serwerach webowych Linux do nasłuchu zapytań HTTP. Jest to zupełnie nowa wersja złośliwego oprogramowania należącego do hackera odpowiedzialnego za botnet Stantinko.

Analizując historię botnetu wiemy, że w 2017 roku badacze ESET szczegółowo opisali Stantinko jako ogromny adware, który działa poprzez oszukiwanie użytkowników poszukujących pirackiego oprogramowania i nakłania do pobierania złośliwych plików wykonywalnych przebranych za torrenty. Następnie trojan instaluje fałszywe rozszerzenia przeglądarki internetowej, które wykonują wstrzyknięcia reklam na popularne strony. Kampania ta, która kontroluje ogromną armię pół miliona botów, otrzymała od tego czasu znaczące ulepszenie w postaci modułu do wydobywania kryptowalut, którego celem jest czerpanie zysków z komputerów, które są pod ich kontrolą.

Chociaż Stantinko było tradycyjnie złośliwym oprogramowaniem dla systemu Windows infekującym stacje robocze, rozszerzenie ich zestawu narzędzi ukierunkowanego na Linuksa zostało zauważone i zaanlizowane.

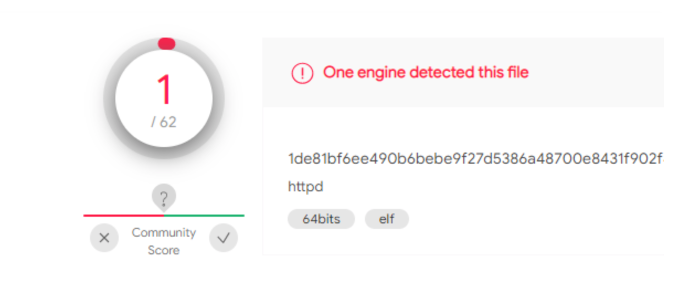

Najnowsze badania firmy Intezer oferują świeży wgląd w moduł infekcji przeznaczony na serwery webowe Linux, a konkretnie na nowszą wersję (v2.17) tego samego złośliwego oprogramowania (v1.2) o nazwie „httpd”. Pierwsza próbka złośliwego oprogramowania została przesłana do VirusTotal 7 listopada z Rosji i otrzymała tylko wynik 1/62:

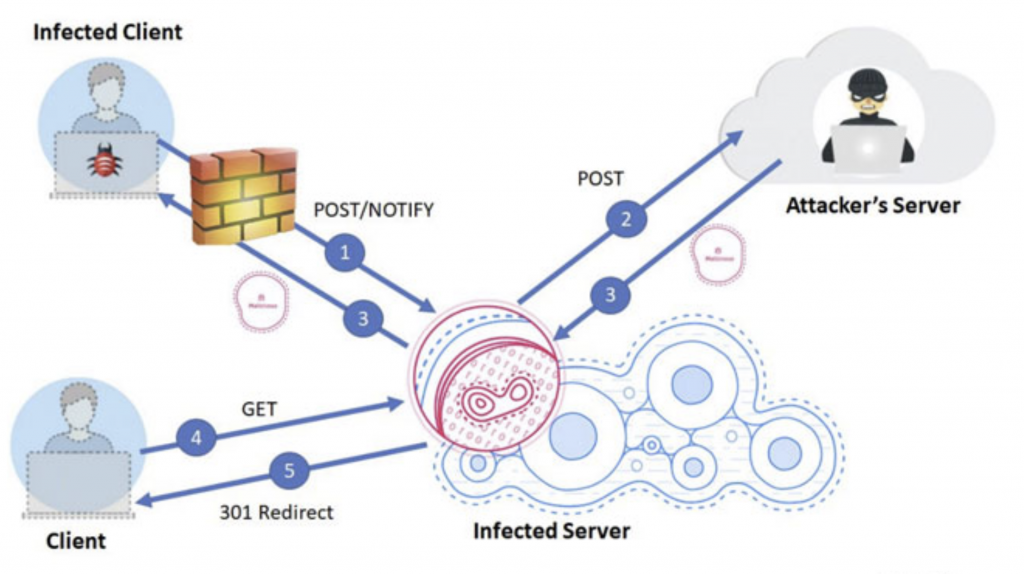

Po uruchomieniu, trojan „httpd” sprawdza poprawność pliku konfiguracyjnego znajdującego się w „etc/pd.d/ proxy.conf”, który jest dostarczany wraz ze złośliwym oprogramowaniem, po czym tworzy gniazdo oraz nasłuchuje w celu akceptowania połączeń z innych źródeł, które jak twierdzą badacze są innymi zainfekowanymi systemami. Żądanie HTTP Post od zainfekowanego klienta toruje drogę dla proxy (Linux), aby przekazać żądanie do serwera kontrolowanego przez atakującego, który następnie odpowiada odpowiednim ładunkiem przesyłanym przez proxy z powrotem do klienta. Infekowane serwery Linux działają więc jako proxy w sieci całego botentu i ich celem jest bezpieczne przekazywanie i maskowanie żądań i odpowiedzi pochodzących od zainfekowanych klientów (botów).

W przypadku, gdy niezainfekowany klient wyśle żądanie HTTP Get do zaatakowanego serwera, odsyłane jest z powrotem przekierowanie HTTP 301 do wstępnie skonfigurowanego adresu URL określonego w pliku konfiguracyjnym.

Stwierdzając, że nowa wersja szkodliwego oprogramowania działa tylko jako proxy, badacze Intezer stwierdzili, że nowy wariant ma kilka nazw funkcji ze starą wersją i że niektóre zakodowane ścieżki są podobne do poprzednich z kampanii Stantinko.

Możemy więc stwierdzić, że Stantinko to najnowsze złośliwe oprogramowanie atakujące serwery Linux, które na razie przechodzi niewykrywalne przez większość systemów AV, obok takich zagrożeń jak Doki, IPStorm czy RansomEXX.

Sam trojan httpd jest częścią dużej kampanii botnetu, którego zasięg sięga już ponad pół miliona klientów, a nowy sposób wykorzystania w komunikacji zainfekowanych serwerów proxy spowoduje, że będzie jeszcze bardziej niebezpieczny.