Kampania: Active Directory Persistence

Mniej więcej od pięciu lat wzrasta świadomość zaawansowanych cyber zagrożeń. W tym tych najbardziej krytycznych – szkodliwych ataków na infrastrukturę informatyczną IT dużych organizacji. Związane jest to często z atakami na Active Directory, o czym często piszemy na Kapitanie Hack’u. Poświęciliśmy temu osobną kampanię CYBER KILLCHAIN, w której piszemy między innymi o tym, jak wyrafinowane włamania potrafią wykorzystywać bilety Kerberos – Golden Ticket i Silver Ticket.

Ewoluuje również profil cyberprzestępcy. Od nastolatka, który chce się popisać przed kolegami z IRC-a, do wyspecjalizowanych grup posiadających wszechstronne techniczne umiejętności przestępców, którzy miesiącami potrafią się ukrywać w infrastrukturze. I to jest tematem naszej kampanii. „Active Directory Persistence” to techniki pozwalające ukrywać złośliwe działania, w tym również takie, które nie wymagają użycia złośliwego oprogramowania. Oznacza to, że cyberprzestępca, by móc ukryć się w środowisku nie musi wykonywać w nim kodu w celu zachowania do niego późniejszego dostępu.

Opublikujemy serię artykułów, w których pokażemy jakie są sposoby na to, aby stworzyć przyczółek w Active Directory umożliwiający atakującemu przejęcie pełnej kontroli jednocześnie pozostając niezauważalnym z perspektywy uprawnień monitorowanych w organizacji. Powiemy na co zwracać uwagę i jakie miejsca w AD sprawdzać, abyśmy byli w pełni świadomi tego, czy bezpieczeństwo jest na odpowiednim poziomie. Zapraszamy do lektury.

Jak zabezpieczyć Active Directory przed atakami? Zalecenia na nowy rok

Ponieważ zaczął się nowy rok, chcielibyśmy zwrócić Waszą uwagę na szereg aspektów związanych z poprawą bezpieczeństwa Active Directory (AD). Początek … Czytaj dalej

Microsoft wydaje nową wersję LAPS i poprawką psuje poprzednią. Co nowego w LAPS?

Dzisiaj sprawdzimy, jak Microsoft bada błąd interoperacyjności między niedawno dodaną funkcją Windows Local Administrator Password Solution (LAPS) a starszymi zasadami … Czytaj dalej

Nie masz dostępu administracyjnego do Windows? Żaden problem – pokazujemy, jak możesz go zdobyć lub odzyskać

W dzisiejszym odcinku hakowania pokażemy, jak za pomocą specjalnie przygotowanego kodu możemy przeprowadzić w trybie offline atak na Windows i … Czytaj dalej

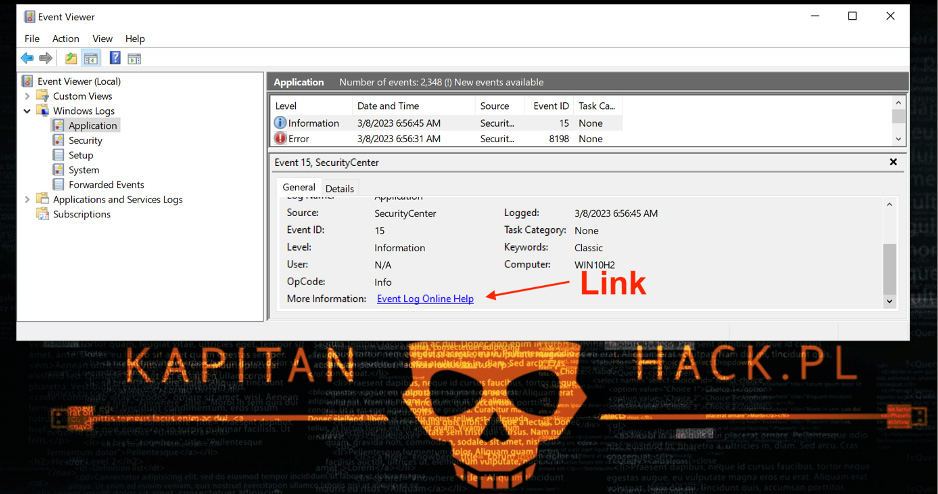

Ciekawa możliwość utworzenia backdoora w dzienniku zdarzeń Windows

Technik na ukrywanie się w systemie Windows i możliwości utworzenia backdoora jest na pewno wiele. O części z nich pisaliśmy … Czytaj dalej

Jedna niskopoziomowa zmiana na Windows i możesz mieć na wieki wieków admina (i nie tylko)

Tytuł może clickbaitowy, ale ma skłonić do wgłębienia się w szczegóły niskopoziomowej architektury nadawania uprawnień. W poniższym artykule opiszemy niskopoziomową … Czytaj dalej

Zagrożenie związane z ustawieniami zgodności sprzed Windows 2000 w systemie Windows 2022

Wraz z każdym nowym cyberatakiem, liczba i zakres ryzykownych ustawień bezpieczeństwa w Active Directory stają się coraz bardziej znane. Choć … Czytaj dalej

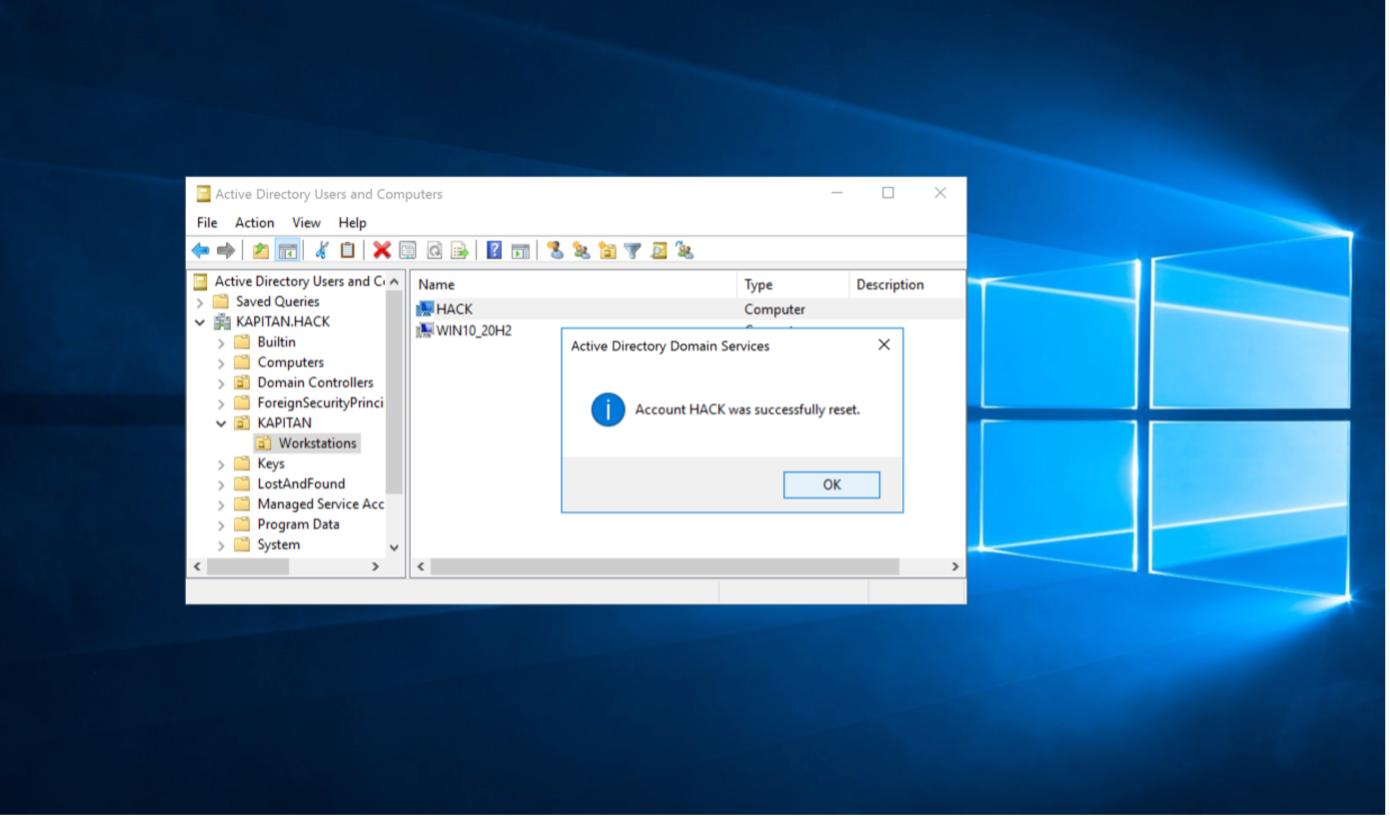

Ciekawy backdoor z kontem komputera umożliwiający trwały dostęp do Active Directory i kompromitację (część 2)

Czas na kontynuację poprzedniego artykułu (ciekawy backdoor z kontem komputera umożliwiający trwały dostęp do Active Directory (część 1)), w którym … Czytaj dalej

Ciekawy backdoor umożliwiający trwały dostęp do Active Directory (część 1)

W dzisiejszym artykule opiszemy nasze ciekawe spostrzeżenie co do rzadko używanej funkcjonalności w Active Directory, która może przyczynić cię do … Czytaj dalej

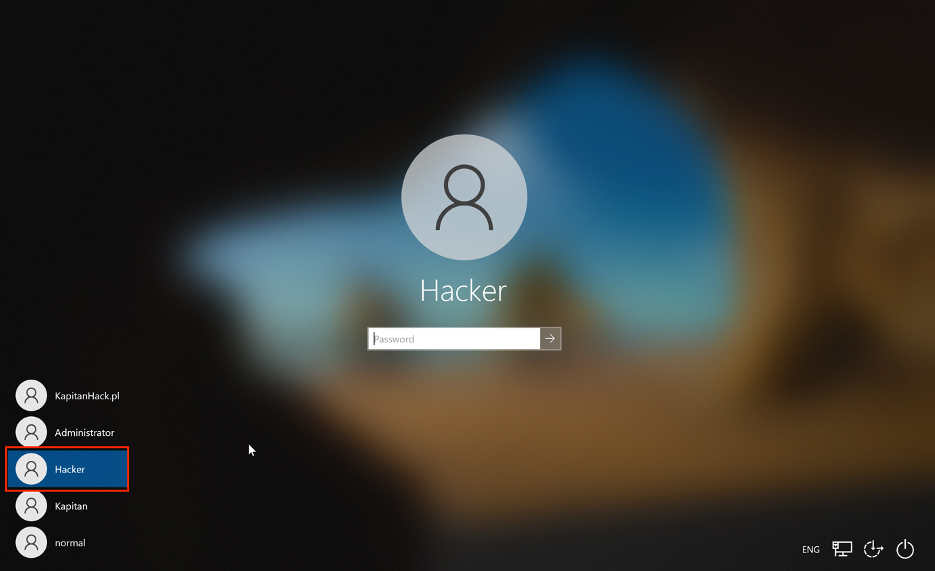

Utworzenie „niewidzialnego użytkownika” w Windows

W dzisiejszym, krótkim artykule pokażemy ciekawą i przydatną sztuczkę dla zespołów RedTeam – stworzenie „niewidzialnego użytkownika Windows”, który może posłużyć … Czytaj dalej

Zerologon, czyli GAME OVER dla firm? Demo Ataku i jak się chronić

W poprzednim artykule rozpisywaliśmy się na temat słynnej podatności Zerologon. W dzisiejszym skupimy się bardziej na technicznych aspektach tej podatności … Czytaj dalej