Czy zawsze można ufać usługom SaaS?

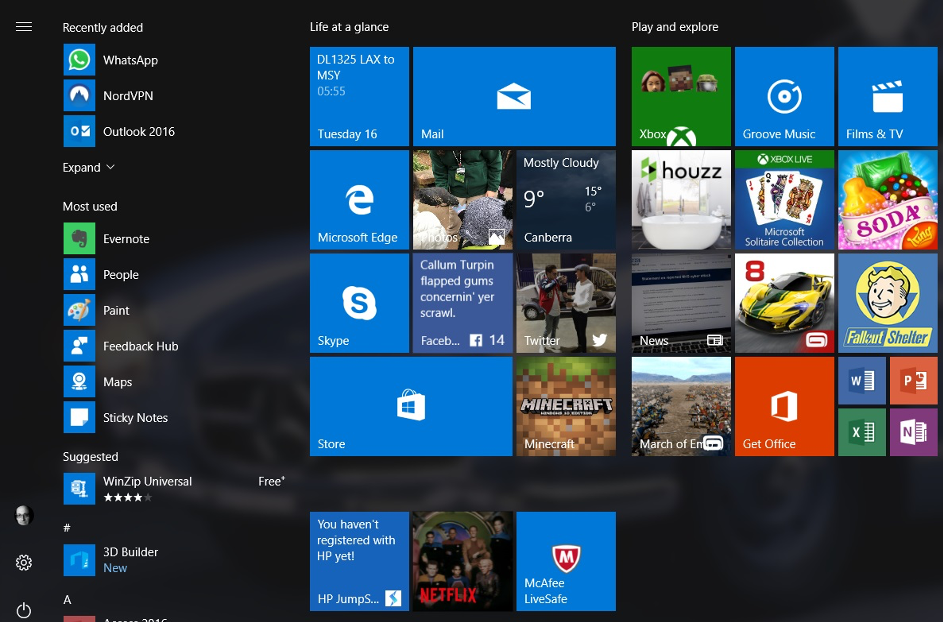

Bezpieczeństwo jest jednym z głównych powodów, dla których wiele firm, zwłaszcza małych i średnich, powstrzymuje się od korzystania z zaawansowanych technologii chmurowych. Kiedyś nad bezpieczeństwem górował ko...