W jaki sposób współczesne wirusy atakują i wyłączają ochronę antywirusową na komputerze?

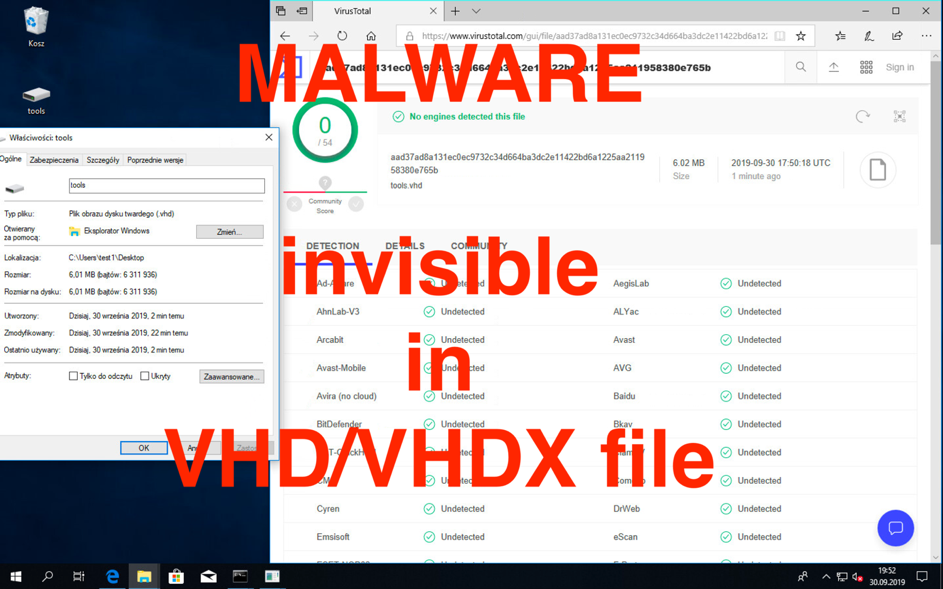

O sposobach na obejście antywirusa przez złośliwe oprogramowane pisaliśmy w artykule tutaj. W tym artykule skupimy się na nieco innej metodzie polegającej na wyłączeniu ochrony antywirusowej na komp...