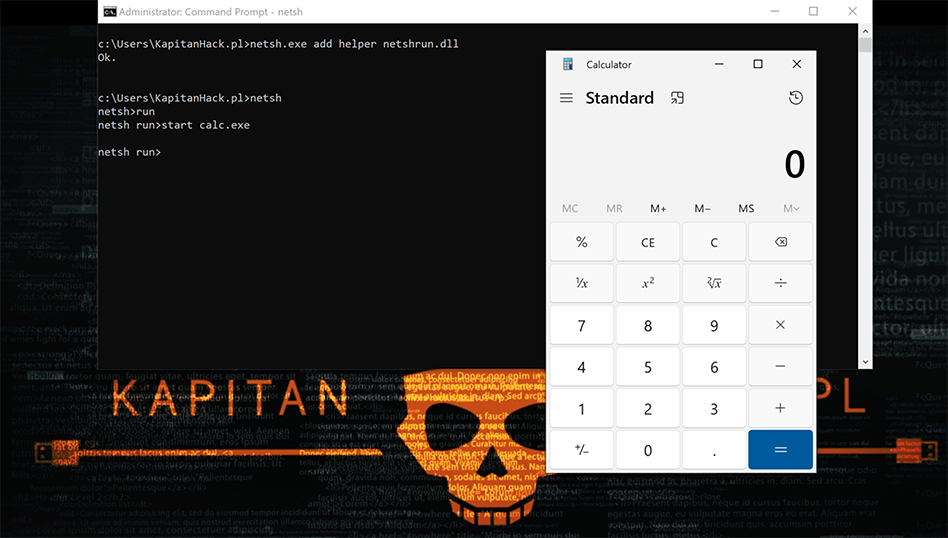

Uruchamianie malware za pomocą wbudowanego w Windows narzędzia do modyfikacji ustawień sieciowych netsh.exe

Do opisania w dzisiejszym artykule nowego LOLBina zainspirował nas Grzegorz Tworek. Pokazał on, jak za pomocą wbudowanego w Windows polecenia „netsh.exe” oraz skompilowanej własnej biblioteki DLL mo...