Cyberprzestępcy sięgają po formularze „Contact Us” – nowy atak phishingowy na firmy produkcyjne

Najnowsza kampania phishingowa, ujawniona przez badaczy z Check Point, koncentruje się na firmach z sektora produkcyjnego oraz innych kluczowych elementach łańcuchów dostaw. Jej szczególna złośliwość polega na wykorzystaniu formularza „Skontaktuj się z nami” dostępnego na stronach firm – pozwala to atakującym ominąć systemy filtrujące wiadomości e-mail oparte na reputacji i nawiązać bezpośrednią, pozornie autentyczną relację z pracownikami.

Budowanie zaufania krok po kroku

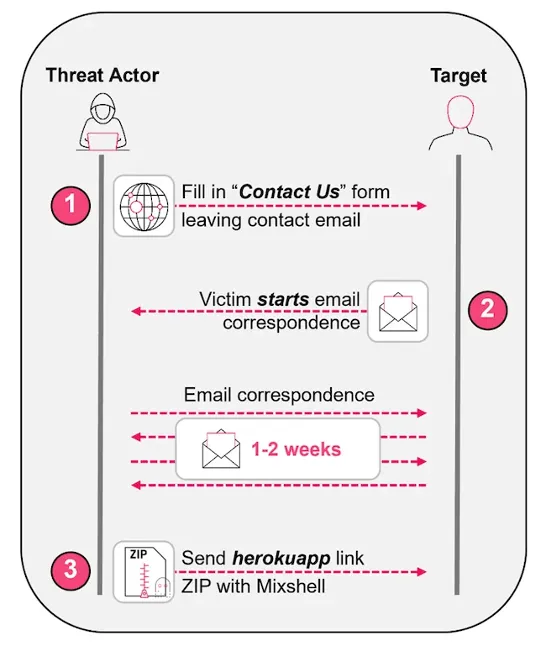

Atakujący zaczynają od zgłoszenia przez formularz kontaktowy, co otwiera drogę do dalszej korespondencji. Następnie przez kilka tygodni prowadzą „profesjonalne” rozmowy, często prosząc o podpisanie rzekomej umowy o zachowaniu poufności (NDA). Tego rodzaju dokument stanowi jednocześnie przynętę i dystraktor. Kolejnym krokiem jest przesłanie złośliwego pliku ZIP zawierającego PowerShellowy skrypt, który umożliwia zainstalowanie backdoora MixShell. Implant ten działa w pamięci i wykorzystuje tunneling danych przez rekordy DNS TXT z fallbackiem HTTP, co pozwala na ukrytą i trwałą komunikację z atakującym.

Eskalacja i ofiary

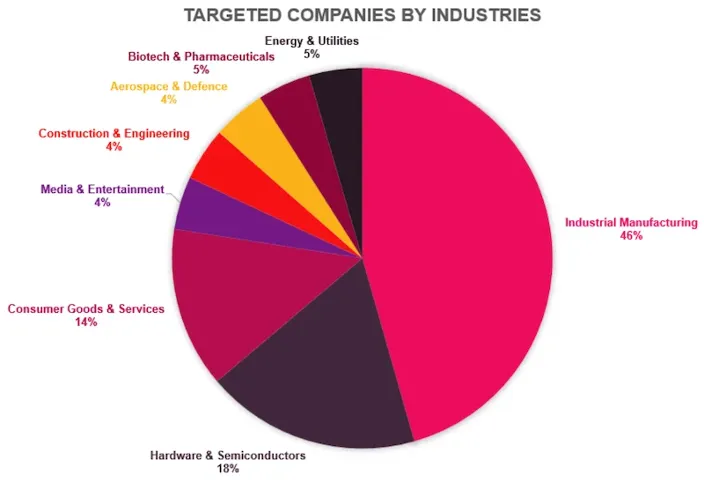

Choć większość ofiar pochodzi ze Stanów Zjednoczonych (aż 80%), atakujący nie ograniczają się do rynku amerykańskiego. Kampania objęła organizacje także w Singapurze, Japonii i Szwajcarii. Co ważne, próby phishingu są dopasowane do potencjału ofiary – obejmują zarówno duże przedsiębiorstwa, jak i mniejsze firmy, a sposób prowadzenia rozmów wskazuje na gotowość poświęcenia czasu w celu zbudowania zaufania.

Konsekwencje i wnioski

1. Przedefiniowanie zagrożeń phishingowych

Tradycyjne rozumienie phishingu jako ataku opartego na masowych mailach wydaje się dziś przestarzałe. Zamiast tego mamy do czynienia z precyzyjnymi, dopracowanymi atakami, które wykorzystują oficjalne kanały kontaktu firm, bazując na zbudowaniu relacji i zdobyciu zaufania.

2. Nowe wyzwania dla systemów ochronnych

Aby uchronić się przed tak skomplikowanymi atakami, należy wykraczać poza standardowy monitoring e-mailowy. Krytyczne staje się śledzenie i weryfikacja korespondencji rozpoczynającej się przez formularze firmowe – weryfikacja domen, analiza stylu językowego oraz treści dokumentów, które są przesyłane do pracowników.

3. Czynnik ludzki nadal decydujący

To człowiek pozostaje najsłabszym ogniwem. Długotrwała wymiana maili buduje złudne poczucie bezpieczeństwa, przez co pracownicy częściej przystają na prośby o podpis dokumentu, który zawiera złośliwe elementy. Szkolenia i wzmacnianie świadomości phishingu pozostają kluczowym elementem ochrony – zwłaszcza w sektorach, gdzie zaufanie i dokumenty są integralną częścią operacji biznesowych.

Rekomendacje dla firm produkcyjnych

Eksperci radzą, by organizacje z sektora produkcyjnego wdrażały dodatkowe procesy weryfikacji wszystkich dokumentów przesyłanych przez formularze kontaktowe. Każda próba nawiązania relacji biznesowej powinna być potwierdzana innym kanałem komunikacji, np. rozmową telefoniczną. Ważne jest także stosowanie sandboxingu dla wszystkich załączników oraz segmentacja sieci, która ograniczy skutki ewentualnego naruszenia. Regularne szkolenia z rozpoznawania phishingu, szczególnie w działach odpowiedzialnych za obsługę zapytań biznesowych, pozostają fundamentem ochrony.