Czy to największy zarejestrowany atak DDoS w historii? 37,4 terabajtów danych w ciągu 45 sekund

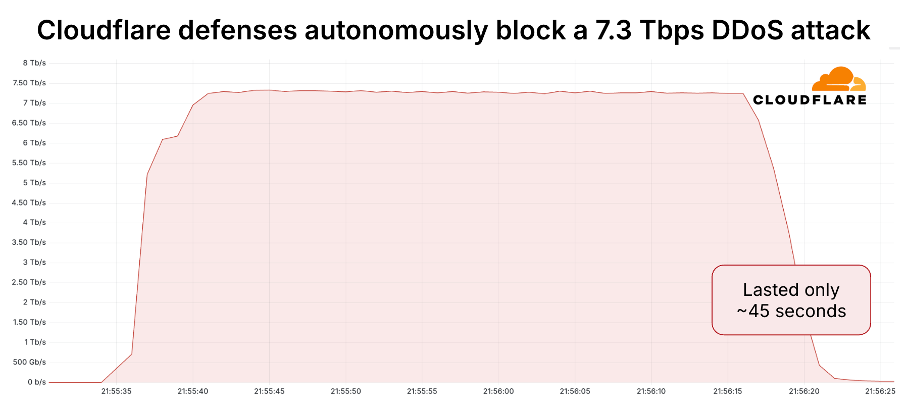

W zeszłym tygodniu Cloudflare poinformowało że samodzielnie zablokowało największy atak typu DDoS (Distributed Denial-of-Service), jaki kiedykolwiek zarejestrowano w sieci. Dostarczył on 37,4 terabajtów danych w ciągu 45 sekund, osiągając szczyt 7,3 terabitów na sekundę (Tbps).

Atak został wykryty w połowie maja 2025 roku i był wycelowany w anonimowego dostawcę usług hostingowych.

Na początku roku Cloudflare, zajmujące się infrastrukturą internetową i bezpieczeństwem, poinformowało o złagodzeniu ataku DDoS o sile 5,6 Tbps, wymierzonego w innego dostawcę usług internetowych (ISP), z Azji Wschodniej. Atak rozpoczął się w październiku 2024 i pochodził od znanego botnetu Mirai.

Następnie w kwietniu 2025 Cloudflare ujawniło, że broniło się przed masowym atakiem 6,5 Tbps, który prawdopodobnie pochodził z Eleven11bot, botnetu składającego się z około 30 000 kamer internetowych i rejestratorów wideo. Atak trwał niecałe 50 sekund.

Dla porównania DDoS o przepustowości 7,3 Tbps zaatakował metodą dywanową (carpet-bomb) średnio 21 925 portów docelowych jednego adresu IP należącego do dostawcy hostingu i przez niego używanego, osiągając szczyt 34 517 portów docelowych na sekundę.

Ten wielowektorowy atak rozpoczął się od podobnego rozkładu portów źródłowych i został zidentyfikowany jako kombinacja technik UDP Flood, QOTD Reflection, Echo Reflection, NTP Reflection, UDP Flood Mirai, portmap Flood i ataku wzmocnienia RIPv1. Powódź UDP stanowiła 99,996% ruchu ataku.

Cloudflare wskazało również, że atak pochodził z ponad 122 145 źródłowych adresów IP obejmujących 5433 AS-ów w 161 krajach. Główne źródła ruchu ataku obejmowały Brazylię, Wietnam, Tajwan, Chiny, Indonezję, Ukrainę, Ekwador, Tajlandię, Stany Zjednoczone i Arabię Saudyjską.

„Telefonica Brazil (AS27699) odpowiadała za największą część ruchu związanego z atakami DDoS (10,5% całości). Viettel Group (AS7552) uplasowała się tuż za nią z 9,8%, podczas gdy China Unicom (AS4837) i Chunghwa Telecom (AS3462) były odpowiedzialne kolejno za 3,9% i 2,9%. China Telecom (AS4134) odpowiadał za 2,8% ruchu”.

Uznaje się, że za atakiem stoi botnet DDoS RapperBot. Jego nazwa pochodzi od adresu URL, który we wczesnych wersjach prowadził do rapowego filmu na YouTube. Najnowsze kampanie tego oprogramowania próbują wyłudzić od ofiar pieniądze, żądając zapłaty „za ochronę” w wysokości 5000 USD w kryptowalucie XMR, co ma uchronić przed staniem się celem ataków DDoS w przyszłości.

Chiny, Stany Zjednoczone, Izrael, Meksyk, Wielka Brytania, Grecja, Iran, Australia, Malezja i Tajlandia to główne kraje, w których znajdują się urządzenia zainfekowane przez RapperBot. Wiadomo, że botnet jest aktywny od 2022 roku.

Kampanie RapperBot są ukierunkowane na routery, urządzenia pamięci masowej podłączone do sieci i rejestratory wideo ze słabymi hasłami domyślnymi lub lukami w zabezpieczeniach firmware. Celem jest początkowy dostęp do urządzenia i zrzucenie złośliwego oprogramowania, które może nawiązać kontakt ze zdalnym serwerem za pośrednictwem rekordów DNS TXT w celu pobrania poleceń ataku DDoS.

Znaczny wzrost aktywności RapperBot zbiega się z nowym raportem japońskiej firmy NICT na temat ataków botnetu na urządzenia IoT, wykorzystujących kombinację ataków siłowych i exploitów typu zero-day w rejestratorach DVR firmy ITX Security. Luki w zabezpieczeniach zostały już usunięte.