Emotet rozprzestrzenia się poprzez sieci Wi-Fi

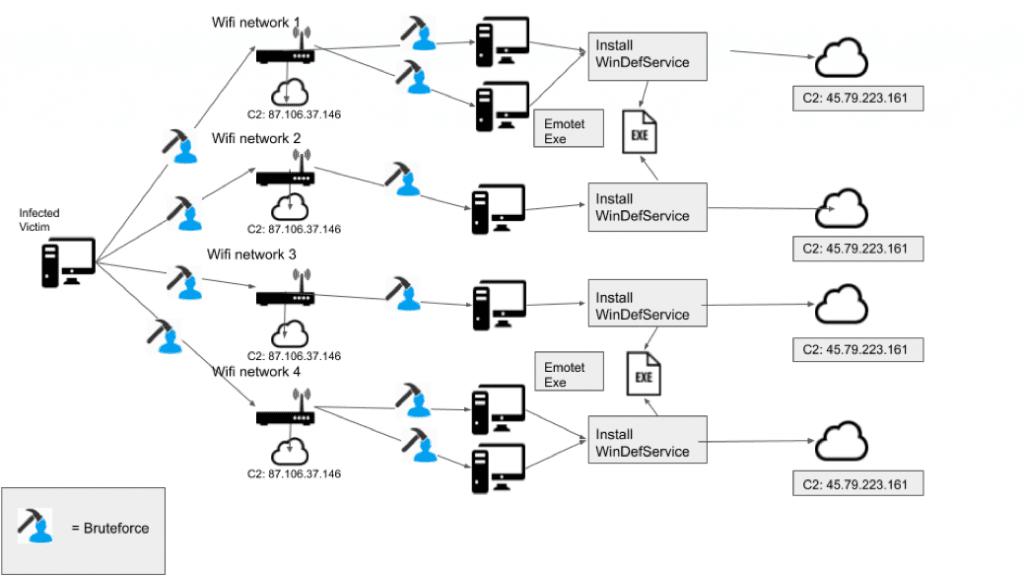

Uwaga użytkownicy firmowych oraz prywatnych sieci Wi-fi! Właśnie odkryto najnowszą odmianę Emotet’a, który stosuje nową taktykę i typ ataku Brute Force do infekowania złośliwym oprogramowaniem komputerów w niezabezpieczonych sieciach Wi-Fi oraz urządzeń znajdujących się w ich pobliżu.

W ostatnim czasie dużo się dzieje wokół sławnego wirusa Emotet. W zeszłym tygodniu zamieściliśmy artykuł o tym, co ma wspólnego z koronawirusem, natomiast dzisiaj napiszemy o jego nowej odmianie, atakującej poprzez sieci Wi-Fi.

Nowy Emotet

Nowa odmiana Emotet’a jest ciekawa. Wcześniej uważano, że rozprzestrzenia się tylko poprzez złośliwy spam i zainfekowanie sieci. Nowa wersja Emotet’a może użyć specjalnego modułu, który pozwala mu na rozprzestrzenianie się przy użyciu innego interfejsu sieciowego i mechanizmu łamania haseł dla słabo zabezpieczonych sieci Wi-Fi, znajdujących się w zasięgu zainfekowanego komputera.

Sprawdźcie, ile okolicznych sieci Wi-Fi widzi Wasz komputer? W przypadku zarażenia komputera Emotet’em to one staną się wektorem ataku.

Jeśli złośliwe oprogramowanie rozprzestrzeni się na pobliskie sieci Wi-Fi, wówczas będzie próbować zainfekować podłączone do nich urządzenia. Jest to taktyka, która znacząco i szybko zwiększa możliwości rozprzestrzeniania się wirusa.

23 stycznia badacze bezpieczeństwa zauważyli, że plik binarny, jaki jest rozpowszechniany przez Emotet kanałem Wi-Fi, posiada znacznik czasu datowany na 16.04.2018. Sugeruje to, że rozpowszechnianie przez Wi-Fi działa niezauważalnie od prawie dwóch lat! Pomimo śledzenia i analizy Emotet-a od czasu jego powrotu w 2019 r.

Jak wygląda proces infekcji malware Emotet?

Próbka Emotet najpierw infekuje system operacyjny użytkownika samorozpakowującym się plikiem o rozszerzeniu RAR. Archiwum zawiera w sobie dwa pliki binarne (worm.exe i service.exe), które są używane do rozprzestrzeniania się po sieci Wi-Fi.

Wektor ataku jest następujący:

- Ofiara otwiera samorozpakowujący się plik RAR na komputerze.

- Program „Worm.exe” uruchamia się automatycznie po rozpakowaniu pliku RAR.

- W kolejnym kroku plik binarny „worm.exe” natychmiast rozpoczyna profilowanie sieci bezprzewodowych w celu próby rozprzestrzenienia się na inne sieci Wi-Fi. Emotet korzysta w tym celu z interfejsu wlanAPI.dll. WlanAPI to jedna z bibliotek używanych przez natywny interfejs programowania aplikacji Wi-Fi (API) do zarządzania profilami sieci bezprzewodowej i połączeniami sieci bezprzewodowej.

- Malware podpina się pod interfejs Wi-Fi komputera i wywołuje funkcję WlanEnumInterfaces, która wyszukuje wszystkie sieci Wi-Fi aktualnie dostępne w systemie ofiary. Funkcja zwraca odnalezione sieci bezprzewodowe w formie listy zawierającej wszystkie powiązane z nimi informacje (w tym ich identyfikator SSID, sygnał, szyfrowanie i metodę uwierzytelniania sieci).

- Po uzyskaniu danych dla każdej sieci złośliwe oprogramowanie przystępuje do łamania ich zabezpieczeń stosując atak Brute Force (łamanie haseł w celu zalogowania się). W celu próby nawiązania połączenia Emotet używa haseł uzyskanych z „wewnętrznych list haseł”. Jeśli połączenie nie powiedzie się, funkcja zapętla się i przechodzi do następnego hasła na liście haseł.

- Jeśli hasło jest prawidłowe, a połączenie się powiodło, złośliwe oprogramowanie usypia swoje działanie na 14 sekund, aby następnie mogło wysłać żądanie HTTP POST na swój serwer dowodzenia i kontroli (Command & Control) na porcie 8080 oraz nawiązać połączenie z siecią Wi-Fi.

- Następnie plik binarny zaczyna wyszukiwać hosty i dla nich próbować wymuszać na użytkowników hasła (w tym dla kont administratora) w nowo zainfekowanej sieci. Jeśli którakolwiek z tych ataków powiedzie się, „worm.exe” następnie instaluje drugi plik binarny „service.exe” na przejętych komputerach. W celu trwałego zaszycia się w systemie, tworzona jest na nim nowa usługa pod mylną nazwą „Windows Defender System Service” (WinDefService) uruchamiająca plik „serwice.exe”.

- Po zainstalowaniu usługi „service.exe” i nawiązaniu komunikacji z serwerem C2, malware zaczyna upuszczać osadzony plik wykonywalny Emotet. W ten sposób szkodliwe oprogramowanie próbuje zainfekować jak najwięcej urządzeń.

Jak się chronić przed Emotet’em?

Emotet, to szkodliwe oprogramowanie (trojan bankowy), które rozpoczęło atakować komputery już w 2014r. Na przestrzeni ostatnich lat stale ewoluuje i stał się popularnym mechanizmem do dostarczania zagrożeń na komputery swoich ofiar. Może na nich instalować różne inne złośliwe oprogramowanie, w tym kradnące informacje, programy do zbierania wiadomości e-mail, stosować mechanizmy auto propagacji i instalować ransomware.

W celu wykrycia tego typu zagrożenia powinniśmy:

- Należycie zabezpieczyć sieci bezprzewodowe.

- Stosować silne hasła do uwierzytelniania do sieci WiFi.

- Aktywnie monitorować punkty końcowe (stacje robocze) pod kątem instalowania nowych usług lub badania podejrzanych usług.

- Monitorować uruchamianie procesów z tymczasowych folderów i folderów aplikacyjnych użytkownika (C:\ProgramData)

- Monitorować sieć pod kątem pojawiania się nowych połączeń. Istnieją wzorce, które pozwalają wykryć komunikację Emoteta, ponieważ nie jest ona zaszyfrowana i można zidentyfikować jej treść.

Poniżej zamieszczamy wskaźniki IOC pozwalające wykryć Emoteta w specjalistycznym oprogramowaniu do bezpieczeństwa.

IOCs

9.file

865cf5724137fa74bd34dd1928459110385af65ffa63b3734e18d09065c0fb36

Worm.exe

077eadce8fa6fc925b3f9bdab5940c14c20d9ce50d8a2f0be08f3071ea493de8

Service.exe

64909f9f44b02b6a4620cdb177373abb229624f34f402335ecdb