Exploit w komentarzach Google Docs dystrybuuje malware

Dokumenty Google oraz cały Google Workspace są idealne do zwiększania produktywności i współpracy. Dzięki tym rozwiązaniom ludzie na całym świecie mogą pracować nad projektami razem, w czasie rzeczywistym.

Bezproblemowa natura środowiska Google Docs jest teraz właśnie celem hackerów. W czerwcu 2021 roku pojawił się atak, który umożliwiał przestępcom łatwe dostarczanie użytkownikom końcowym złośliwych stron phishingowych za pomocą Dokumentów Google.

W październiku natomiast, informowano, że hackerzy mogą łatwo wysyłać złośliwe linki za pomocą komentarzy w aplikacjach Google, takich jak Dokumenty i Prezentacje. Ta znana luka nie została od tego czasu w pełni załatana ani złagodzona przez Google.

Począwszy od grudnia 2021 roku, firma Avanan zaobserwowała nową, ogromną falę ataków wykorzystujących funkcję komentowania w Dokumentach Google, biorącą na cel głównie użytkowników Outlooka.

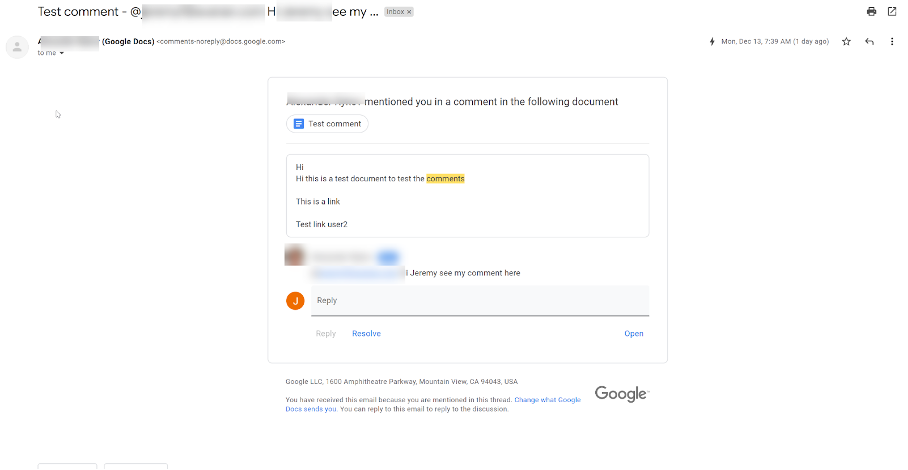

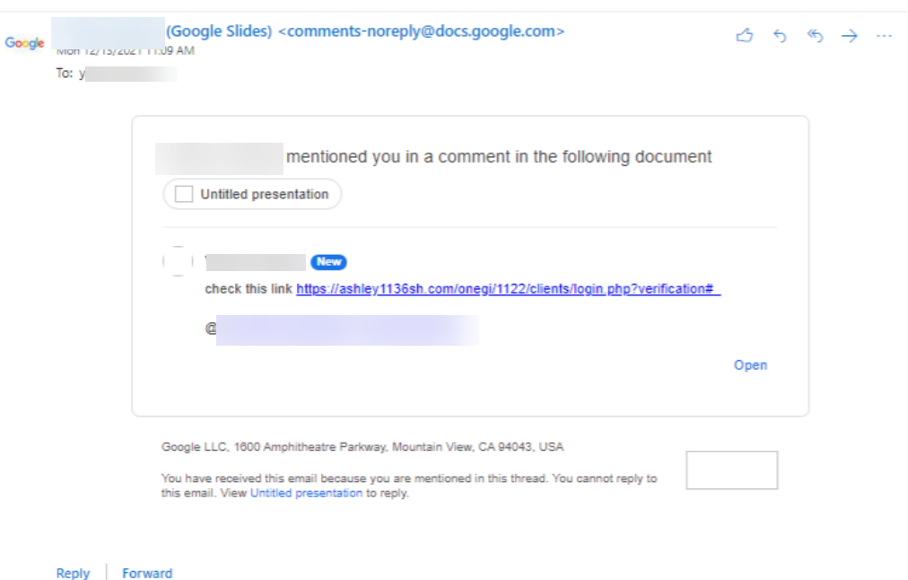

W tym ataku cyberprzestępcy dodają komentarz do dokumentu Google. Komentarz wspomina o celu i oznacza go z znakiem „@”. W ten sposób wiadomość e-mail jest automatycznie wysyłana do skrzynki odbiorczej tej osoby. W mailu, który pochodzi od Google, znajduje się pełny tekst komentarza, w tym złośliwe linki. Co więcej, adres e-mail nie jest wyświetlany, tylko imię i nazwisko napastnika, co czyni ten sposób idealny do podszywania się pod inne tożsamości.

Poniżej przedstawione są dwa przykłady złośliwych maili. Pierwszy wygenerowany jest za pomocą komentarza w Dokumencie Google, drugi za pomocą oznaczenia w Google Slides.

Tym prostym sposobem hackerzy znaleźli sposób na wykorzystanie Dokumentów Google do wysyłania złośliwych linków. W raportach firmy Avanan widać, że ataki skierowane są przede wszystkim do użytkowników Outlooka, choć nie tylko. Trafiły już do ponad 500 skrzynek odbiorczych w 30 domenach, a atakujący korzystają z ponad 100 różnych kont Gmail.

W tej technice Istnieje kilka sposobów, które utrudniają zatrzymanie tej wiadomości e-mail przez skanery, a użytkownikom końcowym jej wykrycie.

Po pierwsze, powiadomienie pochodzi bezpośrednio od Google. Google znajduje się na większości list dozwolonych i jest zaufany przez użytkowników.

Po drugie, wiadomość e-mail nie zawiera adresu e-mail atakującego, a jedynie nazwę wyświetlaną. To sprawia, że filtry antyspamowe mają problem, a wiadomości są jeszcze trudniejsze do rozpoznania przez użytkownika końcowego.

Na przykład sprytny hacker może utworzyć bezpłatne konto Gmail, takie jak

Aby zabezpieczyć się przed takimi sztuczkami, specjaliści ds. bezpieczeństwa mogą wykonać następujące czynności:

- Przed kliknięciem komentarzy w Dokumentach Google zachęć użytkowników końcowych do odniesienia się do adresu e-mail w komentarzu, aby upewnić się, że jest on zaufany.

- Przypomnij użytkownikom końcowym, aby stosowali standardową higienę i najlepsze praktyki, w tym sprawdzanie linków i sprawdzanie gramatyki w polskich zdaniach.

- Jeśli nie masz pewności co do komentarza, skontaktuj się z nadawcą (najlepiej inną drogą niż mailowa) i potwierdź, że to rzeczywiście on.

- Nie korzystaj z Dokumentów Google w swojej organizacji. Warto przejść na korporacyjne rozwiązania do współpracy.