Hakerzy atakują serwery Exchange za pomocą BlackCat

Jak podaje Microsoft, grupa ransomware BlackCat uzyskuje dostęp do sieci firmowych wykorzystując niezałatane luki w zabezpieczeniach serwerów Exchange.

Po uzyskaniu dostępu, cyberprzestępcy szybko rozpoczynają gromadzenie danych o zainfekowanych systemach oraz kradzież danych uwierzytelniających, a na końcu umieszczają ransomware.

Według zespołu Microsoft 365 Defender Threat Intelligence Team, cyberprzestępcy potrzebowali dwóch tygodni od wykorzystania luki Exchange, zanim wdrożyli oprogramowanie ransomware.

„W innym zaobserwowanym przez nas incydencie okazało się, że osoba powiązana z tą grupą przestępczą uzyskała początkowy dostęp do środowiska za pośrednictwem internetowego serwera Remote Desktop, wykorzystując do zalogowania się skompromitowane dane uwierzytelniające.” – podaje Microsoft

Jak działa BlackCat ransomware?

BlackCat, znany również jako ALPHV i Noberus, jest jednym z pierwszych ransomware napisanych w języku programowania Rust. O BlackCat pisaliśmy też w grudniu poprzedniego roku, kiedy to pierwszy raz został wykryty. W tym też artykule informowaliśmy o szerzącym się trendzie, w którym cyberprzestępcy wykorzystują nowe języki, takie jak Rust, Drlang, Nim czy Go do tworzenia swoich payloadów.

Robią to nie tylko po to, aby pozostać niewykrytym przez tradycyjne oprogramowanie zabezpieczające, ale również po to, aby rzucić wyzwanie specjalistom ds. bezpieczeństwa, którzy mogliby łatwo porównać ransomware z innymi znanymi wirusami. Tym sposobem osoba odpowiedzialna za bezpieczeństwo, bez uprzedniej wiedzy o języku nie jest pewna z czym ma do czynienia.

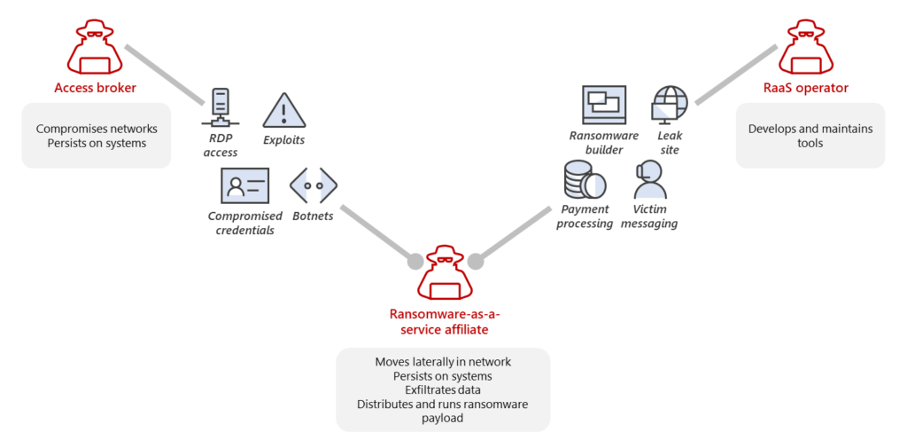

BlackCat potrafi atakować i szyfrować systemy Windows, Linux oraz instancje VMWare. Po zaszyfrowaniu, dane są następnie przetrzymywane aby uzyskać okupu w ramach tzw. podwójnego wymuszenia. Poniżej schemat działania i wdrażania złośliwego oprogramowania:

Według raportu opublikowanego przez FBI, od czasu swojego debiutu w 2021 r. oprogramowanie ransomware-as-a-service (RaaS) BlackCat uderzyło co najmniej 60 organizacji na całym świecie (stan na marzec 2022 r.).

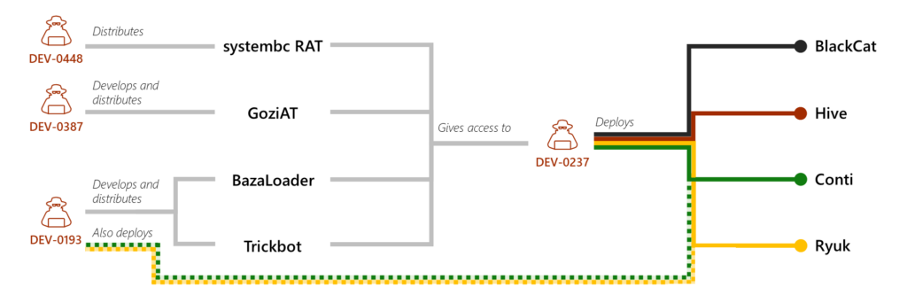

Co więcej, Microsoft stwierdził, że BlackCat jest dystrybuowany przez organizacje cyberprzestępcze, które były powiązane z innymi podobnymi ransomware, w tym Hive, Conti, REvil i LockBit 2.0.

Jednym z wymienionych przez Microsoft hakerów jest DEV-0237 znany również pod pseudonimem FIN12, którego ostatnio zauważono atakującego branżę opieki zdrowotnej oraz DEV-0504, który działa od 2020 r. i jest odpowiedzialny za poprawę ładunku, gdy ten przestaje działać.

DEV-0504 był też odpowiedzialny za wdrożenie ransomware w firmach z sektora energetycznego w styczniu 2022 roku. Chwile później zatakował firmy m.in. z branży modowej, tytoniowej, IT i produkcyjnej.

Podsumowanie

Wykrywanie zagrożeń takich jak BlackCat staje się coraz trudniejsze, ponieważ oprogramowanie cały czas jest poprawiane, zmieniane i łatwe do przeoczenia przez zwykłego człowieka.

Microsoft twierdzi, że organizacje muszą zmienić swoje strategie obronne, aby zapobiec atakom typu end-to-end. Niezbędne jest również wzmocnienie sieci poprzez różne najlepsze praktyki, takie jak monitorowanie dostępu i właściwe zarządzanie poprawkami.

Osoby odpowiedzialne w organizacji za bezpieczeństwo powinny sprawdzić dostęp z zewnątrz oraz zlokalizować w swoim środowisku podatne na ataki serwery Exchange i jak najszybciej je zaktualizować.