Hakerzy wystawili na sprzedaż malware dla systemu MacOS. Ceny wahają się od 5 do 10 tys. USD za miesiąc

W cyberprzestrzeni pojawiło się nowe zaawansowane złośliwe oprogramowanie o nazwie iNARi Loader, oferowane jako usługa (malware-as-a-service) na podziemnych forach hakerskich. Malware stanowi poważne zagrożenie dla użytkowników systemu macOS, łącząc funkcje zdalnego pulpitu z zaawansowanymi technikami wykradania danych.

Wzrost zagrożeń dla systemu macOS

Przypominamy, że Apple implementuje kilka warstw ochrony przed złośliwym oprogramowaniem w systemie macOS:

- Gatekeeper – weryfikuje podpisywanie kodu i sprawdza pobrane aplikacje przed ich uruchomieniem, zmniejszając ryzyko przypadkowego uruchomienia malware.

- Notarization – usługa skanowania oprogramowania pod kątem znanego malware; aplikacje muszą być zatwierdzone przez Apple przed uruchomieniem.

- XProtect – wbudowana technologia antywirusowa, wykorzystująca sygnatury YARA do wykrywania i usuwania znanego malware.

- System Integrity Protection (SIP) – chroni systemowe pliki i katalogi przed modyfikacjami przez procesy bez odpowiednich uprawnień, nawet z uprawnieniami administratora.

Pomimo że systemy operacyjne Apple uważane są za bezpieczne, to w ciągu ostatnich lat zaobserwowano wzrost ilości złośliwego oprogramowania ukierunkowanego na system macOS. Do znanych rodzin malware należą:

- Banshee macOS Stealer – kradnie dane uwierzytelniające, portfele kryptowalutowe i inne wrażliwe informacje, działając niezauważenie przez długi czas.

- Cthulhu Stealer – podszywa się pod legalne oprogramowanie, takie jak CleanMyMac czy Adobe GenP, w celu wyłudzenia danych użytkownika.

- HZ RAT – trojan zdalnego dostępu, umożliwiający pełne przejęcie kontroli nad systemem, w tym wykonywanie poleceń i kradzież danych.

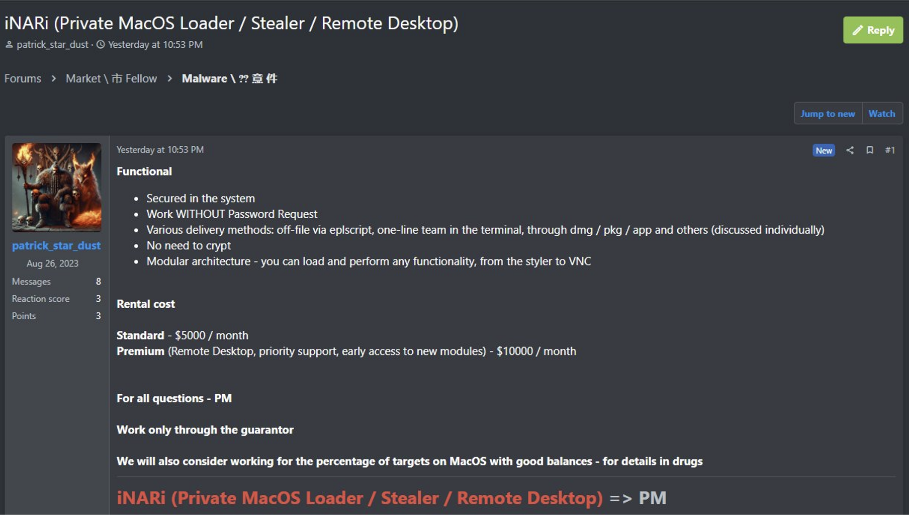

iNARi Loader – nowe zagrożenie dla użytkowników macOS

iNARi Loader wyróżnia się modularną architekturą, umożliwiającą atakującym wdrażanie różnych komponentów, takich jak:

- Zdalny dostęp VNC – pozwala na zdalne sterowanie komputerem ofiary bez jej wiedzy.

- Zaawansowane kradzieże danych – obejmujące hasła, dane z przeglądarek, portfele kryptowalutowe i inne wrażliwe informacje.

- Omijanie monitów o hasło – umożliwia uzyskanie nieograniczonego dostępu do danych użytkownika.

Oprogramowanie może być dostarczane na różne sposoby, w tym poprzez:

- polecenia terminala,

- pliki obrazu dysku (.dmg),

- instalatory pakietów (.pkg),

- złośliwe aplikacje.

Co istotne, iNARi Loader nie wymaga dodatkowych usług ukrywania (crypting services), co sugeruje zaawansowane wbudowane mechanizmy unikania wykrycia.

Model biznesowy iNARi Loader

Twórcy iNARi Loader oferują swoje oprogramowanie w modelu subskrypcyjnym:

- wersja standardowa: 5 000 USD miesięcznie

- wersja premium: 10 000 USD miesięcznie – zawiera dostęp do protokołu zdalnego pulpitu, wsparcie techniczne i wczesny dostęp do nowych modułów.

Ceny te są znacznie wyższe niż w przypadku wcześniejszych stealerów dla macOS, takich jak Atomic (1000–3000 USD/miesiąc) czy Banshee (3000 USD/miesiąc), co może świadczyć o wyjątkowych możliwościach oprogramowania lub ukierunkowaniu na dobrze finansowanych cyberprzestępców.

Zalecenia dla użytkowników

W celu zwiększenia bezpieczeństwa systemu macOS użytkownicy powinni:

- pobierać oprogramowanie wyłącznie z zaufanych źródeł, takich jak Mac App Store,

- regularnie aktualizować system operacyjny i aplikacje,

- korzystać z dodatkowego oprogramowania antywirusowego oraz menedżerów haseł,

- unikać klikania w podejrzane linki i załączniki w wiadomościach e-mail,

- włączyć uwierzytelnianie dwuskładnikowe dla ważnych kont.