HardBit nie okradnie Cię za bardzo – tylko do wysokości ubezpieczenia!

O ransomware pisaliśmy na portalu wielokrotnie, a ostatni dotyczący tego tematu artykuł wzbudził spore zainteresowanie. Analizowaliśmy wówczas masowe ataki na maszyny wirtualne. Jeżeli go jeszcze nie widziałeś, Drogi Czytelniku, gorąco polecamy.

Tymczasem najnowsze informacje są zaskakujące i pokazują, jak elastycznie cyberprzestępcy potrafią reagować na zmieniający się rynek. Autorzy stosunkowo nowej operacji ransomware o nazwie HardBit są gotowi negocjować wysokość okupu ze swoimi ofiarami w oparciu o ich polisę cyberubezpieczenia!

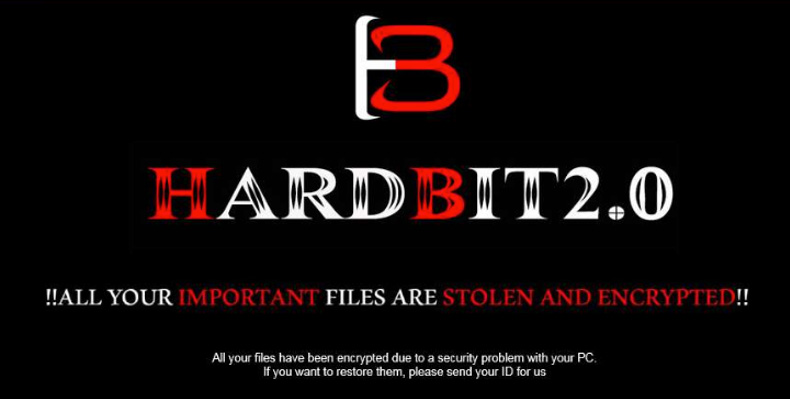

Oprogramowanie ransomware HardBit pojawiło się w październiku 2022 r., a wersja 2.0 została uruchomiona pod koniec listopada. W poście opublikowanym na blogu w poniedziałek Varonis – firma zajmująca się bezpieczeństwem danych – poinformowała, że widziała próbki tego złośliwego oprogramowania już w 2022 roku i spotyka je coraz częściej w roku bieżącym.

Pliki organizacji dotkniętych przez oprogramowanie HardBit zostają zaszyfrowane. Ponadto cyberprzestępcy twierdzą, że kradną dane ofiar, chociaż obecnie nie wydaje się, by mieli stronę internetową, na której ujawniają skradzione informacje i cele ataków.

Żądanie okupu zrzucone na zainfekowane systemy nie precyzuje, ile ofiara musi zapłacić, aby odzyskać swoje pliki. Zamiast tego atakowana firma otrzymuje polecenie skontaktowania się z hakerami za pośrednictwem poczty elektronicznej lub komunikatora internetowego Tox.

Notatka zawiera jednak kilka ważnych informacji na temat płacenia okupu, szczególnie dla ofiar, które mają polisę ubezpieczenia obejmującą ataki ransomware.

Hakerzy każą ofiarom anonimowo podać szczegóły ich ubezpieczenia, aby mogli odpowiednio ustalić kwotę okupu. Operatorzy HardBit twierdzą, że nie chcą żądać więcej niż to, co ofiara może odzyskać od firmy ubezpieczeniowej, ale nie chcą też, aby przedstawiciele ubezpieczyciela oferowali im za niską kwotę.

Takie działanie wpisuje się w trend, o którym specjaliści ds. cyberbezpieczeństwa mówili od 2019 roku. Już wtedy wyrażano obawy, że wypłaty z polis ubezpieczeniowych podsycają ataki ransomware, a wiele ofiar zgodziło się zapłacić cyberprzestępcom po ustaleniu, że jest to o wiele bardziej opłacalne niż samodzielne odzyskanie plików, zwłaszcza jeśli ubezpieczenie obejmowało znaczną część okupu. Doprowadziło to do tego, że ubezpieczyciele radykalnie podnieśli składki i nakazali surowsze kontrole bezpieczeństwa w celu odnowienia polis.

O tym, jak w zeszłym roku wyglądały przychody z ransomware, pisaliśmy w artykule tutaj.

Reasumując, Corvus, firma zajmująca się ubezpieczeniami cybernetycznymi, poinformowała, że liczba roszczeń obejmujących ransomware zmniejszała się. W swoim najnowszym raporcie, opublikowanym w grudniu 2022 r., podała, że roszczenia dotyczące ransomware pokrywają 34% wszystkich związanych z cyberatakami. Średni zapłacony okup wzrósł natomiast o 4%, do 255 000 USD.

Z kolei Blockchain Chainalysis poinformowało w styczniu, że cyberprzestępcy zarobili 457 milionów dolarów na atakach ransomware w 2022 roku, w porównaniu z 766 milionami dolarów w roku poprzednim, ponieważ ofiary coraz częściej odmawiają zapłaty okupu. I właśnie ten ostatni fakt wydaje się skłaniać operatorów ransomware do ataków i wyłudzeń w oparciu o polisę ubezpieczeniową. Po prostu kolejny przestępczy model biznesowy.